本帖最后由 极限度—魔 于 2012-8-28 06:46 编辑

这个教程呢,主要就是教大家不一定要NOP字符串里关键CALL,因为有的软件,无论伱NOP哪个字符串,都会生成一些软件和弹出一些广告。要学会断点寻找关键Call

----------------去在C盘生成文件夹行为

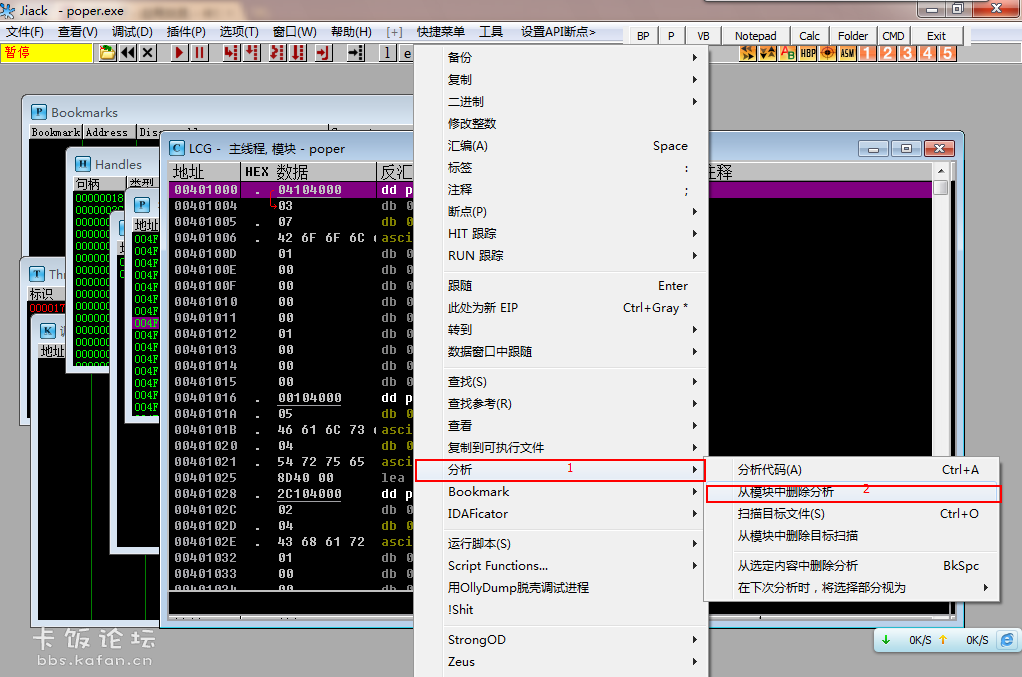

载入OD--Ctrl+G--输入 401000--右击--删除模块分析,如图:

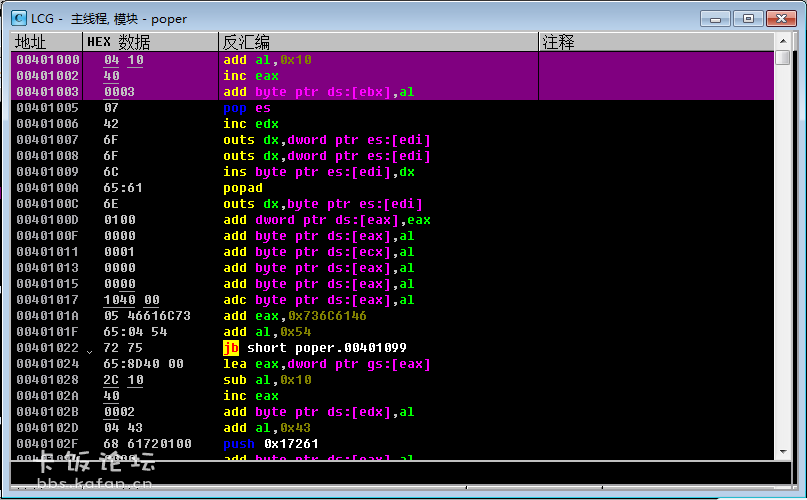

当删除后就会出现下图:

有的人会问,为什么要跳到 401000 处呢?别问我,我也不知道 。不过Borland Delphi 语言写软件,要在地址 0041000 才能搜索到字符串,这里像E语言,要找到核心库才能搜索字符串 。不过Borland Delphi 语言写软件,要在地址 0041000 才能搜索到字符串,这里像E语言,要找到核心库才能搜索字符串

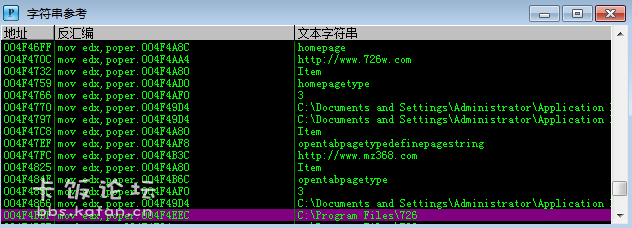

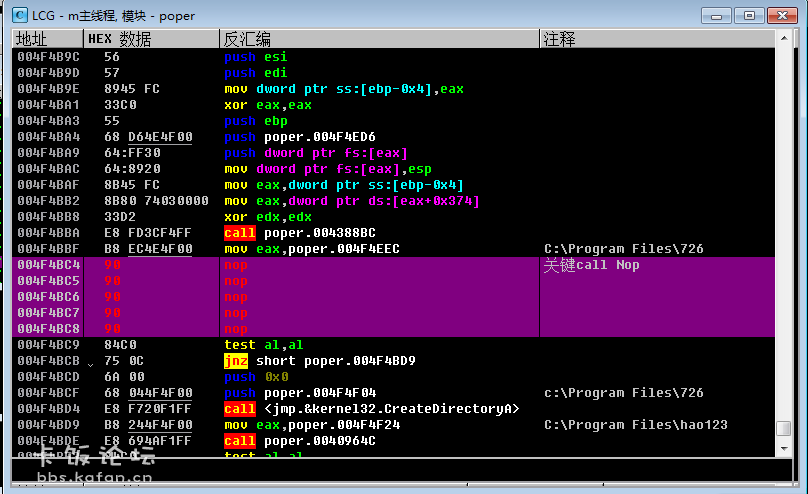

然后 右击--搜索字符串--Ctrl+F--输入 C:\Program Files\726--确定

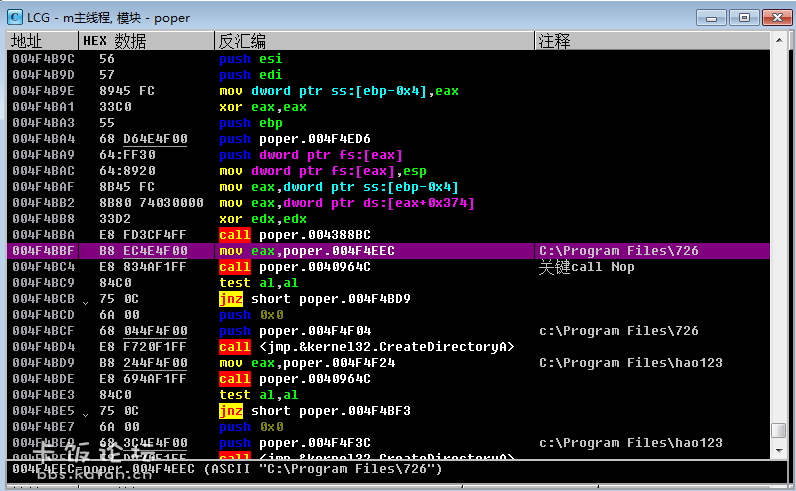

然后双击跟随,在下面的call里NOP

==========================================

再回到字符串参考--Ctrl+F--输入 C:\Program Files\hao123--确定--右击跟随,然后还是按照上面的方法

004F4BCB /75 0C jnz short poper.004F4BD9

004F4BCD |6A 00 push 0x0

004F4BCF |68 044F4F00 push poper.004F4F04 ; c:\Program Files\726

004F4BD4 |E8 F720F1FF call <jmp.&kernel32.CreateDirectoryA>

004F4BD9 \B8 244F4F00 mov eax,poper.004F4F24 ; C:\Program Files\hao123

004F4BDE E8 694AF1FF call poper.0040964C ; //关键Call NOP

最后保存即可

----------------去桌面生成图标行为

这个呢,就是这教程的主要内容。这里的话,字符串下面的关键Call NOP都是没有用的,依然会生成桌面图标。购物大全倒是容易去,我们搜索字符串就行了,但是 华华后台进程拦截器 的图标,就不行了。OK,进入正文

-------去 购物大全 图标

先进入字符串参考【右击--寻找字符串】--输入 购物大全 --确定--双击跟随,然后在下面的Call里NOP

004F4E6E . 8B4D D4 mov ecx,dword ptr ss:[ebp-0x2C]

004F4E71 . BA BC514F00 mov edx,poper.004F51BC ; 华华后台进程拦截器

004F4E76 . 8B45 FC mov eax,dword ptr ss:[ebp-0x4]

004F4E79 . E8 2E040000 call poper.004F52AC

004F4E7E > 8D45 D0 lea eax,dword ptr ss:[ebp-0x30]

004F4E81 . B9 D8514F00 mov ecx,poper.004F51D8 ; \购物大全.lnk

004F4E86 . 8B55 F8 mov edx,dword ptr ss:[ebp-0x8]

004F4E89 . E8 D6F7F0FF call poper.00404664 ; //关键Call NOP

-------去 华华后天进程拦截器 图标

我们先搜索字符串--输入 华华后台进程拦截器 --确定.发现下面有 无关 的字串 华华后台进程拦截器V1.2,先别理它吧,双击跟随

004F4E30 > \FF75 F8 push dword ptr ss:[ebp-0x8]

004F4E33 . 68 A4504F00 push poper.004F50A4 ; \

004F4E38 . 68 B0504F00 push poper.004F50B0 ; 华华后台进程拦截器.lnk

004F4E3D . 8D45 D8 lea eax,dword ptr ss:[ebp-0x28]

004F4E40 . BA 03000000 mov edx,0x3

004F4E45 . E8 8EF8F0FF call poper.004046D8

在此F2下断,唉,F8运行后,在桌面生成图标后才断点的。

突然想起那个无关的字符串,我们试试在那里断点

004F4E54 . /75 28 jnz short poper.004F4E7E ; // 在此F2下断

004F4E56 . |6A 00 push 0x0

004F4E58 . |6A 00 push 0x0

004F4E5A . |68 9C514F00 push poper.004F519C ; 华华后台进程拦截器V1.2

004F4E5F . |8D55 D4 lea edx,dword ptr ss:[ebp-0x2C]

004F4E62 . |A1 909B4F00 mov eax,dword ptr ds:[0x4F9B90]

004F4E67 . |8B00 mov eax,dword ptr ds:[eax]

004F4E69 . |E8 6A3CF8FF call poper.00478AD8

我们就在 004F4E56 F2断点吧,断点后,F9运行。

嘿,断住了,并且桌面并没有生成图标。我们F8继续跟

004F4E54 . /75 28 jnz short poper.004F4E7E ; // 在此F2断点

004F4E56 . |6A 00 push 0x0 ; // F8单步走.跟下去

004F4E58 . |6A 00 push 0x0

004F4E5A . |68 9C514F00 push poper.004F519C ; 华华后台进程拦截器V1.2

004F4E5F . |8D55 D4 lea edx,dword ptr ss:[ebp-0x2C] ; // 继续F8单步走.跟下去

004F4E62 . |A1 909B4F00 mov eax,dword ptr ds:[0x4F9B90]

004F4E67 . |8B00 mov eax,dword ptr ds:[eax]

004F4E69 . |E8 6A3CF8FF call poper.00478AD8

004F4E6E . |8B4D D4 mov ecx,dword ptr ss:[ebp-0x2C]

004F4E71 . |BA BC514F00 mov edx,poper.004F51BC ; 华华后台进程拦截器

004F4E76 . |8B45 FC mov eax,dword ptr ss:[ebp-0x4]

004F4E79 . |E8 2E040000 call poper.004F52AC ; // 走到这里后,发现软件缓冲,并且在桌面生成了图标,所以,在此NOP

当走到 004F4E79 后,发现软件有缓冲,并且生成了图标。所以,这里就是关键Call了,NOP掉后即可~

最后,我们保存。

|