原文如下:

AK922 VS 多款系统安全软件

By CuteK 2008-5-15

Azy AK922: Bypassing Disk Low Level Scanning to Hide File 文章提到"icesword, darkspy, gmer such. Second is the disk low level scanning,

fall into this category such as rootkit unhooker, filereg (is's plug-in), rootkit revealer, and blacklight,About AK922(AzyKit): A

hide-file rk sample of mine, it can bypass all the anti-rootkits mentioned above" 号称可以躲过icesword, darkspy, gmer rootkit unhooker,

filereg (is's plug-in), rootkit revealer, and blacklight.

大家想看看真如那篇文章说的那样吗? 下了个最新的ak922 测试下, windows 2003 下AK922极其不稳定,windows xp sp2 用Instdrv加载成功,在xp sp2下还算稳

定,explorer.exe中刷新下看不到ak922.sys了.

测试安全软件列表:

IceSword1.18冰刃

IceSword1.22冰刃

Gemer

Rku

WinHex 14.1.0.0

Wsyscheck 1.67

ATool1.0.0.17 安天系统安全管理工具

SnipeSword5.0.1.1狙剑

Ak922都过了哪些都有哪些没过?

IceSword1.18冰刃

IceSword1.22冰刃

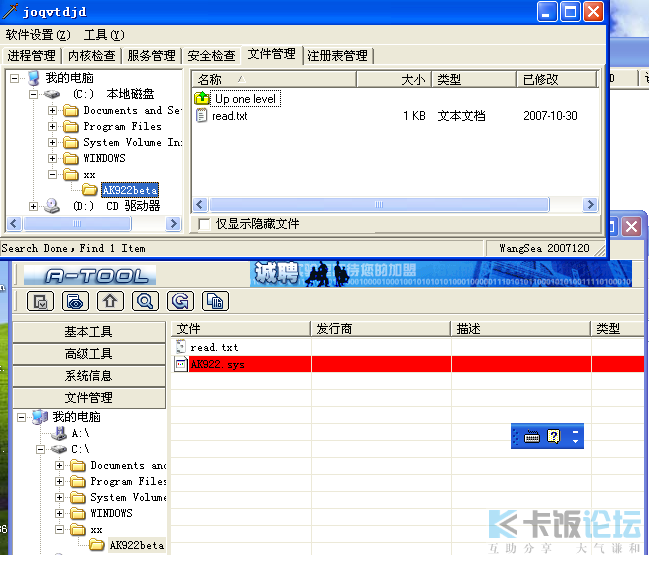

图1

原因 冰刃自己构造一个irp出来,然后直接IoCallDriver发送到fsd。直接读取ntfs.sys 和fastfat.sys,从pe文件格式的角度上计算出正确的fsd的dispatch

routine地址,然后再call。而且icesword自己实现了一个IoCallDriver。ak922采用hook IofCompleteRequest技术,这样冰刃发IRP就被它拦截到了,所以最新版本的IceSword1.22也无法查看到.

WinHex 14.1.0.0无法看到

图2

Wsyscheck无法看到隐藏的文件

图3

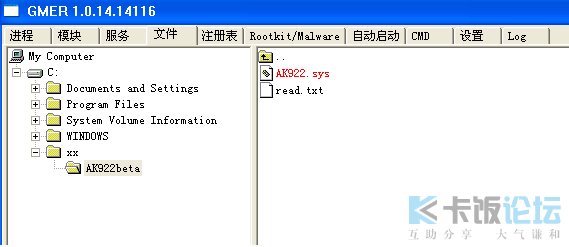

Rku 扫描成功检测,Rku的磁盘文件解析还是看到了隐藏文件的

图4

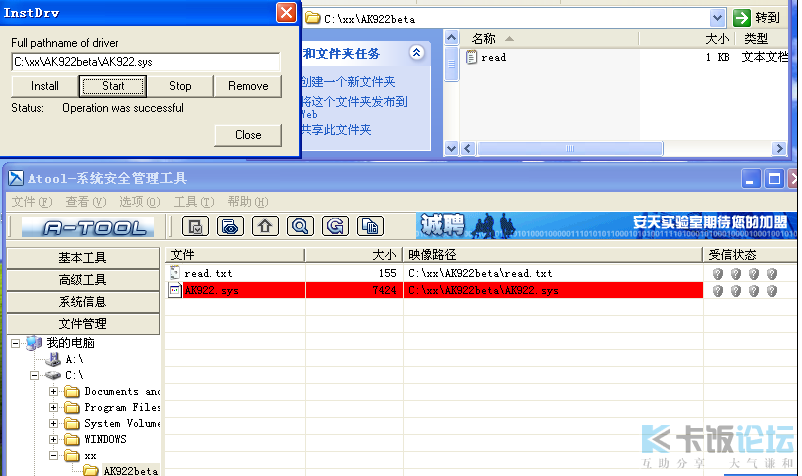

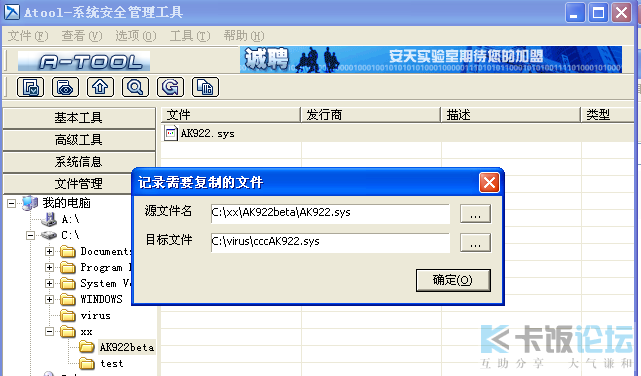

ATool 成功检测

图5 ATOOL

ATool 成功检测而且非常迅速.

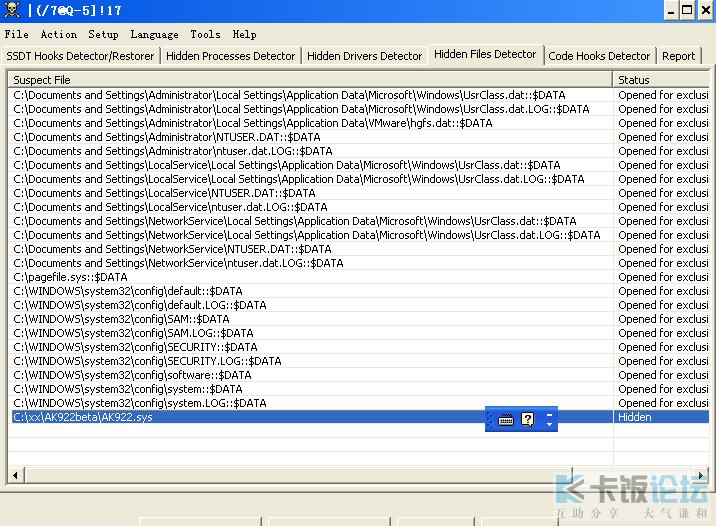

Gemer 成功检测IofCompleteRequest被hook 也检测出了文件

图6 Gemer

SnipeSword狙剑成功检测

在等待了大约10来分钟,狙剑终于初始化完成并成功检测出该ak922,文件解析NTFS遍历MFT文件构造文件,速度太慢了。不过总算成功检出。

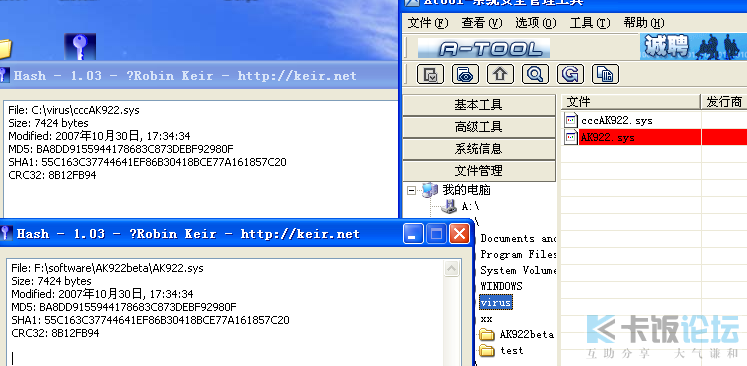

Atool提取文件

换个名字 不然在浏览器里还是看不到的, 改成cccAK922.sys

提取出来的文件的md5和包裹里的是一样的,

总结

综上,采用第1种bypass检测方式的冰刃还是无法检测到隐藏的AK922,但Gemer目前已经可以检测到采用第二种方式磁盘格式解析的winhex无法检测到隐藏文件.但

ATool, RKU,SnipeSword可以检测到隐藏文件.但RKU和SnipeSword都很慢,原因是要遍历整个MFT确实比较慢. Atool 采用NTFS B+树的方式解析文件,可以成功检测,而且速度很快. Gemer的bypass看来又深入了一层,过了IofCompleteRequest hook.

参考文献

1 Azy AK922: Bypassing Disk Low Level Scanning to Hide File

https://www.rootkit.com/newsread.php?newsid=783

2 Azy AK922: 突破磁盘低级检测实现文件隐藏

http://www.xfocus.net/articles/200709/949.html

专业的系统安全检测及辅助处置工具集ATOOL下载页面

http://www.antiy.com/freetools/atool.htm

[ 本帖最后由 swordlea 于 2008-6-26 06:46 编辑 ] |