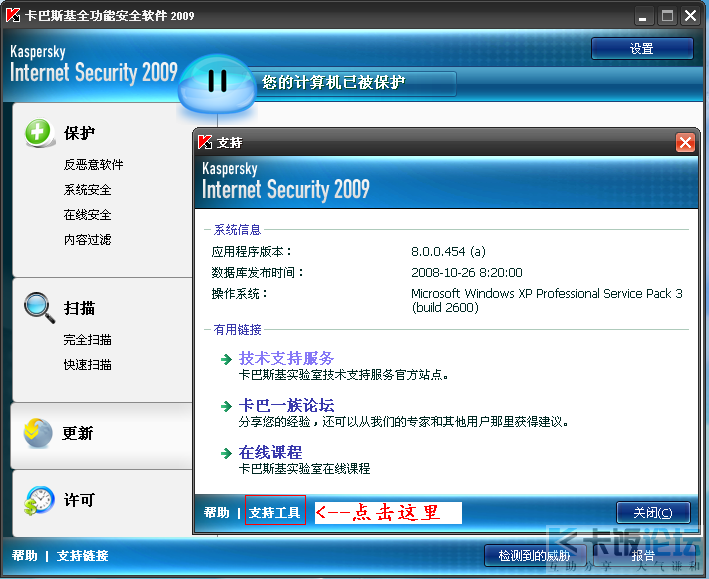

图1:卡巴斯基2009主界面

图2:卡巴斯基提供给初级用户的修复工具

下面步入正题:

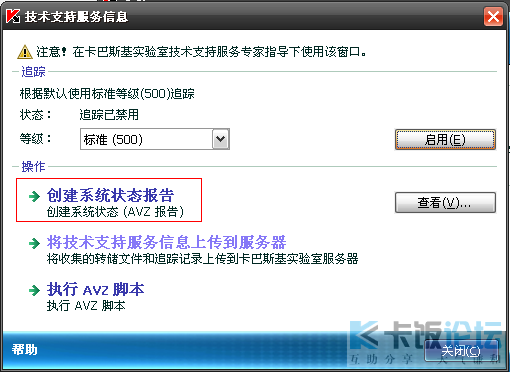

图3:点击进入AVZ

图4:创建系统状态报告即AVZ报告

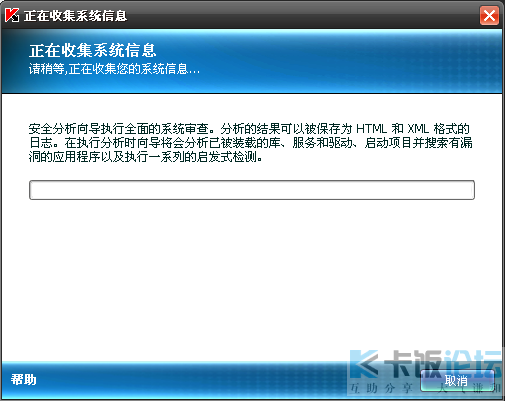

图5:系统报告创建中

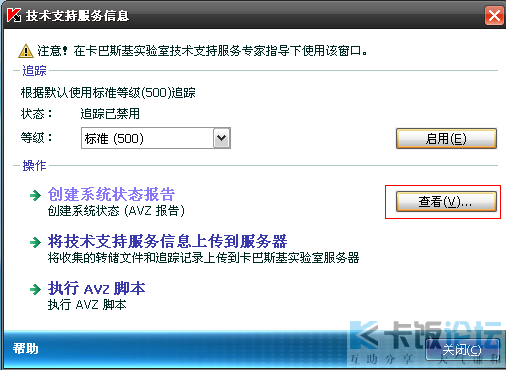

图6:点击查看

图7:打开AVZ_sysinfo.htm

注意打开后可能会出现乱码,这时候只需点击鼠标右键选择简体中文GB2312即可!

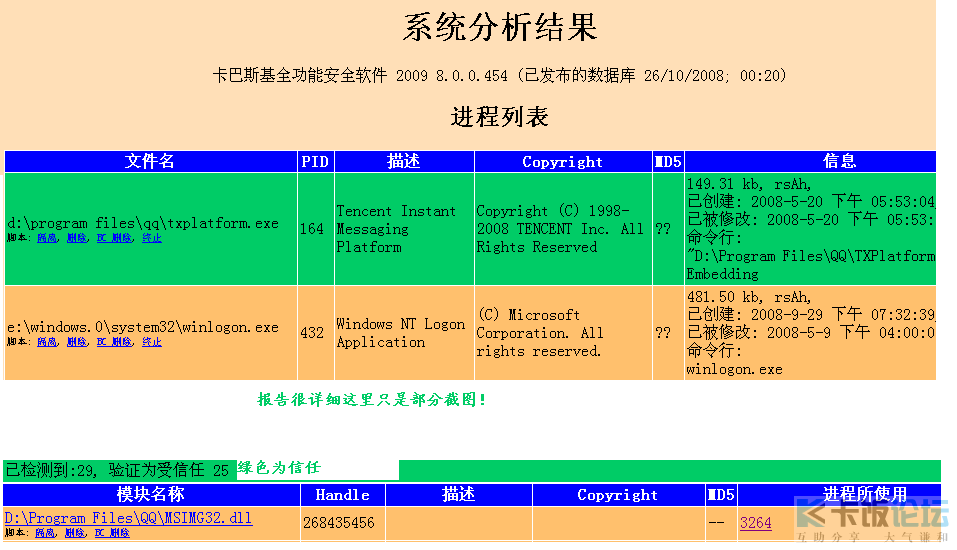

可以查看到的有:

1、进程列表

2、进程模块

3、核心空间查看

4、服务

5、驱动

6、自动运行

7、Microsoft Internet Explorer扩展模块(BHO、工具栏等)

8、Windows资源管理器扩展模块

9、打印系统扩展模块(打印监控、提供者)

10、计划任务

11、SPI/LSP设置

12、TCP/UDP端口

13、DPF

14、CPL

15、Active Setup

16、HOSTS

17、协议和句柄

18、可疑对象

主分析脚本

Windows 版本: Microsoft Windows XP, Build=2600, SP="Service Pack 3"

系统修复: 已开启

1.1 正在搜索用户模式的 API 钩子

分析: kernel32.dll, 在区段中发现导出表 .text

功能 kernel32.dll:CreateProcessA (99) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C80236B->6DA41370

功能 kernel32.dll:CreateProcessW (103) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C802336->6DA413D0

功能 kernel32.dll:FreeLibrary (241) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C80AC6E->6DA41530

功能 kernel32.dll:GetModuleFileNameA (373) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C80B55F->6DA41470

功能 kernel32.dll:GetModuleFileNameW (374) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C80B465->6DA414B0

功能 kernel32.dll:GetProcAddress (409) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C80AE30->6DA41570

功能 kernel32.dll:LoadLibraryA (581) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C801D7B->6DA410B0

功能 kernel32.dll:LoadLibraryExA (582) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C801D53->6DA41230

功能 kernel32.dll:LoadLibraryExW (583) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C801AF5->6DA412F0

功能 kernel32.dll:LoadLibraryW (584) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->7C80AEDB->6DA41170

检测到 IAT 修改: LoadLibraryW - 00A40010<>7C80AEDB

检测到 IAT 修改: GetModuleFileNameW - 00A4003A<>7C80B465

检测到 IAT 修改: GetModuleFileNameA - 00A40064<>7C80B55F

检测到 IAT 修改: CreateProcessA - 00A400B8<>7C80236B

检测到 IAT 修改: LoadLibraryA - 00A4010C<>7C801D7B

检测到 IAT 修改: GetProcAddress - 00A40136<>7C80AE30

检测到 IAT 修改: FreeLibrary - 00A40160<>7C80AC6E

分析: ntdll.dll, 在区段中发现导出表 .text

分析: user32.dll, 在区段中发现导出表 .text

分析: advapi32.dll, 在区段中发现导出表 .text

分析: ws2_32.dll, 在区段中发现导出表 .text

分析: wininet.dll, 在区段中发现导出表 .text

分析: rasapi32.dll, 在区段中发现导出表 .text

功能 rasapi32.dll:RasConnectionNotificationW (14) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->76EBA817->A80FD0

功能 rasapi32.dll:RasEnumConnectionsW (29) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->76EB2520->B10010

功能 rasapi32.dll:RasEnumEntriesW (34) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->76EB3CE9->B1003A

功能 rasapi32.dll:RasGetEntryPropertiesW (64) 已被拦截, 模式 ProcAddressHijack.GetProcAddress ->76EB9A5B->B10064

分析: urlmon.dll, 在区段中发现导出表 .text

分析: netapi32.dll, 在区段中发现导出表 .text

1.2 正在搜索核心模式的 API 钩子

已成功装载驱动

发现 SDT (RVA=083220)

核心 ntoskrnl.exe 在内存地址中发现 804D8000

SDT = 8055B220

KiST = 82F97B08 (317)

>>> 注意, KiST 表已被移动 ! (804E36A8(284)->82F97B08(317))

功能 NtAdjustPrivilegesToken (0B) 已被拦截 (8058E0AD->BAFAE81A), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtClose (19) 已被拦截 (805688DD->BAFAEDC6), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtConnectPort (1F) 已被拦截 (805889F7->BAFB082A), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtCreateFile (25) 已被拦截 (8056DDC0->BAFB01E0), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtCreateKey (29) 已被拦截 (8057165D->BAFADF90), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtCreateSymbolicLinkObject (34) 已被拦截 (805A0519->BAFB218C), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtCreateThread (35) 已被拦截 (8058F64B->F7E0553C), 未定义钩子

功能 NtDeleteKey (3F) 已被拦截 (805962CA->BAFAE3D2), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtDeleteValueKey (41) 已被拦截 (80593D5C->BAFAE5D2), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtDeviceIoControlFile (42) 已被拦截 (8058FFB9->BAFB04EC), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtDuplicateObject (44) 已被拦截 (805725E0->BAFB2698), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtEnumerateKey (47) 已被拦截 (80571D64->BAFAE6E8), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtEnumerateValueKey (49) 已被拦截 (80591677->BAFAE750), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtFsControlFile (54) 已被拦截 (8057BAB5->BAFB03A2), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtLoadDriver (61) 已被拦截 (805A4B01->BAFB1C50), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtOpenFile (74) 已被拦截 (8056DD5B->BAFB003C), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtOpenKey (77) 已被拦截 (80569D59->BAFAE0F2), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtOpenProcess (7A) 已被拦截 (805727C7->F7E05528), 未定义钩子

功能 NtOpenSection (7D) 已被拦截 (80571FD7->BAFB21B6), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtOpenThread (80) 已被拦截 (8058B1C9->F7E0552D), 未定义钩子

功能 NtQueryKey (A0) 已被拦截 (80571A6D->BAFAE7B8), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtQueryMultipleValueKey (A1) 已被拦截 (8064F338->BAFAE4BC), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtQueryValueKey (B1) 已被拦截 (8056B1F2->BAFAE29A), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtQueueApcThread (B4) 已被拦截 (80592097->BAFB1EB8), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtReplaceKey (C1) 已被拦截 (80650112->BAFADC12), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtRequestWaitReplyPort (C8) 已被拦截 (80577CE6->BAFB10B4), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtRestoreKey (CC) 已被拦截 (8064FCA9->BAFADD74), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtResumeThread (CE) 已被拦截 (8058FCBE->BAFB2568), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSaveKey (CF) 已被拦截 (8064FDAA->BAFADA10), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSecureConnectPort (D2) 已被拦截 (805904EA->BAFB06CC), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSetContextThread (D5) 已被拦截 (8062ECF7->BAFAECC0), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSetSecurityObject (ED) 已被拦截 (8059C1AB->BAFB1D4A), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSetSystemInformation (F0) 已被拦截 (805A8BED->BAFB21E0), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSetValueKey (F7) 已被拦截 (80573889->BAFAE148), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSuspendProcess (FD) 已被拦截 (806308D9->BAFB22C4), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSuspendThread (FE) 已被拦截 (805E146E->BAFB23F0), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtSystemDebugControl (FF) 已被拦截 (8064ACFB->BAFB1B7C), 钩子 E:\WINDOWS.0\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 NtTerminateProcess (101) 已被拦截 (805832EC->F7E05537), 未定义钩子

功能 NtWriteVirtualMemory (115) 已被拦截 (8057F42A->F7E05532), 未定义钩子

功能 FsRtlCheckLockForReadAccess (80513919) - 修改机器码 JmpTo 的处理方法 jmp BAFC501C \SystemRoot\system32\DRIVERS\klif.sys, 驱动被认证为受信任

功能 IoIsOperationSynchronous (804E975A) - 修改机器码 JmpTo 的处理方法 jmp BAFC53D6 \SystemRoot\system32\DRIVERS\klif.sys, 驱动被认证为受信任

已检测的函数: 284, 已被拦截: 39, 已还原: 0

1.3 正在检测 IDT 和 SYSENTER

分析 CPU 1

正在检测 IDT 和 SYSENTER - 完成

已成功装载驱动

1.5 正在检测 IRP 处理

检测 - 完成

通过 AppInit_DLLs 进行潜在的库读取: "E:\PROGRA~1\KASPER~1\KASPER~1\mzvkbd.dll,E:\PROGRA~1\KASPER~1\KASPER~1\mzvkbd3.dll,E:\PROGRA~1\KASPER~1\KASPER~1\adialhk.dll,E:\PROGRA~1\KASPER~1\KASPER~1\kloehk.dll"

>> 服务: 允许潜在的危险服务: TermService (Terminal Services)

>> 服务: 允许潜在的危险服务: mnmsrvc (NetMeeting Remote Desktop Sharing)

>> 服务: 允许潜在的危险服务: RDSessMgr (Remote Desktop Help Session Manager)

> 服务:请牢记所使用的 PC 依赖的服务 (家庭 PC、连接到企业网络的办公室 PC 等)!

>> 安全: 磁盘驱动' 自动运行已被开启

>> 安全: 已开启管理员共享 (C$, D$ ...)

>> 安全: 已开启匿名用户访问

>> 安全: 开启发送远程协助请求

>> 已阻止帮助及技术支持菜单

>> 关闭 CD/DVD 自动运行

正在进行系统分析

以上为分析样例!

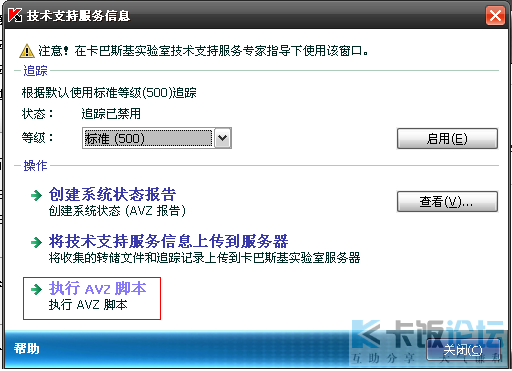

有人会说好难啊~~不懂、不会~~其实很简单~~见图

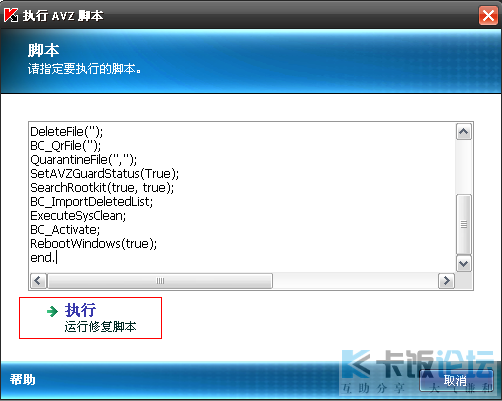

我们可以看见下边给出了除了进程以外的所有建议调整,这时候只需要单机你想修改的选项即可! 点击完后你会看见这些脚本:

xxxx

以上只是样例,请导入beta0.1的脚本

接下来只需要进入最后一个步骤就可以了!

点击执行AVZ脚本

运行后即可修复!

以上脚本只是样例具体脚本请看另外的帖子! PS:以上内容是配合原来那篇文章的,把原来模糊的地方细化!经过我的测试如果大家可以熟练运用这个工具,可以替代360安全卫士、超级巡警、金山清理专家、瑞星卡卡等多种辅助工具,甚至在某些地方还要比SRENG更加优越!

希望转帖的会员能够加上作者信息!这是对作者的尊重与支持!谢谢!

2008年10月26日

卡饭病毒测试组 by syfwxmh

无限梦幻评测室 by 幽蓝梦幻

开启隐藏防护

开启 AVZGuard

BootCleaner - 导入已删除文件列表

在删除文件后执行注册表清理

BootCleaner - 激活

这个我还在测试ing~~过几天放出详细的建议!

建议写入以上脚本

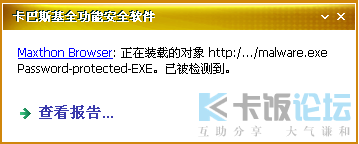

然后你将遇到如下提示,在下载带密码的文件时~~

BZ有没有技术值啊~~我就缺这个了

[ 本帖最后由 syfwxmh 于 2008-11-8 10:14 编辑 ] |