1月29日更新

AVZ脚本教程第一期

AVZ简单自带的修复模式

这显然满足不了我们的需求,同时也显示不出此款文件的强大:)所以今天我们来学习一些简单的语句:)

注册表操作函数:

function RegKeyExists(ARoot, AName : string) : boolean;

返回true,如果在ARoot主键下存在注册表键AName,否则返回false。

示例:

if RegKeyExists('HKLM', 'Software\Gator') then

AddToLog('Registry key found.');

end.

procedure RegKeyDel(ARoot, AName : string);

删除指定的注册表键。AName - 表键名,ARoot - 主键名。

procedure RegKeyCreate(ARoot, AName : string);

创建指定的注册表键。AName - 表键名,ARoot - 主键名。

function RegKeyParamExists(ARoot, AName, AParam : string) : boolean;

返回TRUE,如果表键AName下有键值AParam。

procedure RegKeyParamDel(ARoot, AName, AParam : string);

删除主键ARoot下表键AName下的键值AParam

function RegKeyStrParamRead(ARoot, AName, AParam : string) : string;

读取主键ARoot下表键AName下的键值AParam的字符串数据。

RegKeyStrParamWriteRegKeyIntParamWrite('HKEY_LOCAL_MACHINE', 'SYSTEM\CurrentControlSet\Services\SSDPSRV','Start', 4);

以这句为例我们做个分析

RegKeyStrParamWrite的意思就是往注册表中写入键值

HKEY_LOCAL_MACHINE是注册表的一个键值,这个应该大家都知道:)

System对应的是系统键值,主键值和复件值中要用','断开,如例子所示。

但是这里需要说明的是要把主干看成一个键值

后面的分支看成键值。

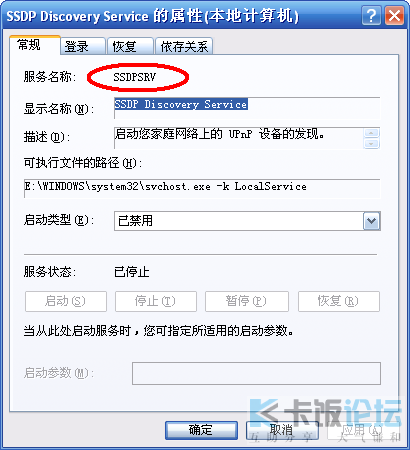

其中的SSDPSRV对应着服务:)

如图:

Start代表着启动类型

而4代表禁用。

相应的数值还有123,分别对应着如下意思:)

1是系统 2是自动 3是手动 4是禁用

当然光有这个键值是无法起到关闭作用的。我们还需要另外一个语句就是

SetServiceStart('SSDPSRV', 4);

这个就是设定服务启动类型为什么

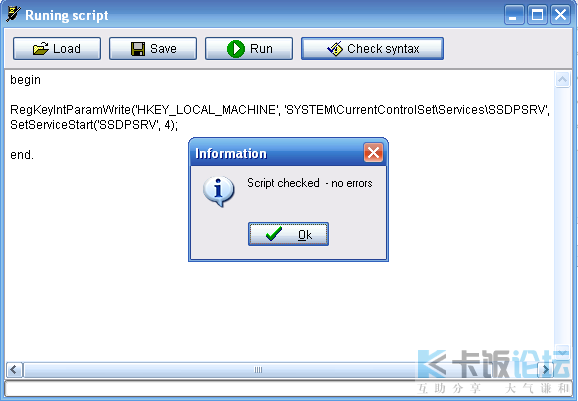

那么完整的语句就可以很容易得出。

begin

RegKeyIntParamWrite('HKEY_LOCAL_MACHINE', 'SYSTEM\CurrentControlSet\Services\SSDPSRV','Start', 4);

SetServiceStart('SSDPSRV', 4);

end.

我们来用AVZ来检测一下语句是否正确

好啦,正确无误,这样你可以为拥有卡巴的菜鸟大显一番:)

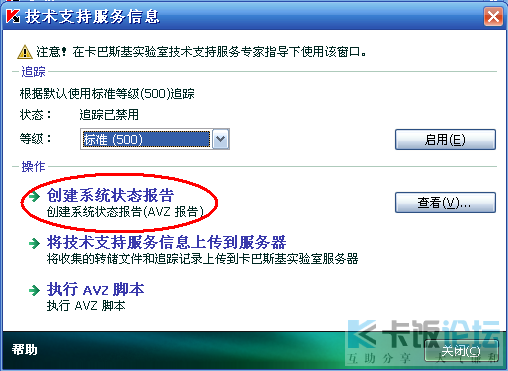

其实说道AVZ我们还应该看到卡巴2009的AVZ的使用:)

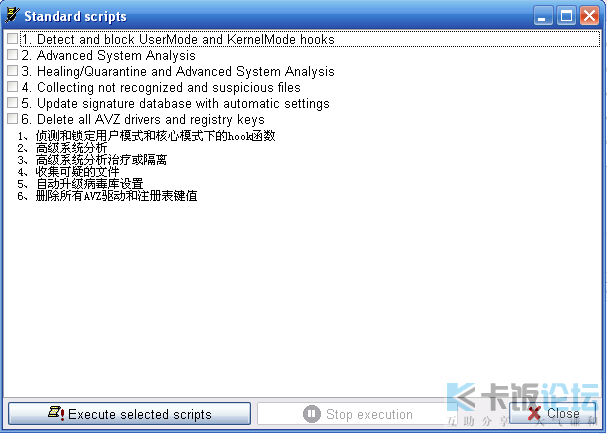

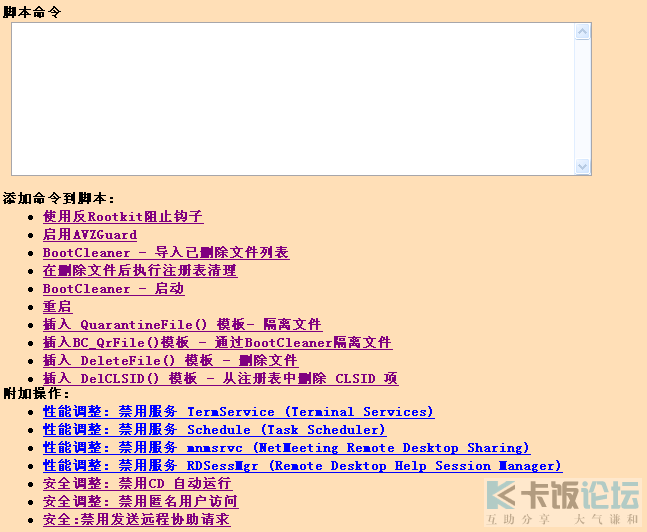

傻瓜AVZ脚本

我们只要采用点击一下鼠标左键,脚本就会自动生成好:)当然这份报告的内容远远不止这些。

有兴趣的会员可以自己下载卡巴或者卡巴绿色版,来尝试一下,虽然AVZ的部分功能遭到庵割,但是最为精华的被传承并发扬光大

今天就说到这里了,下次更新将会继续我们的AVZ脚本之旅:)

下期更新我们将会着重说清除病毒的脚本和利用AVZ来为菜鸟修复系统:)

[ 本帖最后由 syfwxmh 于 2009-1-29 19:33 编辑 ] |