本帖最后由 root1605 于 2016-6-27 01:28 编辑

Automatic Exploit Prevention Technology

卡巴斯基的安全性基于多层次的保护。大多数的恶意程序被阻挡在第一层–––––比如,它们会被基于特征码的检测技术检测到。但是,一些恶意程序,需要另外的应对方式,我们须确保它们突破第一道防线后还会被另一个模块阻止。比如,一个全新的复杂的恶意程序的特征未被病毒库收录,还是会被KSN拦截,基于由加入KSN几百万的用户提供的实时线上威胁的情报数据。再下一层防线是复杂的的主动防御技术,分析程序是否含有可疑代码。程序的活动会被跟踪,任何危险的行为都会被系统监控模块阻止。

然而,还会有一种我们认为需要特殊防护的攻击活动,那就是针对普及度较高的程序的漏洞利用攻击。犯罪分子利用已知的漏洞和新的(零日漏洞或之前从未发现的)漏洞,这些漏洞总是在Adobe Flash,Adobe Reader,Java运行环境,网络浏览器和Windows组件中,这些程序被植入恶意代码并执行。恶意程序大量的使用了漏洞攻击,但也有(被某些组织或个人等)针对性地漏洞攻击,很难使用传统的检测方式发现和阻止。我们针对漏洞利用有专门的防护层,叫做Automatic Exploit Prevention (自动反漏洞利用保护),对于检测新漏洞和未知漏洞很有效。

典型的漏洞利用行为

任何漏洞利用都是触发软件中的漏洞来加载各种恶意代码。为了通过软件来感染系统,用户必须被诱骗进入一个恶意网站(或者一个合法网站,被篡改,包含恶意代码);或者打开一个特殊的文档(Microsoft Office文档,PDF文件,甚至是图像文件),这些看起来不会是有危险的,但包含恶意代码触发漏洞。恶意网址或受感染的网址通过电子邮件,即时消息,社交网络散布,甚至是在搜索引擎搜索热门关键词时也会出现。典型的漏洞利用攻击在用户打开一个似乎无害的邮件附件时就开始了。

最常被利用的软件

几乎每个程序都有bug,一些甚至会被用来未经授权地执行恶意代码。但是犯罪分子通常选择的对象(指软件)都是几乎每个计算机都安装了的,这保证有大量的潜在受害者。根据卡巴斯基实验室的统计数据,2013年,这些程序或组件被广泛地利用来完成攻击(包含移动设备,数据基于KSN):

随着时间的推移,被利用最多的软件在改变,比如在2010年,最频繁受到攻击的是Microsoft Office,其次是Java和Adobe Flash。(最新的漏洞利用情况,可以参考卡巴斯基2016年Q1威胁演化报告“统计数据–––易被网络犯罪分子攻击使用的应用程序”一节)

反漏洞利用攻击的一般方法

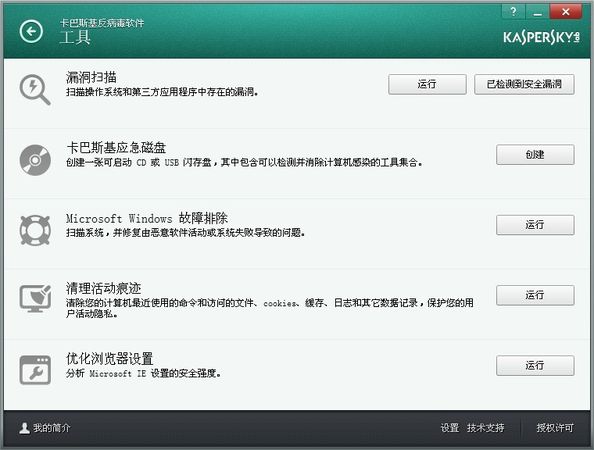

像KIS一样的保护产品利用多种途径阻止漏洞利用。对于漏洞利用检测有特殊的签名,有助于打开此类恶意文件(比如恶意的邮件附件)前检测到。主动预防性保护和其他技术会在打开一个触发漏洞的文件后阻止代码的加载和执行。最终,漏洞扫描功能允许用户着出有漏洞的软件,并且建议用户升级。当然,最好的避免漏洞利用攻击的方法是经常有规律的更新Windows组件和安装了的软件。

然而,在某些情况下,一般的反漏洞利用技术不起作用,尤其是利用零日漏洞或者刚发现的漏洞进行攻击时。使用特征码技术检测此类漏洞对于安全厂商是几乎不可能的事。一些复杂的漏洞利用工具也可以使用技术绕开防护。即使逃过传统的检测方式的威胁不多,但一旦进行破坏损失很大。因此,需要一层额外的安全保护,这就是自动漏洞利用预防性保护技术诞生的原因。

自动反漏洞利用预防性保护模块怎样工作

Automatic Exploit Prevention技术专门针对利用软件漏洞的恶意程序。这项技术的发展开始于对最常见的漏洞利用行为和功能(指漏洞利用工具包的功能)的深入研究。这项研究有利于识别特定的漏洞利用行为,区分开恶意程序和合法程序。发展这项技术还会更多考虑最常被利用的软件。

•控制潜在易受攻击的应用程序

Automatic Exploit Prevention技术特别重视最常被利用的程序,比如Java,Adobe Reader,Flash,网络浏览器,Microsoft Office等等。任何利用这些软件来加载可以的可执行文件和代码都会被执行另外的检查,不过“可疑”不代表“确定”,比如Adobe Reader可能会启动另一个可执行文件执行更新。但是经过分析某些可执行文件的特征,以及之前的行为可以基本分析出文件是否恶意。

•监视要加载的程序之前的行为

关于试图启动加载可疑代码的程序之前的行为信息可以被用来鉴别是否是恶意程序。Automatic Exploit Prevention技术跟踪这些活动并尝试获知启动代码的来源。来源可能是软件自身,也可能是漏洞利用工具。漏洞利用的原始行为数据也有助于检测漏洞攻击甚至使用的是零日漏洞。

•跟踪(要执行的)代码的来源

某些漏洞利用程序,尤其是访问网站时下载来的,会在执行前取得Payload(在因特网上,Payload指的是在一个数据包或者其它传输单元中运载的基本必要数据。可以理解为邮局在寄信时,你可以标明是普通信件,特快专递,作为标记这次传输的类型) 。Automatic Exploit Prevention跟踪文件的来源,明确启动下载的浏览器和文件的远程服务器地址。此外,Automatic Exploit Prevention 还会辨别未经授权下载的新文件(漏洞利用后下载的文件)和用户自己创建的文件。当尝试启动恶意代码时,这些信息可以帮助确定是一个漏洞利用程序,并阻止它。

•预防潜在的漏洞利用

对于很多程序,Automatic Exploit Prevention会使用ASLR模式(ALSR,即Forced Address Space Layout Randomization,地址空间布局随机化,是参与保护缓冲区溢出问题的一个计算机安全技术。是为了防止攻击者在内存中能够可靠地对跳转到特定利用函数。ASLR包括随机排列程序的关键数据区域的位置,包括可执行的部分、堆、栈及共享库的位置)。ASLR技术也被Windows系统使用,从Windows Vista开始。但是卡巴斯基强迫默认不支持这项技术的程序使用ASLR,其结果是,漏洞利用程序不能利用这些漏洞,因为在内存中,代码不是静态的位置,无法被探测到。(注:并不能完全阻止漏洞攻击)

可用性

Automatic Exploit Prevention技术被集成在部分卡巴斯基产品里

对于家庭用户:KAV/KIS/KTS

对于企业用户:KES,KSOS

Automatic Exploit Prevention技术的优势

Automatic Exploit Prevention技术大大降低了被恶意程序用漏洞利用手段攻击的可能性,即使是零日漏洞。在内部的测试中,该项技术阻止了对被漏洞利用程序广泛利用的程序的攻击,比如Adobe Flash Player, QuickTime Player, Adobe Reader和其他程序。当然,Java是最常被利用的。卡巴斯基实验室的专家显著的提升了Automatic Exploit Prevention技术检测针对对这些应用程序的漏洞利用程序的能力。在2013年,卡巴斯基实验室的产品阻止了640万次针对110万用户的漏洞利用攻击。

这项技术最显著的成效之一是主动检测测到了对新的在Microsoft Graphics组件中发现的漏洞的利用。该漏洞在2013年11月被发现,影响了Windows,Microsoft Office,Microsoft Lync。攻击者可以通过诱使用户预览或打开特制的电子邮件,文件或网站来利用此漏洞。利用了此漏洞并且成功的攻击者可以获得与当前用户相同的用户权限。另一个表现Automatic Exploit Prevention技术效果的案例是Red October攻击。攻击行为在2013年1月被发现。但是在Red October的攻击行为被披露之前几个月,Automatic Exploit Prevention技术就检测到了它的活动。

阻止。Automatic Exploit Prevention针对最复杂或者未知的漏洞:其他普遍存在的恶意对象会被Web反病毒组件,文件反病毒组件,甚至垃圾邮件过滤器阻止掉。因此,该项技术大大提高了用户的整体安全性。

|  [复制链接]

[复制链接]