本帖最后由 root1605 于 2016-7-5 00:03 编辑

Kaspersky Cryptomalware Countermeasures Subsystem

网络犯罪分子也很快学会了现实生活中犯罪分子的那一套,比如向受害者勒索钱财。在计算机感染了加密勒索程序后,数据会被加密并弹出窗口要求支付赎金。用户通常很重视这些数据,许多人愿意支付高额的赎金来挽回这些珍贵的数据。然而,支付赎金并不是最明智的行为,其主要原因是支付赎金后并不能保证加密的数据一定会被恢复。如今,高级的加密勒索程序都是用了看上去牢不可破的加密算法(至少到现在为止是这样),所以用户只有两条路可走,支付赎金解密文件或者放弃这些文件。当然,安装在计算机上的可靠的安全解决方案将会对抗恶意活动,但是即使最先进的解决方案也只能在文件被加密后才能检测出最新的勒索程序(入库的还是可以的)。所以,以前没出现过的勒索程序,在任何数据库里也没有相关信息,能在安全软件将其清除前加密文件。这也是卡巴斯基实验室开发反加密勒索程序的原因。

加密勒索的威胁

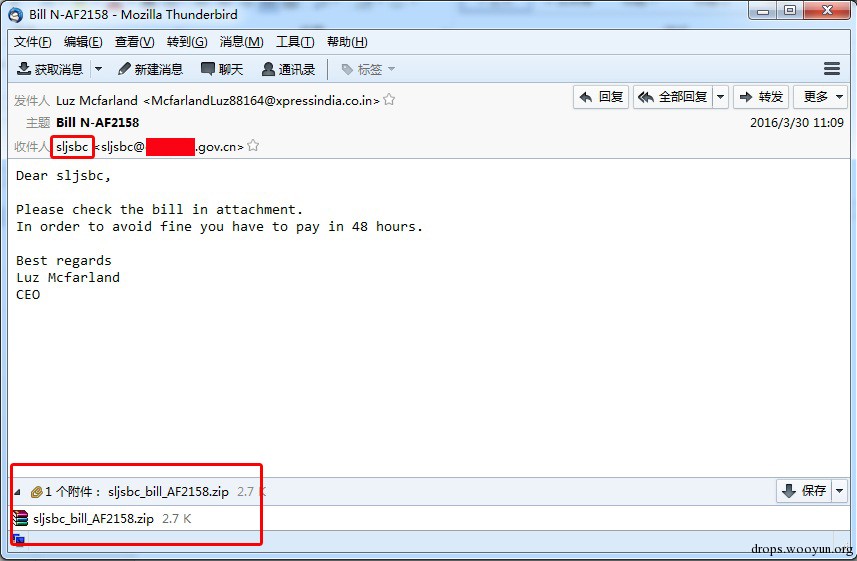

通常,加密勒索通过垃圾邮件传播,它作为垃圾邮件中的附件,看起来像正常文件而其实是一个可执行文件。但是,它也可以通过其他方式传播,我们也注意到了勒索程序由其他的木马打包的情况,比如ZeuS/Zbot家族木马。

*带加密勒索的垃圾邮件

加密勒索的数量在增长。KSN统计到在2013年,大约有230万勒索攻击被登记,这是2012年的9倍,所有的事实都表明它们会继续大量传播,因为很多人愿意支付赎金,犯罪分子有利可图。根据一项由在肯特大学的网络研究中心于2014年2月发起的调查表明,超过40%的加密勒索的受害者选择支付赎金。此外,Dell SecureWorks发现每一百天,勒索程序就会赚到3000万美元。

由于这些加密勒索使用的加密算法基本无法破解,这也造成了衍生的威胁,当用户发现文件被加密后是绝望的,他们会从网络上搜寻一些能够自称“解密”的软件。最好的情况是,这只是欺骗你,销售无用的解决方案。最坏的情况是,这些解密的程序还会带了一连串的恶意软件。

*假的解密器

加密勒索的演化史

每年犯罪分子的手段越来越复杂。第一个加密勒索使用对称密钥加密算法,用相同的密钥加密和解密。通常,借助反病毒厂商的帮助,受加密的信息可能被破译。然而,犯罪分子开始使用公钥加密算法,使用两个单独的密钥,公钥用来加密,私钥用来解密。第一个可行的公钥加密算法是RSA(由Ron Rivest, Adi Shamir和 Leonard Adlema三人的名字而命名,他们首先发明了此算法)。早在2008年,卡巴斯基实验室的专家可以解密由GPCode木马使用的660-bit RSA key,但很快,作者将其升级到了1024bit,很难解密。

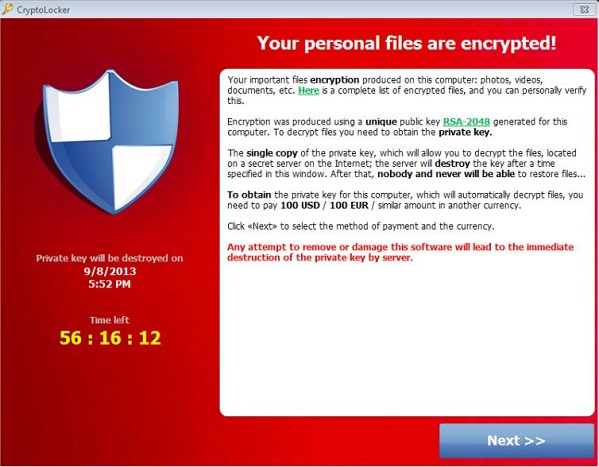

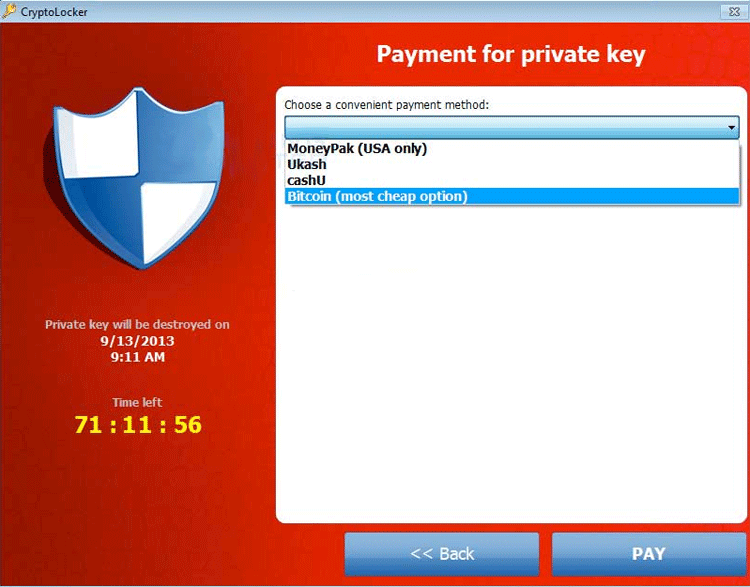

一个最近的且最危险的加密勒索,Cryptolocker木马,也使用此算法。当一台计算机被感染后,它将连接到命令与控制中心下载公钥,而私钥,只有Cryptolocker的作者具有权限访问。通常受害者有72小时的时间考虑,超时后,私钥会被永远地删除,那样没人有办法解密。没有这个密钥,是不可能解密的。卡巴斯基可以检测到此勒索,但如果系统已经被感染了,那么面对着被加密的文件什么也做不了。

*Cryptolocker的勒索弹窗

卡巴斯基反加密勒索子模块

以现在的科技水平,是绝不可能破解此类加密算法的,保证用户文件安全的唯一举措是文件备份。但是一般的备份,甚至定期备份,是不够的,因为最近修改过的文件依然可能丢失。这就是为什么卡巴斯基提出替代性的措施,这基于系统监控模块。

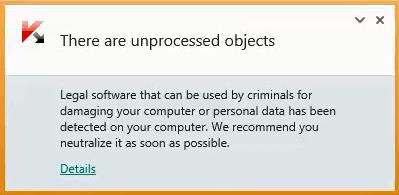

卡巴斯基系统监控分析最重要的系统事件,包括关于文件更改的信息。当它发现可疑的应用程序试图打开个人文件时,它会立即将其备份并保护备份文件。

如果随后可疑程序被判定为恶意的,卡巴斯基系统监控会自动回滚未经请求的更改(指恶意更改),因此,用户不需要做任何事来应对加密勒索,卡巴斯基会通知处理加密勒索程序的进度。

*系统监控发现了可疑的应用程序在更改文件,此时,系统监控模块创建文件受保护的副本并分析原文件的更改情况。

*应用程序被确认是恶意的,包含恶意程序的文件被删除。受影响的文件依然处于加密状态。

*系统监控用文件的副本替换了加密的文件,加密勒索造成的一切破坏都是无效的。系统监控报告,所有的恶意操作都被成功回滚。

因此,即使新的加密勒索使用零日漏洞攻击,设法避开所有的安全系统,也不会造成任何伤害,因为对文件的任何操作都会被自动回滚。换句话说,反加密勒索模块保障了用户数据的安全,停止间接对犯罪分子的资助,因为给他们支付赎金只会鼓励他们继续这样下去创建更多的恶意程序。

可用性

对家庭用户:KAV/KIS/KTS

对企业用户:KSOS/KES

|  [复制链接]

[复制链接]