本帖最后由 lian761268 于 2011-8-4 21:07 编辑

先顶一下,是不是留下邮箱就可以了,这个我得参加,我的邮箱是:zmlwd@yahoo.com.cn

样本名称:putty.7z

MD5值:c3e66296982c4c5d908d9e0e82f541ee

操作系统: windows7旗舰版

卡巴斯基版本:卡巴斯基2012

威胁名称: Trojan.Win32.Jorik.IRCbot.xs木马程序

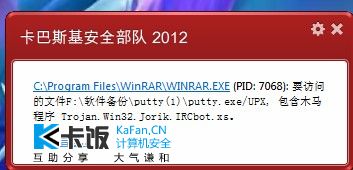

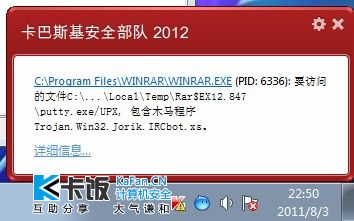

提示截图:

拓展任务:

样本名称:putty.7z

MD5值:c3e66296982c4c5d908d9e0e82f541ee

操作系统: windows7旗舰版

卡巴斯基版本:卡巴斯基2012

威胁名称: Trojan.Win32.Jorik.IRCbot.xs木马程序

在安全部队默认设置下,双击运行样本,不到一秒,发现有危险进程,马上进行拦阻,速度之快,令人不得不感叹其反应速度之快

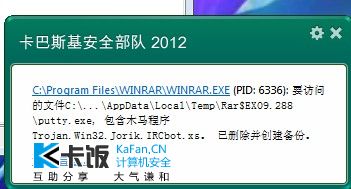

经过快速反应后发现此进程为Trojan.Win32.Jorik.IRCbot.xs木马程序,

及刻进行删除并进行了备份,以便系统有问题时可以及时恢复,不像有的杀软,发现了病毒删除了事,以至因为杀软乱杀乱删导致系统瘫痪的情况时有发生,所以现在2012这点还是比软人性化的,这个应该算是一个亮点吧

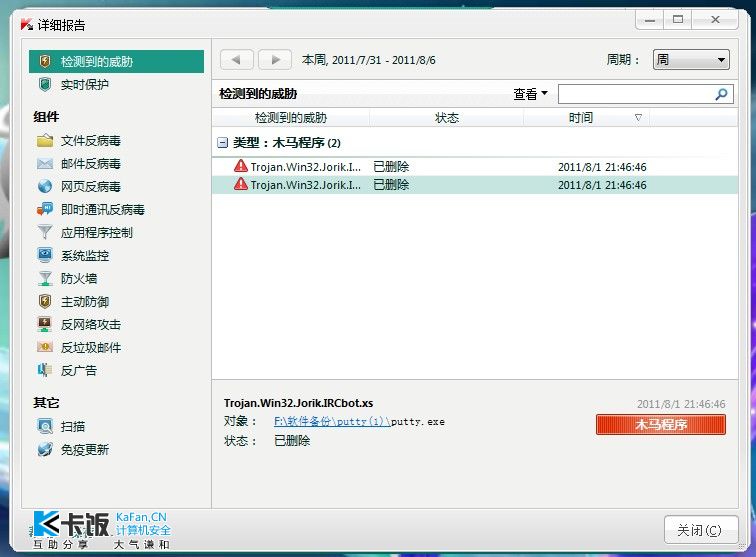

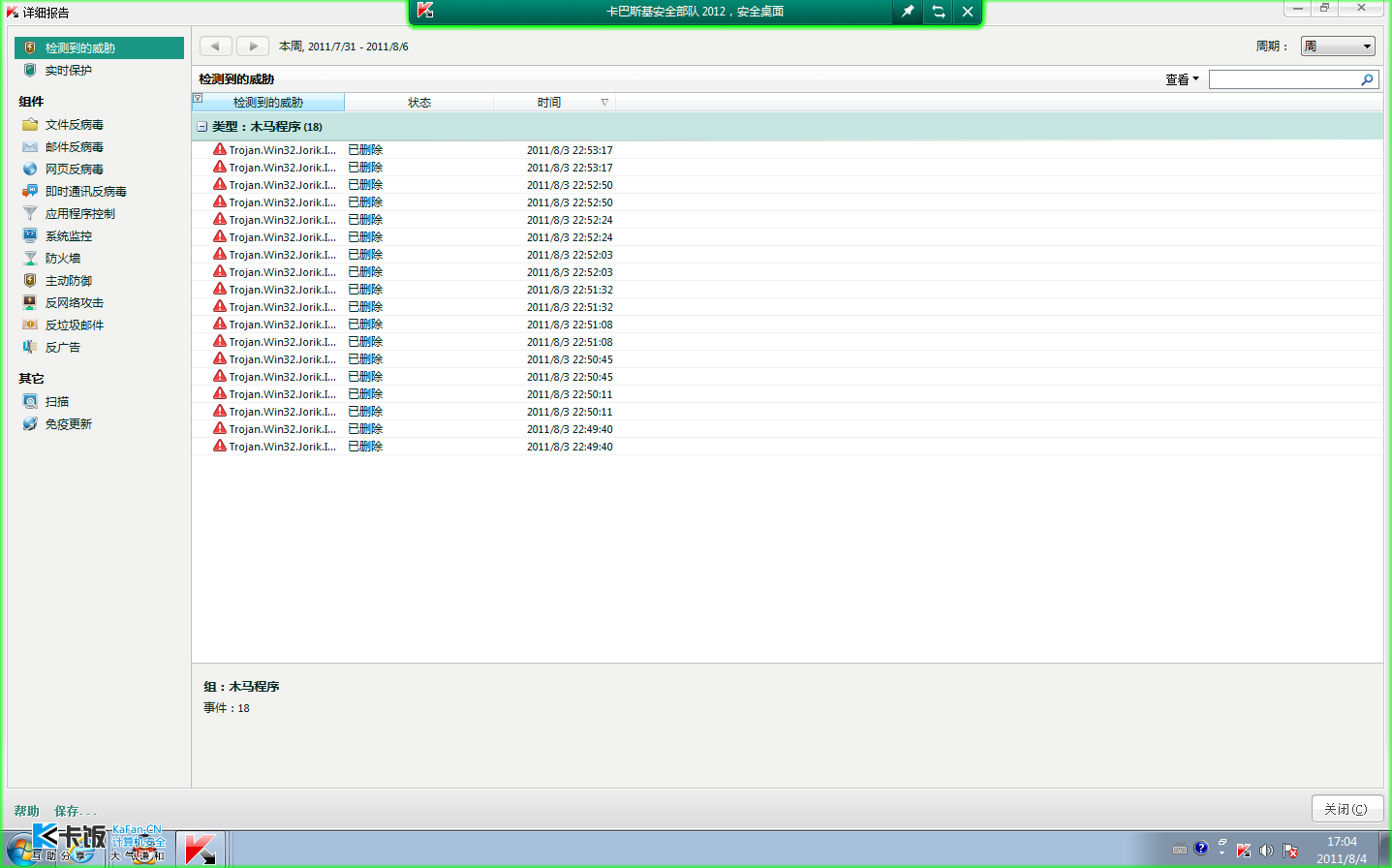

这个是分类监测报告,分类非常详细,让你知道你的系统都受到过哪些种类危险程序的威胁,

此为病毒报告,非常详细的记录了,安全部队处理的一些危险程序,非常详实,系统受到过什么威胁,安全部队怎么处理的,什么时间处理的,让人一目了然

综上所述,通过系统反映来看,2012跟2011比起来,占用系统资源明显减少了,看来卡巴要从良了,另外卡巴斯基及时更新数据库应该是对杀毒能力的一个最有力的支持,还有是不是有“云”和“本地”的复合式防御,比单独使用传统的病毒特征库查杀恶意软件数量要高,能够为用户的信息财产安全带来更可信赖的双重保护,这个也未曾可知,不过全新的卡巴斯基安全部队2012更加友好、直观的用户界面,以及“云计算”为主的前沿技术,也充分提现出卡巴斯基雄厚而强大的实力

对比现在国内的一些(特别是一些打着免费旗号只口水不踏实做技术,不思进取的)杀软,根本没法比,所以为了大家网上安全,安全部队千万别学这些,别沦到这个地步,那可真的就玩完了,因为不论什么事情,迟早会有真相大白的那一天,相信安全部队会在未来的道路上越走越自信,超走越辉煌 |

[复制链接]

[复制链接]