近期,AVL移动安全团队接到一例用户的可疑短信鉴别请求,短信内容如下:

随后相关分析小组马上对该短信内容进行了响应分析,分析后发现,如果有用户点击短信中URL,会导致下载木马并诱导用户安装,木马执行后,将会拦截并转发用户接收到的短信,并接收短信指令执行其他恶意行为。

短信拦截马在手机恶意事件中早已屡见不鲜,但因其明显的趋利性,短信拦截马数量仍不断攀升,使用的伪装技术、防篡改技术、反卸载技术更是不断推陈出新。

通过对此拦截马的跟踪分析,并对近期出现的拦截马抽样分析,发现以下几点新趋势:

1. 使用360、腾讯、阿里等最新的加固方式,且占比不断增大。2. 对拦截马的使用进行期限设定。3. 对拦截马自身进行证书效验,以防止他人篡改。4. 以伪装成中国移动相关的应用名称最多,但同时伪装成“相片”“资料”类应用名的拦截马数量有明显增加。一,恶意代码行为说明 根据AVL移动安全团队对此短信拦截马的详细分析,分析人员发现该木马存在以下恶意行为:

二,恶意代码详细分析 1 动态分析

程序首次运行时会请求激活设备管理器,用户点击激活成功后,会隐藏图标。

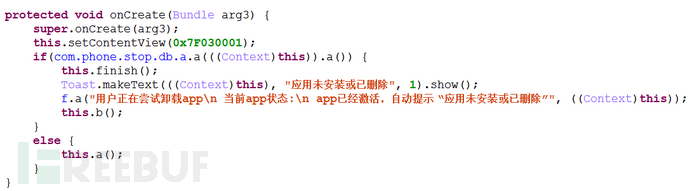

当用户在设备管理器中取消激活该应用并尝试卸载时弹出虚假的卸载选项,点击该卸载选项时则会提示“激活之后自动卸载”诱导用户再次激活设备管理器,防止恶意应用被用户卸载。

2 静态分析

2.1 使用360加固技术

脱壳后的包结构如下图:

2.2 主控手机和恶意邮箱以明文设置

恶意主控手机号码在代码当中明文设置。

恶意邮箱以及相应的密码。 2.3 对拦截马的使用进行期限设定

程序运行时会判断当前系统时间是否超过有效期”2016-12-31 23:59:59″。

2.4 执行恶意行为时将手机设置为静音模式

当手机系统版本不低于4.2.0 时,程序在后台私自发送短信前都会将手机设置为静音,防止被发现。 2.5 接收短信指令执行恶意行为

程序运行时还会对接收的短信进行监听,当主控号码发来短信时,会对短信内容进行解析获取指令信息,并控制执行相应的恶意功能。

短信指令及对应恶意行为:

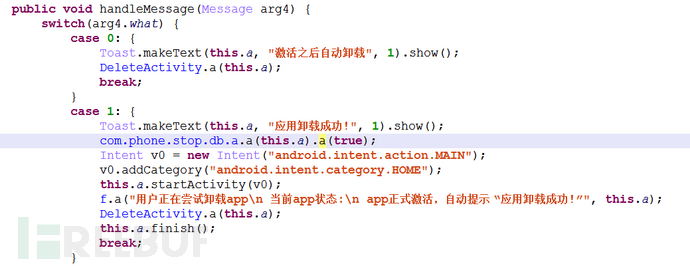

2.6 卸载时弹出虚假卸载提示

当用户在尝试卸载该恶意程序时,会弹出包含有恶意应用图标和名称的卸载选项,用户点击该图标后提示虚假的卸载信息并继续在后台运行。

该程序运行时会获取证书相关信息并通过Base64加密算法计算后得到相关的key信息进行匹配检验,防止恶意代码被恶意篡改。

在接收到短信以及用户卸载应用时证书效验通过后才会执行相应的恶意功能。 三, 背景信息 对该样本当中包含的恶意主控手机号码和邮箱进行了简单的背景信息调查,我们发现:

1 主控号码为:13798543494,归属地为广州深圳移动用户。主要用于接收用户短信等信息。

2 恶意邮箱账号:13798543494@163.com

主要用于接收用户联系人、短信等用户隐私信息。目前已有大量用户隐私被上传到该邮箱(如下图)。

通过对该邮箱信息进行分析还发现以下恶意APK下载地址:

t.cn/RU**zaVt.cn/RU**DFjt.cn/RU**O49t.cn/RU**gSH985.so/**9dt.cn/RU**r7d四,安全防护建议 恶意软件作者通过非法渠道获取到用户个人信息,通过伪基站向用户发送欺骗短信。当用户点击网址下载安装恶意程序后,恶意程序就会在后台拦截用户短信,通过邮箱上传用户短信和联系人信息到指定邮箱上。恶意作者很可能利用盗取的网银验证码等敏感信息获取暴利。有关此类拦截马的地下黑色利益链,详见《短信拦截马黑产揭露》。

短信拦截马不断大规模爆发,并极易造成用户重大经济损失以及隐私泄露,因此AVL移动安全团队再次提醒用户:

1.拦截马一般通过钓鱼、诱骗、欺诈等方式诱导用户装上木马,建议用户保持良好的上网习惯,不要在不知名的应用市场下载应用;2.不要随意点击任何短信中的链接,包含但不限于短信内容含“资料”“相册”“中国移动”等信息;3.对“熟人”发送的带有URL的短信要格外警惕,因为可能他的手机已中毒。4.选用正规厂商的手机安全软件很有必要*作者:AVLTeam(企业账号),转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

|