本帖最后由 root1605 于 2016-3-2 00:54 编辑

Mobile malware evolution 2015

卡巴斯基实验室2015年移动威胁发展报告

目录

1.一年里的数据

2.今年的趋势

3.使恶意软件商业化的途径

①-从用户银行账户里盗取资金

②-勒索软件

③-入侵式广告

④-在官方应用商店的木马

⑤-针对iOS的木马

4.统计数据

①-手机威胁的地理信息

②-手机恶意软件的类型

③-手机银行木马

④-手机勒索软件

5.结论

一年中的数据:

2015年里,卡巴斯基实验室检测到了:

•2961727个恶意软件安装包

•884744个新的恶意程序,比上一年增加了三倍

•7030个手机端银行木马

今年的趋势

•用户无法删除的恶意附件数量上升

•网络犯罪分子用钓鱼窗口假扮合法安全的应用程序

•勒索软件增长

•程序用超级权限显示入侵式广告

•iOS的恶意程序数量增加

使恶意软件能够商业化的途径

手机恶意软件持续商业化,病毒作者努力确保用的“作品”从受害者那里捞到利益。

从用户的银行账户里盗取资金

针对银行账户的手机木马呈上升趋势,在2015年,我们已经检测到了7030个全新的银行木马。

一些木马和基于电脑端的木马勾结起来,获取用于银行交易的手机交易码(mTAN),这是一次性的验证码。也有许多其他类型的木马直接从银行账户里偷钱。

一些木马直接覆盖掉正常的银行交易软件窗口,显示自己的钓鱼窗口。最典型的类型就是Trojan-SMS.AndroidOS.OpFake.cc 还有Trojan-Banker.AndroidOS.Acecard 家族。

OpFake.cc可修改100多家银行的程序的接口。 Acecard家族可以仿冒30家银行的程序,也可以覆盖程序窗口,截获C&C服务器的指令。

在2015年第二季度,我们已经写了关于Trojan-Spy.AndroidOS.SmsThief.fc将其恶意代码植入到合法银行程序里的报道,且看不出影响软件性能。

这意味着用户很难发现恶意软件。

恶意软件作者正逐渐开始用综合复杂的方法偷钱:不再编写仅限于针对银行程序的特殊木马。

一个例子是Trojan-SMS.AndroidOS.FakeInst.ep.

用户看到一条信息,看起来来自于谷歌,它以防止网络犯罪活动的理由,要求打开谷歌钱包,输入相关账户信息,完成“鉴定”手续。

你关不掉窗口,除非你输入了信用卡的详细信息。

一旦用户输入了信息,它会马上给攻击者,并关闭当前的窗口,当然木马会继续窃取信息,发送手机设备的配置信息。

特殊具有强针对性的专业化银行木马增长放缓的同时,能够偷钱的一般木马的总数量却在增加。银行木马正变得复杂化,多样化,综合化。他们甚至可以攻击数十家银行,位于世界各地的客户。犯罪分子不需要编写太多程序,就可以“一站式”达到目的。

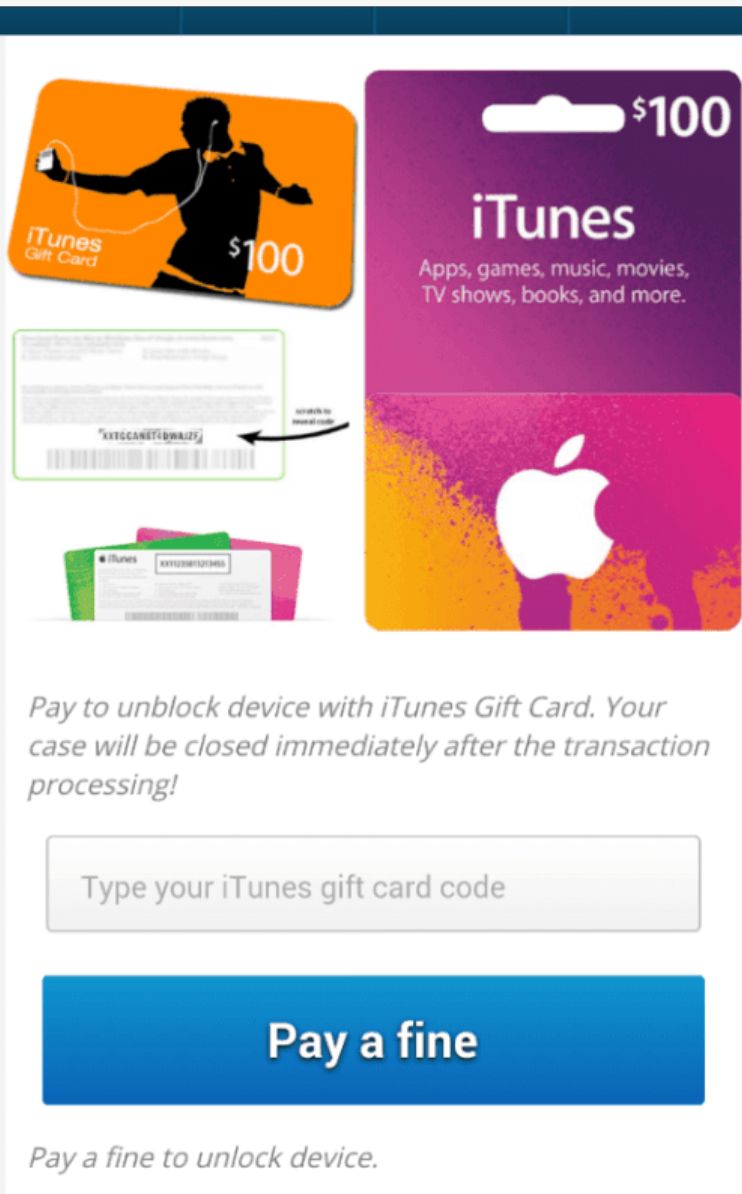

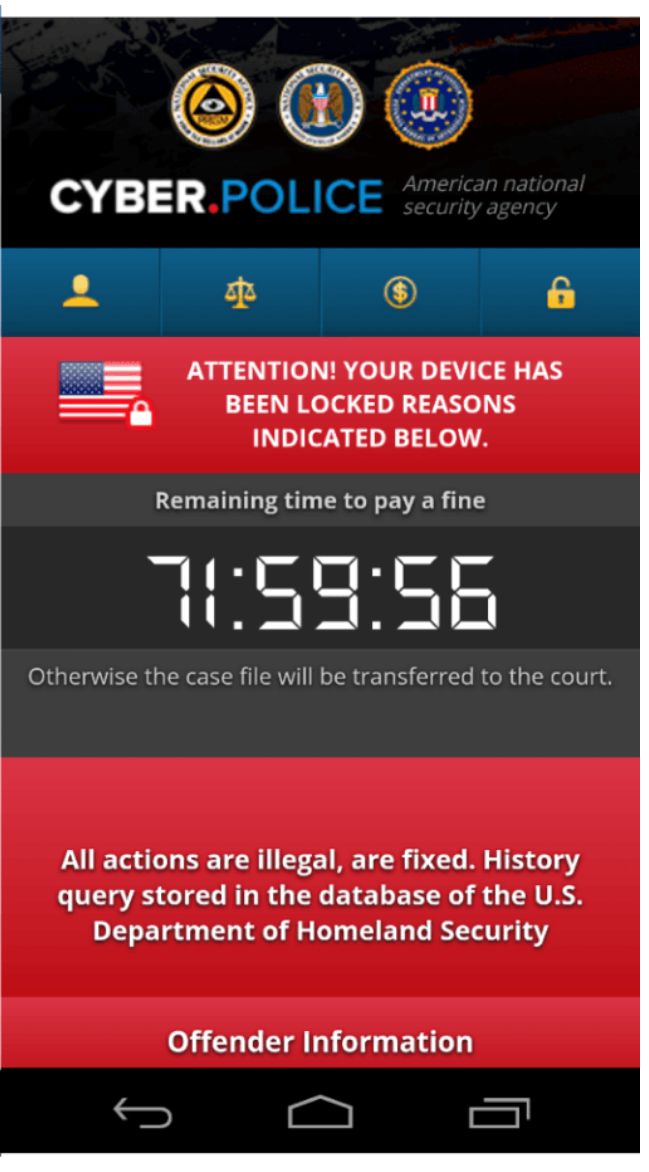

勒索软件(Ransomware)

2015年和前一年相比,勒索软件家族的数量翻了一番。检测到的变种增加了3.5倍。一些用其他手段犯罪的人逐渐用勒索软件来获取利益,这些人与其他本来就这么做的人一起,继续编写勒索软件的新版本。这类威胁形势很严峻:受到勒索软件攻击的人数,增加了5倍。

大多数情况下,勒索软件锁住设备并提示用户已经犯了一些轻罪,必须向勒索软件支付钱,赎金的范围是10到100美元。被锁掉的手机什么也干不了,除了勒索软件的窗口,什么也无法查看,一些木马可以覆盖系统对话框,电话来了也接不了。

由 Fusob 打开的窗口

15年年底,我们检测到了几种木马下载器,下载Trojan-Ransom.AndroidOS.Pletor到系统里面去。这些勒索软件利用系统漏洞获取root权限,植入系统文件夹,只要安装成功,想删除它几乎是不可能成功的。

SMS木马依然是严重的威胁,特别是在俄罗斯,在用户不知情的情况下,自动发出支付短信,即使这种威胁的数量在下降,但还是很多。

SMS木马并不局限于给付费号码发短信,他们也可以背着用户来付费订阅一些东西。2015年我们一直追踪的Trojan-SMS.AndroidOS.Podec,任然十分的流行,持续发展。这种木马有特殊的功能,获利方法主要是付费订阅,能够不用验证码。

因为木马的诡计,用户无法短时间内取消订阅。

入侵式广告

在2015年,我们察觉到了以广告盈利的软件数量上的增加,今年的趋势是很多木马加载超级权限进行活动。

在2015年第一季度,在排名前20的木马中,只有一个这种类型的。但在年底之前,50%的排名前20的木马是这种木马。这些木马这样设计的:在用户不知情的情况下下载安装广告程序,因为编写水平有限,会使设备产生许多问题。一旦它们安装了,就root设备,通过技术手段让自己不能被删除,即使你恢复出厂设置,用户被恼人的广告搞得焦头烂额。在设备上,这些程序可以安装其他程序,有时候还有恶意软件。有些这样的木马甚至在官方提供的刷机包里,或者在出厂的新手机里面就有。

在官方应用商店里的木马

在2015年十月份上旬,我们发现了几个在谷歌应用商店里能够偷取VKontakte(俄罗斯社交网站)用户密码的恶意程序。

它们是Trojan-PSW.AndroidOS.MyVk.a和Trojan-PSW.AndroidOS.Vkezo.a。一个月后,恶意软件竟然在谷歌商店里发布了更新。

攻击者用不同的名字在应用商店里发布新的这种类型的木马。令人担忧的是,100 000 到 500 000人下载了这些恶意程序。

另一个木马Trojan-Downloader.AndroidOS.Leech,也被下载了10万到20万次。

针对iOS的木马

2015年,iOS恶意程序的数量相比2014年增加了2.1倍。

最近App Store里又出现一个恶意软件,App Store并非“刀枪不入”。攻击者并没有黑掉App Store,相反,投递了一个恶意的Apple的Xcode版本。这个工具是免费的,开发人员用它创建应用程序。

Xcode是苹果正式发放的,但他通过第三方渠道传播。中国的软件开发者喜欢从当地的服务器下载开发工具,而下载的工具恰好是被人恶意修改过的版本(叫做XcodeGhost),所有用这个修改版本编译出的程序都被植入了恶意代码。

XcodeGhost感染了大批程序,起初被认为是39个受感染的程序,绕过苹果的测试,到了应用商店。最引人注意的是微信,最受欢迎的交流工具。

苹果下架了受感染的应用。但是,受感染的程序在6个月内都是可获得的。感染应用总数可能更多,因为XcodeGhost的源代码在Github上发表了。

在6月初期,检测到了Trojan.IphoneOS.FakeTimer.a,木马的攻击目标是日本用户。由于作者用商业证书签名了木马,所以可以在任何iPhone上安装,恶意软件利用钓鱼技术去偷钱。这个很像安卓的Trojan.AndroidOS.FakeTimer.a-----存在流行了几年了。

统计数据

到2015年,手机恶意软件的数量持续增大,从2004年到2013年,我们检测到了200 000左右各包含恶意代码的程序样本,在2014年,我们检测到了295 539个新恶意程序样本,而在2015年这个数字是884 7744个!!!每个恶意软件样本可能有数个安装包,所以我们在2015年检测到了

2 961 727个恶意软件安装包。

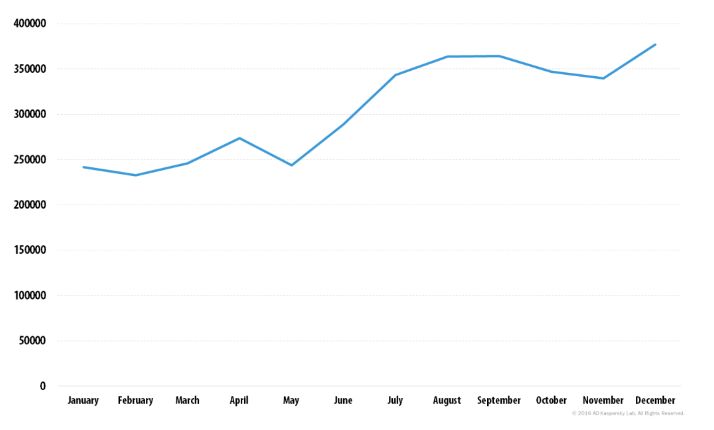

从2015年一月份到十二月份底,卡巴斯基实验室记录了1700七百多万次由移动端恶意软件发起的攻击,保护了2 634 967台安卓设备。

*2015年卡巴斯基拦截攻击的数量

*2015年卡巴斯基的用户数量

手机威胁的地理信息

我们记录了发生在200多个国家由手机恶意软件发动的攻击。

*2015年移动威胁的地理信息以及被攻击用户数

记录的攻击数目很大程度上取决于这个国家的用户数。为了评估不同国家手机恶意软件感染的风险,我们计算遇到攻击的用户占用户数的百分比。

被攻击用户所占总用户数百分比最高的前十个国家

*我们排除了这期间那些国家卡巴斯基移动端用户少于25000的国家

*百分率是指感染数/那个国家所有卡巴斯基移动用户端用户数量x100%

中国和尼日利亚位居榜首,这些国家在2015年里,至少有百分之三十七的用户受到过一次威胁。大多数尼日利亚用户被广告木马攻击,比如:Ztrorg, Leech, 和 Rootnik家族。就像很多广告软件一样,它们利用了root权限进行深层次的活动。

在中国,大多数攻击也是涉及广告软件的,但是一大批用户遇到了RiskTool.AndroidOS.SMSreg家族。使用这些程序自己移动账户里的钱很可能被用某种方式转走。

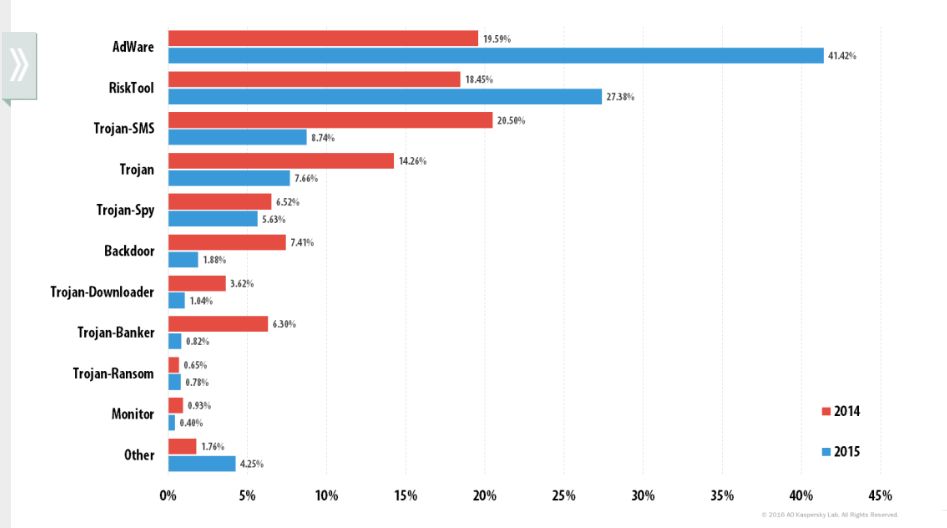

手机恶意软件的类型

在2015年里,我们检测到新的广告软件和风险工具的数量明显的上升,它们的占比不断增大,分别从19.6% 18.4% 到41.4% 27.4%。

*2014和2015年新手机恶意软件分布对比

当传播广告软件时,他们用基本的方式来欺骗用户:他们的名字,图标像很受用户所需的游戏和工具软件,当然包括很流行的游戏和工具软件,这样,生成了大批的虚假广告程序。它们模仿得越像,赚到的钱会更多。

另一种方法是将广告模块植入合法程序,根据程序所受欢迎度,广告植入者会付给程序开发者合适的报酬。有时候作者开发的软件在作者不知道的情况下被植入广告模块,那么只有植入者得到利益。这些应用程序有广告,但也有一定的实用性。

由于开发人员之间的激烈竞争,广告植入数量大幅增长,也越来越过分了。他们用各种手段,展示广告内容,甚至自动直接安装广告软件。有时候程序广告太多,根本没法使用,用户的体验十分差劲。

在中国,RiskTool很流行。因为中国SMS支付还很普遍的使用。很多游戏可买一些虚拟物品(为了达到游戏里面的更高级别,这些游戏包含SMS支付模块。虽然大多数情况下用户再付钱时会有通知,但我们还是认为有必要提示一下用户注意这些。有些的主要问题是,RiskTool的数量正在增加,

很为人熟知的是RiskTool.AndroidOS.SMSReg家族。

虽然RiskTool不直接破坏设备,但它们十分招人烦。如果你不小心,很可能就付了费即使你不想那么做。

SMS木马在所有威胁的占比从20.5%跌倒了8.7%。但我们发现了比2014年多了很多的SMS木马。这种类型的木马曾经在14年中期数量下降。其中有一大部分的是针对AoC用户的(他们的用户数在下降)。

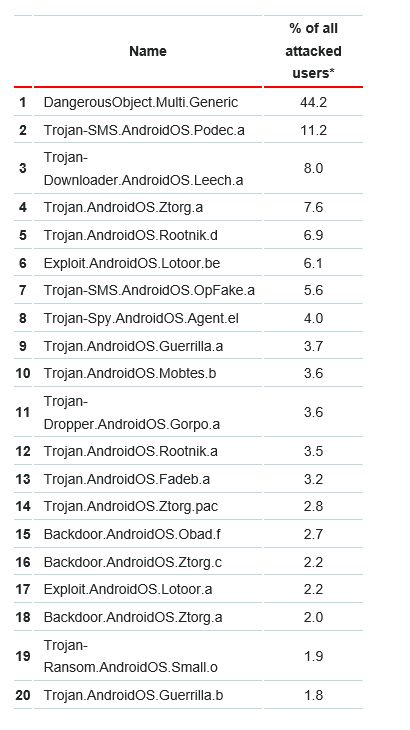

排名前20的手机恶意程序

请注意,下表不包含PUA(可能有害的程序),比如RiskTool,Adware

*百分比=某种恶意软件数量/总威胁数x100%

第一项,DangerousObject.Multi.Generic ,指的是被云技术识别的威胁,云技术可以检测用本地病毒库无法检测到,或者启发技术也查不出来的威胁。此时通常云已经有了新威胁的信息。很多新威胁都是这样被封锁的。

Trojan-SMS.AndroidOS.Stealer.a本来是2014年最多的威胁,2015年排到了第28位。

排行榜里的威胁,有四个都是从移动设备或者银行账户偷钱作为盈利方式。他们分别是

Trojan-SMS.AndroidOS.Podec.a,

Trojan-SMS.AndroidOS.OpFake.a,

Trojan.AndroidOS.Mobtes.b

Backdoor.AndroidOS.Obad.f.

其中Trojan-SMS.AndroidOS.Podec.a ,在2015年是最普遍的三威胁之一。让我们回想下,这种木马最新版不会再发送付费短信,这种木马企图通过付费订阅赚钱。Trojan-SMS.AndroidOS.OpFake.a的威胁也持续存在着,2014年第八名,现在是第七名。

Trojan-Ransom.AndroidOS.Small.o ,能锁掉受害者手机,必须付钱才能解锁。2015年底,这种威胁十分疯狂,是勒索软件里面上TOP20唯一的一个。2015年第三季度排名里,它是11名,在2015总排名中是第十九。这种木马利用色情播放器传播比较多----针对俄罗斯观众。

排行榜中超过一半的威胁用广告盈利。它们是

Trojan-Downloader.AndroidOS.Leech.a,

Trojan-Spy.AndroidOS.Agent.el,

Trojan-Dropper.AndroidOS.Gorpo.a,

Trojan.AndroidOS.Fadeb.a

Trojan.AndroidOS.Guerrilla,

Trojan.AndroidOS.Rootnik,

Trojan.AndroidOS.Ztorg

Backdoor.AndroidOS.Ztorg

不同于普通的广告模块,它们不含有任何有用的功能。他们的目的,就是通过广告赚钱,它们会使用root权限保护和隐藏自己,手动删除它需要很高的技术水平。这类木马大规模在中国流行。不过在中国之外,也开始慢慢流行起来。

排行榜中的Exploit.AndroidOS.Lotoor 是非法获取root权限相关的。

手机银行木马

2015年,我们检测到了7030个手机银行木马,比14年16586个少很多。虽然少了很多,但它们的犯罪手法更为熟练,更可恶。

网络罪犯的兴趣包含世界各地的银行。有些木马独自的行动,不需要电脑支持。它们针对很多银行的顾客。

*2015年卡巴斯基移动解决方案检测到的银行木马

59194个用户在15年被银行木马至少攻击了一次。

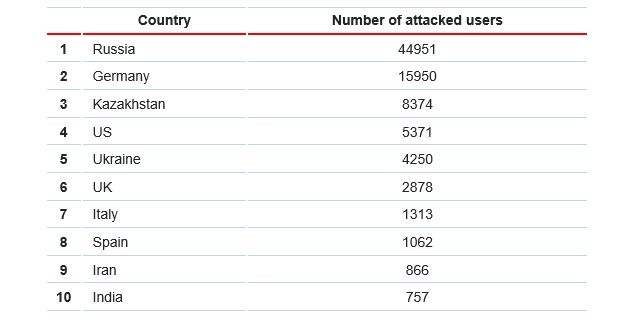

Geography of mobile bankers(银行木马地理信息)

被攻击国家的数量在上升,137个国家在15年被攻击,而在14年,数量是90个。

*2015年,银行木马在不同地区的数量

2015年,被银行木马攻击最多的是俄罗斯,新上榜的有韩国澳大利亚,法国,波兰。这次没有上榜的有立陶宛,保加利亚,阿塞拜疆,乌兹别克斯坦。

银行木马在每个国家有多流行,可以由被攻击者的百分比体现出来。近似于所有人的情况(未使用卡巴斯基)。

被攻击用户比率最高的前10国家

*百分比=被攻击用户数/所有用卡巴斯基的用户数x100%

韩国很大一部分攻击是由Trojan-Banker.AndroidOS.Wroba发起的。它们窃取韩国最大银行的手机交易安全码(mTAN)

在澳大利亚Trojan-Banker.AndroidOS.Acecard对大多数感染负责任,这个家族由Backdoor.AndroidOS.Torec.a演变而来。2014年初期,我们检测到了这种木马。第一个变种在2014年中期出现。本来木马在俄罗斯传播,后来不知怎么又到了澳大利亚。2014年11月,我们检测到了一个能够支持24种银行App的变种。

那些程序属于澳大利亚银行,以及在中国香港,新西兰,德国,奥地利的银行,还有PayPal。此外,也可能有针对美国和俄罗斯的变种。

*典型的这一类的钓鱼窗口示例

通过显示一个假冒的登录窗口骗取用户登录名和密码是常用的手段。我们在2013年第一次发现它的再次出现(Trojan-SMS.AndroidOS.Svpeng)

在我们2015年Q1威胁报告中,我们提到了能至少攻击29家银行程序的木马“Trojan-SMS.AndroidOS.OpFake.cc ”。现在这种威胁的最新修改版可以攻击114家银行的金融程序。它们的目的主要是盗取银行账户的登陆详细信息。它们甚至可以调换几个流行邮件应用程序的窗口(显示自己的钓鱼窗口)。

在俄罗斯,在排行榜中靠前的Trojan-Banker.AndroidOS.Faketoken和Trojan-Banker.AndroidOS.Marcher被攻击者中使用的最多。

从四月份开始,Trojan-Banker.AndroidOS.Marcher家族感染(包括未感染上但被攻击了的)用户设备的数量大幅度下跌。

从四月份到八月份,使用这种木马攻击的数量下降了五倍。这可能是在此期间,犯罪分子准备尝试更多地攻击其他国家的用户。直到2015年9月,这个家族的活动好像只在俄罗斯。从九月份开始,这种类型攻击中的30%使用这种木马,而目标是澳大利亚,法国,德国的用户。

Trojan-Spy.AndroidOS.SmsThief.fc 主要分布在俄罗斯。攻击者将攻击代码插入到正常银行程序里面,不使软件运行速度变慢,所以很难发觉到。

手机勒索软件

相比2014年,勒索软件家族的数量增加了一倍。在这一时期里,检测到的修改版本数增加了3.5倍,为3924个。

2015年里,勒索软件攻击了94334个用户。是2014年(18478个)的五倍左右。

被勒索软件攻击的用户数占到所有被攻击的用户数的百分比从1.1%升到了3.8%。

在2015年里,有156个国家和地区有被勒索软件攻击至少一次的记录。

*在2015年里,勒索软件威胁的地理信息,被攻击的用户数

被勒索软件攻击次数最多的十个国家

俄罗斯,德国,哈萨克斯坦被勒索软件攻击的最多。

在俄罗斯和哈萨克斯坦,Trojan-Ransom.AndroidOS.Small 家族最活跃。2015年,Trojan-Ransom.AndroidOS.Small.o是最为活跃的勒索木马程序。

Trojan-Ransom.AndroidOS.Pletor家族在2015年仍然保持活跃,比较耐人寻味的是,开发它的人员和开发Trojan-Banker.AndroidOS.Acecard是一伙的。

在德国,Trojan-Ransom.AndroidOS.Fusob 家族最为猖獗。

*以上是Fusob的窗口

在排名中,美国是第四位,Trojan-Ransom.AndroidOS.Fusob家族在美国最猖獗,Trojan-Ransom.AndroidOS.Svpeng家族当然也不赖。

这个排名很大程度上取决于这个国家的用户数,看比例较有意义。

下面是被勒索软件攻击的用户数,占所有被威胁攻击过的用户数的份额。

*百分比=被勒索木马攻击用户数/所有这个国家用卡巴斯基手机安全软件而且受到过威胁的用户数x100%

俄罗斯,被勒索软件攻击用户数最多的排名没有进前10,排行榜上最多的是哈萨克斯坦,德国还有美国。

结论

虽然几年前,第一个获取root权限来进行活动的广告木马就出现了,但在2015年,它们的数量急剧上升,很快蔓延起来。在第一季度时,这种木马只占1/4,但是年末,却占了将近一半。它们利用一切的手段,通过其他广告程序,APP商店传播。甚至预装在手机里面。拥有root权限的广告木马在2016年会一直增加。

我们已经发觉到了越来越多的广告程序被用来分发恶意软件,有理由相信犯罪分子会更多的使用这种手段来使用户的设备感染。

我们也看到了其他类型的恶意软件用root权限,尤其是勒索木马。

勒索木马在新的一年里会继续增加,我们料到,攻击手段会更娴熟,针对的国家也会更多。

我们在2016年会继续严密地监视银行木马,已经有很多银行木马,不需要在受害者设备上配合手机端木马,这些木马独自行动,通过受害者电话盗取资金。它们弹出的钓鱼窗可以以假乱真,迷惑受害者。它们也可以使用钓鱼窗口盗刷信用卡。它们甚至可以拦截银行和用户之间的通讯信息。2016年,银行木马会攻击更多的金融机构,可能有更高级的手段。

随着移动设备功能越来越多,网络犯罪分子的贪心也会越来越大。恶意软件制作者会继续完善它们的程序,寻找新技术,利用更多途径传播恶意软件。他们的目的是为了得到利益。在这种背景下,忽略移动设备的安全十分危险!

英文报告地址:https://securelist.com/analysis/ ... are-evolution-2015/

***非专业翻译,内容仅供参考。

|