本帖最后由 360主动防御 于 2018-5-14 11:54 编辑

距离WannaCry勒索病毒大规模爆发已经过去了一年,但在WannaCry之后,勒索病毒这个恶意软件大家族中的小分 支不断滋长蔓延,新型变种不断涌现,从2017年5月至2018年4月,近500万台电脑遭受攻击,勒索病毒俨然成为威胁互联网安全的一大毒瘤。

面对勒索病毒的嚣张气焰,360推出防御勒索病毒的产品矩阵,依靠一系列针对性的防御技术,以及针对百余种勒索病毒的深度分析与恢复技术,全方位阻绝了各类勒索病毒及其变种的入侵。

2018年前4个月国内勒索病毒传播量已达124万时间回溯到一年前,2017年的5月12日,360互联网安全中心检测到一款新型的勒索病毒正在利用“永恒之蓝”漏洞武器传播,且传播力度非常猛烈。当天下午2点左右,360互联网安全中心发布预警,呼吁民众及时安装系统补丁和安全软件。当晚,WannaCry大规模爆发。

一时间,全球至少150个国家、30万名用户中招,金融,能源,医疗等众多行业受到波及,造成损失达80亿美元。在国内,校园网成为重灾区,大量实验室数据和毕业设计被锁定加密。另有部分大型企业的应用系统和数据库文件被加密后,无法正常工作,影响巨大。

WannaCry大规模爆发后,360公司获取到WannaCry样本,并推出一系列的解决方案,成功遏止了WannaCry进一步蔓延的势头。

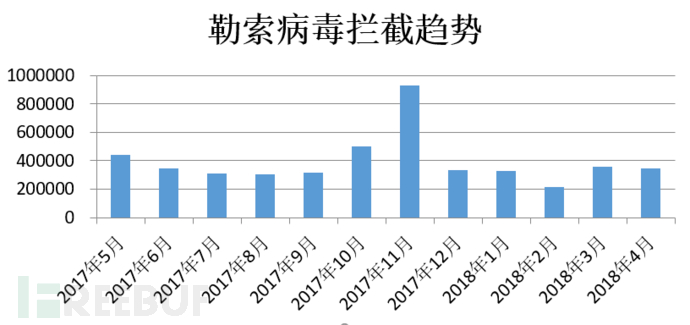

WannaCry之后,勒索病毒全面进入人们的视野。数据统计显示:2017年全年勒索病毒传播量超过500万,而2018年截止到4月底,勒索病毒的传播量就已达到124万。而从WannaCry爆发的2017年5月至2018年4月底,一年的时间内,勒索病毒传播量也接近500万。

图1:勒索病毒一年来的拦截趋势

360揭秘勒索病毒发展最新趋势360互联网安全中心对勒索病毒的最新发展趋势进行了研判。他们认为:WannaCry爆发过后的勒索病毒传播趋势是相对稳定的,随着传统的Crysis和Cerber等勒索病毒逐渐式微,GlobeImposter和BTCWare等新型勒索病毒家族开始占据越来越重要的位置。

从传播方式看,勒索病毒沿用了大多数的恶意软件套路,传播渠道无外乎传统的邮件、聊天软件、网页挂马、漏洞蠕虫式传播,其传播地区也主要集中在网络发达或是人口密集地区。

从2017年下半年开始,勒索病毒的攻击方式主要转变为对企业服务器的入侵和投毒,这让广东、江苏、浙江、北京、山东等经济发达省市成为重灾区。受到攻击的行业以能源、医疗、金融、互联网居多。

360“狙击”模式——史上最强反勒索矩阵作为互联网安全公司,我们一直密切关注勒索病毒的动向,并针对勒索病毒传播的特点和造成危害的方式,提出针对性的解决方案。从2016年5月开始,推出了解密工具(360解密大师),可破解百余种勒索病毒加密的文件,并持续更新,这也说明WannaCry爆发一年前,360就推出了针对勒索病毒的有效防御工具。

图2: 360解密大师

此后,反勒索·文档保护、文档卫士、勒索病毒热补、远程登录防护、服务器防护、勒索病毒搜索引擎等功能的加入,不断完善360反勒索病毒的防御矩阵。

图3:360远程登录保护

针对入侵服务器投毒的新型勒索病毒攻击模式,360安全卫士增加了服务器远程登录的保护机制,一旦发现可疑的远程登录行为便会进行拦截,以提高此类攻击的门槛。

抢占先机制敌 在勒索病毒爆发前发布预警2017年4月14日,“影子经纪人(Shadow Brokers)”披露了多款利用Windows系统中SMB服务漏洞进行攻击的工具。4月17日,360就对其中重要的“永恒之蓝(EternalBlue)”漏洞利用工具进行了详尽的技术分析。不久后,360监控到网络上出现了利用该工具进行漏洞传播的勒索病毒。

类似的情况还有很多,除WannaCry外,其他勒索病毒也常常借助已知漏洞发动攻击。在漏洞防护方面,360则始终保持着自身的高度敏感性:被勒索病毒利用的漏洞CVE-2017-11826、CVE-2018-0802、CVE-2017-8759、CVE-2017-10271、CVE-2017-11882、CVE-2018-4878均在被勒索病毒利用前,360就已经发布了技术预警。

除了对漏洞的高度敏感,360还针对勒索病毒提出了一系列针对性的防御技术,包括高度自动化的海量数据云主动防御,监测文档加密行为的格式识别防御,利用深度学习的通杀免疫防护,针对高级漏洞利用攻击的入侵链阻断防护,以及针对近百种勒索病毒的深度分析与恢复技术,全方位“狙击”勒索病毒及变种。

大安全时代来临,没有攻不破的网络。勒索病毒变种迅速的特征决定了正邪之间的较量不会毕其功于一役。因此,360建议个人用户提升安全防范意识,养成及时安装系统补丁和防护软件的好习惯。对于企业用户来说,则应加强IT运维人员的培训,制定完备的网络安全规范,避免勒索病毒造成不必要的损失。

|