本帖最后由 360主动防御 于 2018-5-14 19:02 编辑

一:木马概述 360安全中心近期接到用户反馈,在下载安装了一款名为“OneSystemCare”的工具时候,电脑会被植入恶意挖矿木马和修改用户DNS配置强行插入广告木马,木马入侵电脑后会使用用户电脑疯狂的挖矿,让中毒的电脑成为他们牟利的肉鸡,并且将创建PowerShell加密脚本定期连接木马服务器下载执行木马,隐藏到计划任务中。目前360安全卫士针对此木马已经支持查杀拦截,近一周查杀量已过百万,建议近期使用过该软件的用户尽快使用安全卫士查杀清理。

二:木马分析 木马简要流程: 安装该清理优化软件后添加powershell脚本计划任务启动项,特定时间下发启动木马,启动木马会对用户机器进行统计打点,并下载挖矿木马添加启动项运行之后退出,挖矿木马长期进行挖矿进行牟利,即使木马被删除,只要powershell脚本启动还存在就可以随时复活。

木马特点: 1、看似正规清理软件 带有数字签名,背地做木马勾当。 2、使用powershell脚本添加启动项,无文件落地,躲避杀软查杀,随时可复活。 3、木马先解码自身代码再运行,使用动态API获取,躲避杀毒软件静态扫描。 4、挖矿协议全部加密,躲避杀软监控拦截,并且木马修改系统DNS,劫持浏览器流量,弹出广告。

详情:

One System Care安装后,会通过powershell脚本添加计划任务作为启动项

Powershell的脚本是经过beas64转码,解码后为:

启动脚本定时去执行请求URL,木马作者只需要将URL设置成木马可下载,用户就会中招。 下载后启动木马会进行打点统计中招用户信息,并下载挖矿木马进行安装

http://xxx.info/win_setup.dat http://xxx.info/win_setup.dat http://xxx.info/win_setup.dat http://xxx.info/win_setup.dat

上传用户信息:

并且确保一段时间内只安装一次,注册表位置为卸载项目录下面的mid键

然后修改用户DNS

木马随后又会下载挖矿木马并添加计划任务启动项来实现自动运行

C:\WINDOWS\system32\regsvr32.exe /n /s /i:"/5325aff7e1e58750

/q" "C:\DOCUME~1\ADMINI~1\LOCALS~1\APPLIC~1\2A6664~1\{B3373~1.DLL"

先将用户电脑信息打包上传

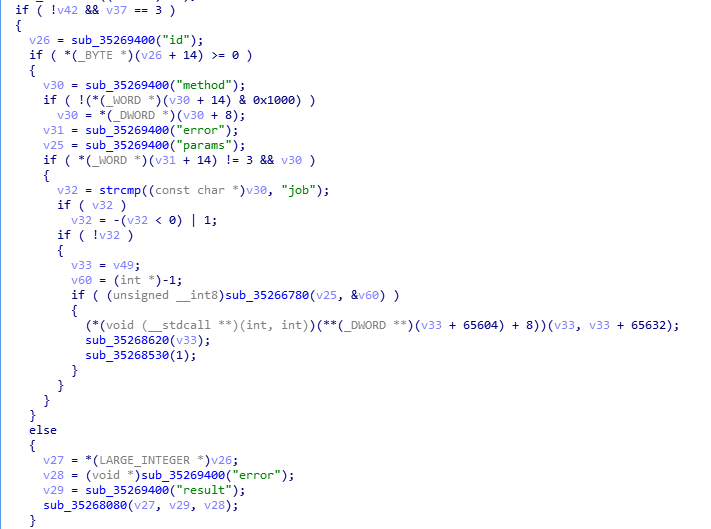

而后服务器根据用户配置信息下发挖矿指令,挖矿使用门罗币xmrig开源代码修改而来

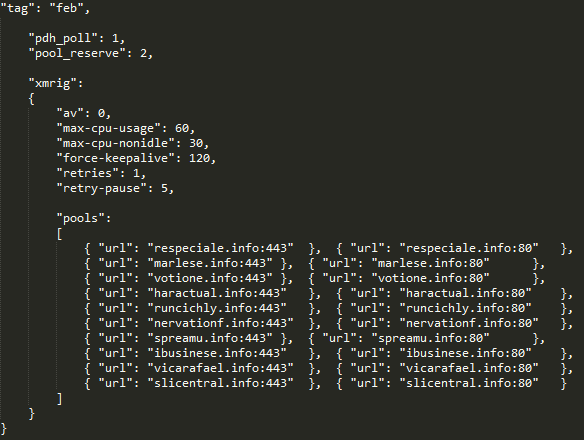

矿池信息:

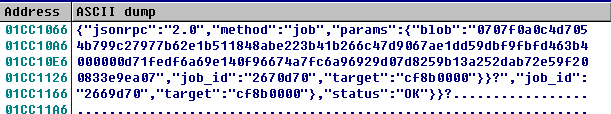

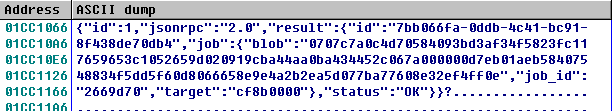

通讯协议全都加密,解密后内容为:

三:相关文件md5 f7a1b769973744d3e4b336651968af0d 3ab6d2ccaa01dbd1746f7032f38e9d5a d5130df1eda5a018f041ac36149b7a9f

四:安全提醒 近期挖矿木马非常活跃,建议用户在下载软件尽量开启安全软件,发现电脑变卡慢时候可现用安全软件进行木马查杀,防止变成挖矿肉鸡。

|