|

近日,360互联网安全中心捕获了一款Petya勒索病毒的仿冒者,通过修改用户计算机的MBR(主引导记录)来破坏系统,其攻击手段与早期Petya勒索病毒有相似之处,但又有较大不同,其攻击方式包括控制域控服务器、钓鱼邮件、永恒之蓝漏洞攻击和暴力破解,攻击力极大,可在短时间内造成内网大量主机瘫痪,中招主机被要求支付0.1个比特币赎金。

该勒索病毒会释放三款勒索病毒文件(update.exe、update2.exe、update3.exe)到机器中运行,就目前发现的脚本来看,本次入侵仅传播了update3.exe,其余两个并未传播。

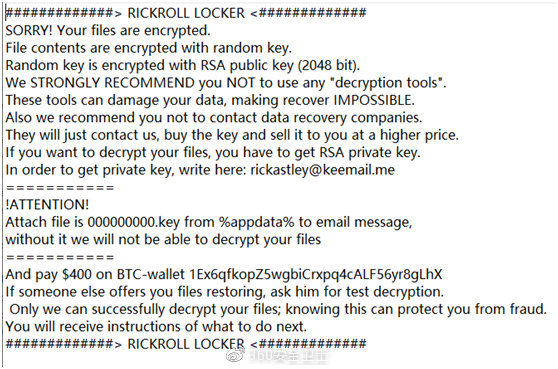

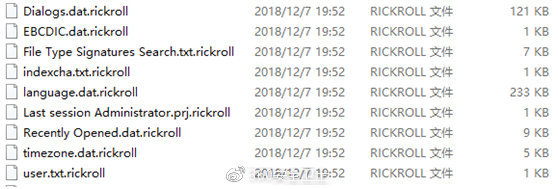

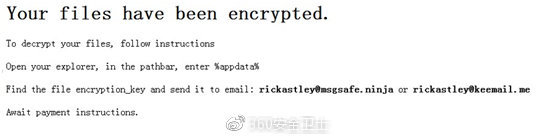

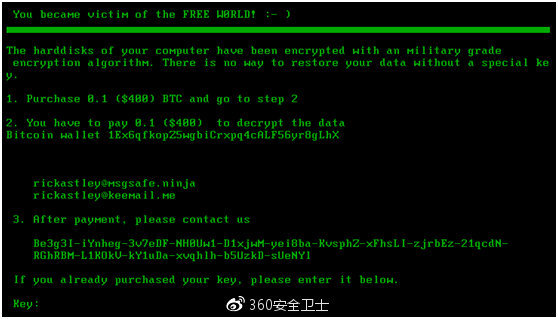

其中update.exe使用可被恢复的对称加密算法,为所有被加密文件添加.rickroll的扩展名,加密完成之后留下勒索信—将400美元等值的比特币汇入该地址:1Ex6qfkopZ5wgbiCrxpq4cALF56yr8gLhX。

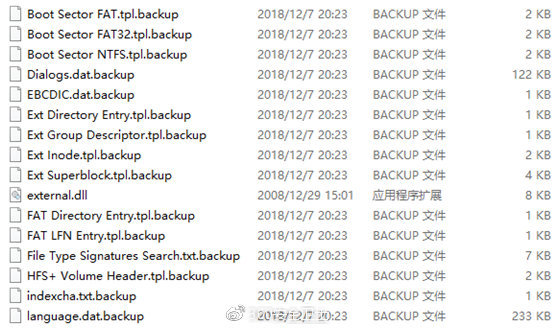

而未被传播的update2.exe勒索文件使用非对称加密算法,通过在文件后面添加.backup的扩展名实施加密,只是该勒索病毒并未提出具体勒索金额。

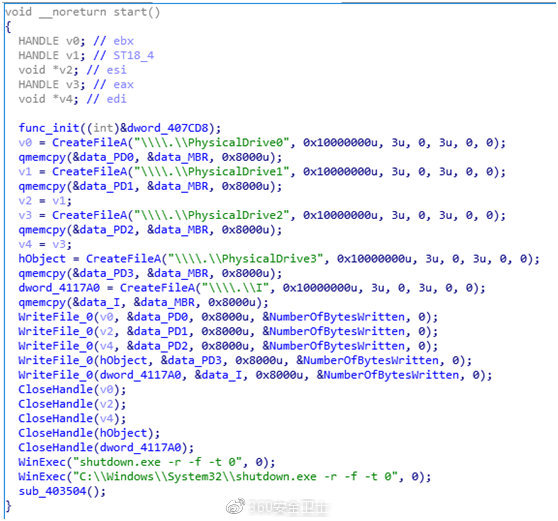

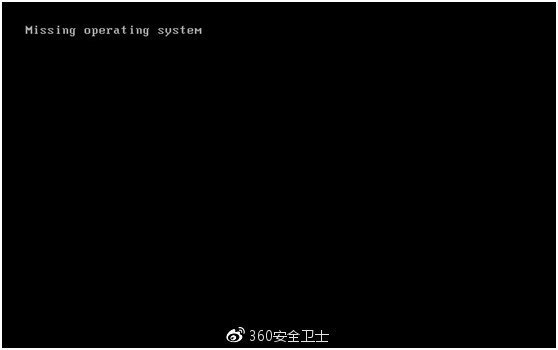

而本次攻击中参与实战的MBR勒索病毒,通过强行写入数据以覆盖磁盘,在此过程中并没有为文件恢复做任何备份, “加密”MBR之后调用系统shutdown命令重启机器,并在屏幕上显示闪动的骷髅,同时留下如图所示的勒索信息勒索0.1个比特币的赎金。

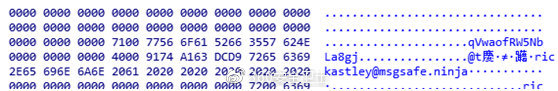

经360安全专家分析,该密码为硬编码在病毒代码中的——qVwaofRW5NbLa8gj

但即便输入了该密码,结果依然不乐观——之前简单粗暴的磁盘覆盖操作已经导致MBR中的分区表部分数据损坏,用户成功解除了该勒索信息之后会由于计算机无法识别系统分区,无法正常进入操作系统。

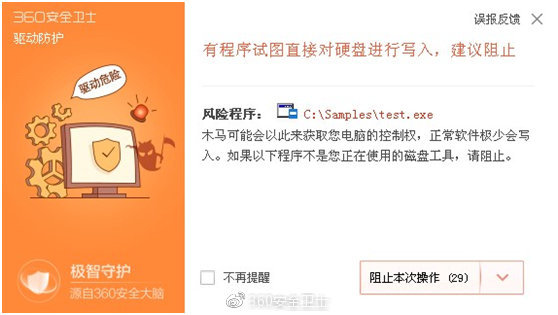

360安全大脑提出以下几点防护建议: 1. 企业内部局域网环境复杂,管理人员要重视对局域网内部攻击的防御。 2. 及时打补丁,修复系统和软件的安全漏洞。 3. 尽可能使用较新的操作系统,其安全性较高,尤其是较新版本的Windows系统默认均使用了UEFI的启动模式,该模式可在一定程度上免疫破坏MBR的病毒攻击。 4. 用户可安装360安全卫士拦截此类勒索病毒,同时可使用360急救盘修复分区表,保护电脑安全。

|