说明:为承接2019年1月份勒索病毒分析报告数据,本疫情分析报告所说的“2月份数据”,均指涵盖了2019年1月25日~2019年2月28日的反勒索服务数据。

随着勒索病毒的蔓延,给企业和个人都带来了严重的威胁,360安全大脑针对勒索病毒进行了全方位的监控与防御。本月,反勒索服务的反馈量有小幅度上升,主要原因是本月国内新增了几款有流行度的勒索病毒。

360解密大师在本月增加了对GandCrab勒索病毒(5.0.4版本和5.1版本)、Aurora勒索病毒(后缀为Aurora、desu、cryptoid)、CrazyCrypt勒索病毒 (2.1版本、3.19版本以及4.1版本)、Satan最新变种(后缀为evopro)以及KeyPass/Stop最新变种(后缀为promok)的解密。

感染数据分析

根据对本月主流勒索病毒的感染数据分析,2019年2月的感染量相对于1月有小幅度上涨。主要原因是年后GandCrab勒索病毒开始通过挂马网站传播,造成大量用户浏览网页过程中,访问到了挂马站点而被感染。

图1. 近12个月勒索病毒反馈统计

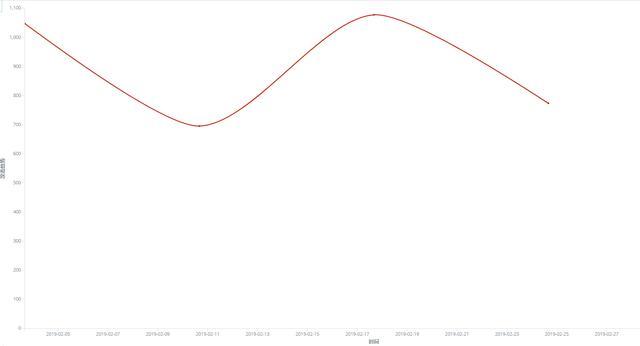

360反勒索服务数据统计显示,本月出现两次反馈大幅度上涨。第一次反馈量上涨在春节假期之后,2月14日达到峰值,这次反馈量上涨主要受放假影响;第二次反馈量上涨从2月20日开始,在25日达到峰值,这次的反馈涨幅主要受到来自GandCrab勒索病毒家族版本更新的影响。

图2. 2019年2月勒索病毒反馈趋势

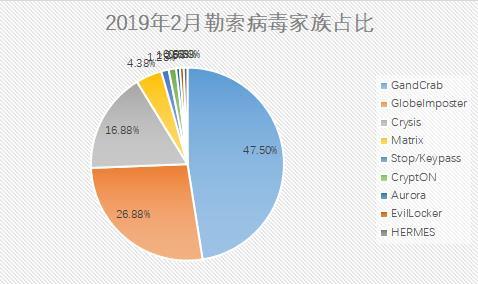

对2019年2月勒索病毒反馈中,家族占比进行统计显示, GandCrab勒索病毒家族仍是最为流行的勒索病毒,接近50%。其次是占比26%的GlobeImposter勒索病毒家族和占16%的Crysis勒索病毒家族。本月KeyPass/Stop相对于其它几个月的传播量有明显上涨,同时新增Aurora和Blower勒索病毒的传播。

图3. 2019年2月份勒索病毒反馈分部图

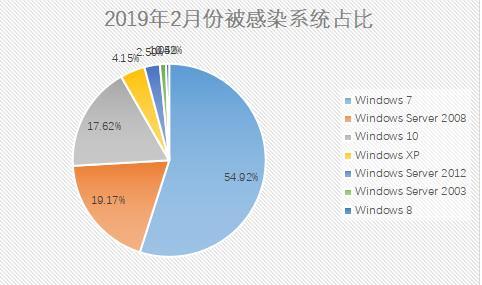

对被感染系统进行分析发现,占比居前三的仍是Windows 7、Windows Server 2008和Windows 10。其中Windows 7系统以55%在所有系统版本中居首位,同时相较于2019年1月份的50%上涨了5%。

图4. 2019年2月份被感染系统占比图

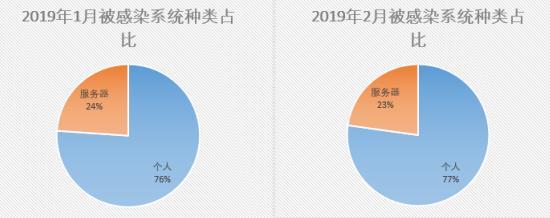

通过对2019年1月和2019年2月被感染系统进行分析,发现这两月被感染系统中个人系统占比和服务器系统占比相对稳定,变化不是很大。

图5. 2019年1月与2019年2月被感染系统类型对比图

勒索病毒疫情

GandCrab勒索病毒

本月国外安全厂商宣布与罗马尼亚警方合作拿到了GandCrab勒索病毒5.0.4版本和5.1版本(在国内传播的主要是这两个版本,国外有出现其他版本)的密钥,360解密大师在2月20日及时跟进并发布了相关解密工具。同时在2月19日GandCrab传播者立即更新其版本到5.2,此最新版目前无技术破解手段。

本月国内被感染用户反馈中,访问挂马网站导致系统文件被加密的反馈量相对较大。挂马站点主要在色情站点投放广告,利用色情站点跳转到挂马页面实施攻击。本次主要利用了Fallout Exploit Kit工具,该工具本月做过一次更新,添加了对CVE-2018-4878(Adobe{过}{滤}f.l.a.s.h Player漏洞)、CVE-2018-8174(Windows VBScript引擎远程代码执行漏洞)的漏洞利用。

图6. 挂马网页展示

同时本月还发现有用户因运行邮件附件导致文件被加密:发件人伪装成韩国江东警方,声称用户在网络上有违法行为,将起诉其侵犯他人名誉,要求用户下载附件中的“文档”并填写相关信息,用于调查。而所谓的调查文档其实是一个伪装成文档的勒索病毒。

图7. 含勒索病毒附件的邮件

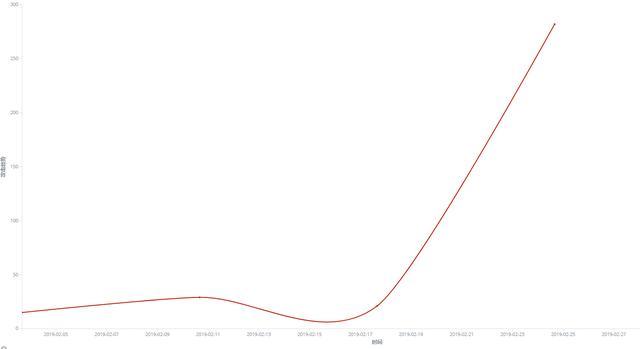

本月GandCrab通过漏洞传播在2月23日达到最高峰,这与GandCrab勒索病毒5.2之前的版本密钥被公开相关。从被给感染反馈时间以及漏洞传播趋势来看,国内的版本更新稍慢于国外。

图8. GandCrab通过漏洞传播趋势图

Satan勒索病毒

Satan在3月1日的时候进行更新,对使用的加密方案做了调整。在攻击目标的选择上与之前没有太大变化,仍是攻击各类Web应用,如Weblogic、Jboss等,而攻击的系统依然是Windows和Linux双平台。

在攻击趋势上,2月份沉寂了一个月之后再次出现上涨趋势,但峰值相比较之前几次爆发要小得多。目前360解密大师已支持对该版本的解密(修改文件后缀为evopro)。

图9. Satan勒索病毒传播趋势图

CrazyCrypt勒索病毒

CrazyCrypt勒索病毒主要通过f.l.a.s.h播放器和f.l.a.s.h插件进行传播,该勒索病毒模仿了多个勒索病毒的部分特征,例如勒索提示信息的界面来自Jigsaw家族,修改被加密文件的文件名格式来自Crysis家族等。该勒索病毒由于将解密需要用到的密钥编码到了代码中。所以该勒索病毒在被360安全大脑捕捉到的第一时间360解密大师就增加了对该勒索病毒的解密支持。

图10. 编码在代码中的密钥信息

Aurora勒索解密

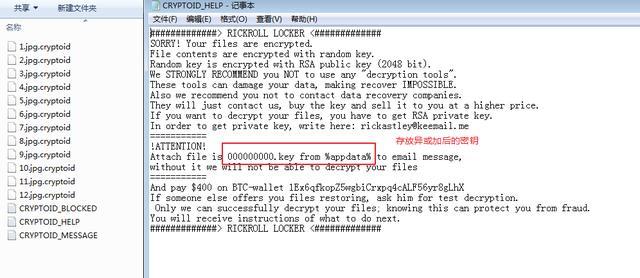

Aurora勒索病毒是RickRoll勒索病毒家族的一个变种。在国外,该勒索病毒家族在2018年已开始传播,本月国内有用户反馈中招。该勒索病毒在国内已知的传播渠道主要有两个:一是通过批量发送带有附件的垃圾邮件;二是通过爆破拿到远程桌面密码后手动投毒。由于该勒索病毒将加密文件的密码进行异或加后存放在本地文件中,所以360安全大脑在捕获到该勒索病毒后及时发布了相应的解密工具(目前已知的cryptiod后缀、desu后缀以及aurora后缀均能解密) 。

图11. 被Aurora勒索病毒加密的文件和勒索提示信息

Alanwalker勒索病毒

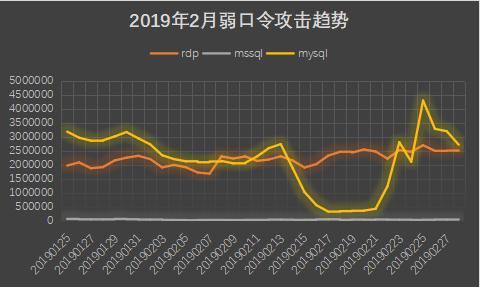

2月初,360安全大脑监控到该勒索病毒正在攻击Weblogic、Jboss、Tomcat等Web应用。该勒索病毒成功通过Web应用入侵Windows服务器后,会利用PowerShell执行勒索病毒,加密机器上的重要文件并索要0.2比特币赎金。通过对该勒索病毒的分析发现,其主体代码、加密文件类型、勒索信息等部分的内容与2018年4月份出现的Greystars勒索病毒相似。极有可能是Greystarts的变种或与其使用了同一开发者所开发的勒索病毒代码。

图12. Alanwalker勒索病毒提示信息

黑客信息披露

以下是2019年2月份以来黑客在使用的勒索病毒联系邮箱:

表1. 黑客联系邮箱

服务器防护数据分析

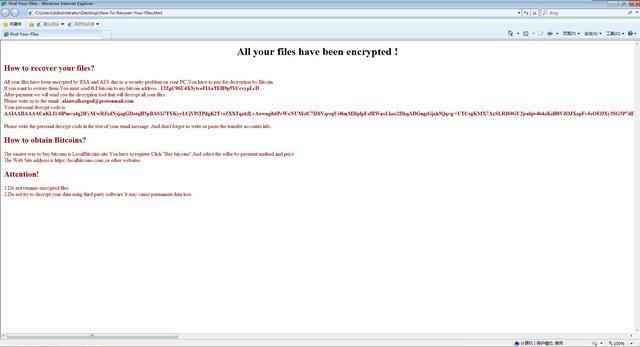

通过对2019年1月和2019年2月的数据进行对比分析发现,在本月个人系统版本被攻击占比相对来说有明显上升。其中Windows 7 从2019年1月份的67%上升到本月的73%,Windows 10从2019年1月份的7%上升到本月的11%。

图13. 被攻击系统分布

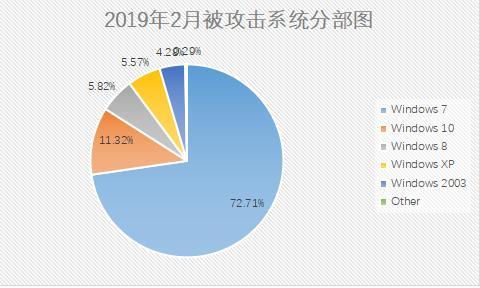

以下是对2019年2月被攻击系统所属IP采样制作的地域分布图,与之前几个月采集到的数据进行对比,地区排名和占比变化都不大。信息产业发达地区仍是被攻击的主要对象。

图14. 被攻击系统所属地域分部图

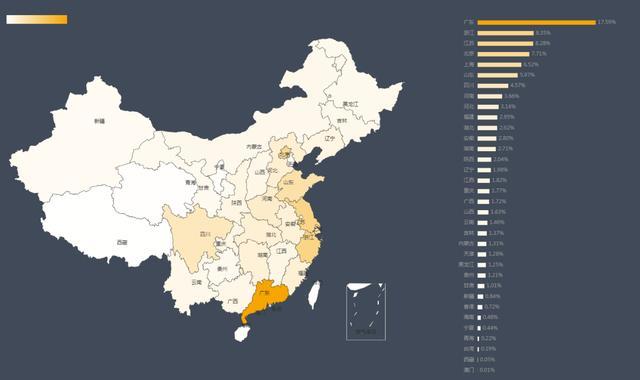

通过对360安全大脑监控到的弱口令攻击数据进行统计分析发现,从整理上分析MySQL弱口令攻击趋势有较大起伏,而RDP(远程桌面)弱口令攻击趋势相对来说比较平稳。

图15. 2019年2月弱口令攻击趋势图

总结

针对服务器的勒索病毒攻击依然是当下勒索病毒的一个主要方向,企业需要加强自身的信息安全管理能力——尤其是弱口令、漏洞、文件共享和远程桌面的管理,以应对勒索病毒的威胁,在此我们给各位管理员一些建议:

1. 多台机器,不要使用相同的账号和口令

2. 登录口令要有足够的长度和复杂性,并定期更换登录口令

3. 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

4. 定期检测系统和软件中的安全漏洞,及时打上补丁。

5. 定期到服务器检查是否存在异常。查看范围包括:

a) 是否有新增账户

b) Guest是否被启用

c) Windows系统日志是否存在异常

d) 杀毒软件是否存在异常拦截情况

而对于本月又重新崛起的这对个人电脑发起攻击的勒索病毒,建议广大用户:

1. 安装安全防护软件,并确保其正常运行。

2. 从正规渠道下载安装软件。

3. 对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加到信任区继续运行。