|

Microsoft Defender防病毒和云保护使用以下方法自动阻止大多数首次看到的新威胁: 轻型基于客户端的机器学习模型,阻止新的和未知的恶意软件。 本地行为分析,阻止基于文件的攻击和无文件攻击。 高精度防病毒,通过通用和启发式技术检测常见恶意软件。 在终结点上运行Microsoft Defender防病毒需要更多智能来验证可疑文件的意图时,提供基于云的高级保护。 如果Microsoft Defender防病毒无法明确确定,则会将文件元数据发送到云保护服务。 通常,云保护服务可以在几毫秒内根据元数据确定文件是否是恶意威胁。 - 文件元数据的云查询可能是行为、Web 标记或未确定明确判决的其他特征的结果。

- 发送小型元数据有效负载,目标是达到恶意软件或非威胁的判决。 元数据不包括个人身份信息 (PII) 。 文件名等信息经过哈希处理。

- 可以是同步的或异步的。 对于同步,在云呈现判决之前,文件不会打开。 对于异步,文件将在云保护执行其分析时打开。

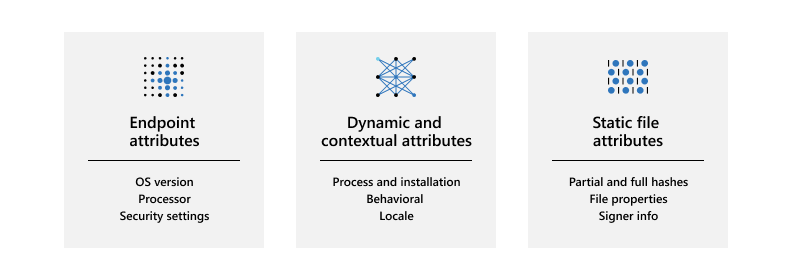

- 元数据可以包括 PE 属性、静态文件属性、动态和上下文属性等 (请参阅 [color=var(--theme-hyperlink)]发送到云保护服务) 的元数据示例 。

检查元数据后,如果Microsoft Defender防病毒云保护无法得出确凿的判决,它可以请求文件示例进行进一步检查。 此请求遵循示例提交的设置配置: 自动发送安全示例 - 安全示例是被认为通常不包含 PII 数据的示例,例如:.bat、.scr、.dll、.exe。

- 如果文件可能包含 PII,则用户会收到允许提交文件示例的请求。

- 此选项是 Windows、macOS 和 Linux 上的默认设置。

始终提示 - 如果已配置,在提交文件之前始终提示用户同意

- 此设置在 macOS 云保护中不可用

自动发送所有示例 - 如果已配置,则会自动发送所有示例

- 如果希望示例提交包含嵌入Word文档中的宏,则必须选择“自动发送所有示例”

- 此设置在 macOS 云保护上不可用

不发送 - 基于文件样本分析阻止“一见即见”

- “不发送”等效于 macOS 策略中的“已禁用”设置

- 即使禁用示例提交,也会发送元数据进行检测

将元数据和/或文件提交到云保护后,可以使用 示例、 引爆或 大数据分析 机器学习模型来做出判决。 关闭云提供的保护将分析限制为客户端可以通过本地机器学习模型和类似功能提供的内容。 发送到云保护服务的元数据示例

[color=var(--theme-hyperlink)]  下表列出了云保护发送用于分析的元数据的示例: 类型 属性

计算机属性OS version

Processor

Security settings

动态和上下文属性处理和安装

ProcessName

ParentProcess

TriggeringSignature

TriggeringFile

Download IP and url

HashedFullPath

Vpath

RealPath

Parent/child relationships

行为

Connection IPs

System changes

API calls

Process injection

Locale

Locale setting

Geographical location

静态文件属性部分哈希和完整哈希

ClusterHash

Crc16

Ctph

ExtendedKcrcs

ImpHash

Kcrc3n

Lshash

LsHashs

PartialCrc1

PartialCrc2

PartialCrc3

Sha1

Sha256

文件属性

FileName

FileSize

签名者信息

AuthentiCodeHash

Issuer

IssuerHash

Publisher

Signer

SignerHash关于“首次看到时阻止”的一些须知

首次看到时阻止可以阻止不可移植的可执行文件 (,例如 JS、VBS 或宏) 和可执行文件,在 Windows 或 Windows Server 上运行 [color=var(--theme-hyperlink)] 最新的 Defender 反恶意软件平台 。 “首次看到时阻止”仅对从 Internet 下载或者源自 Internet 区域的可执行文件和不可移植的可执行文件使用云保护后端。 通过云后端检查文件的哈希值 .exe ,以确定该文件是否是以前未检测到的文件。 如果云后端无法做出决定,Microsoft Defender 防病毒会锁定该文件,同时将副本上传到云。 云将执行更多分析以得出结论:以后遇到该文件,是允许运行还是阻止(具体取决于它确定文件是恶意文件还是非威胁文件)。 在许多情况下,此过程可将对新恶意软件的响应时间从几小时减少到几秒。

工作中的即时保护:几秒钟就可以在保护方面产生很大的影响 该恶意软件伪装成名为“Chrome font.exe”的字体文件。它托管在一个在线学习网站上,该网站已被攻击者入侵,攻击者试图使用 Proofpoint 在本博客中描述的社会工程策略诱骗人们下载恶意软件。在这个针对 Chrome 用户的方案中,合法网站遭到入侵,打开了一个弹出窗口,指示“找不到'HoeflerText'字体”,需要假定的更新才能修复。客户单击弹出窗口中的“更新”按钮,该按钮下载了 Spora 勒索软件变体。 客户的 Windows Defender AV 客户端使用机载规则和定义定期扫描文件。由于它以前没有遇到过该文件,因此 Windows Defender AV 未将其检测为恶意文件;但是,它识别了文件的可疑特征,因此暂时阻止了该文件的运行。客户端向 Windows Defender AV 云保护服务发送了查询,该服务使用机器学习支持的云规则来确认该文件可能是需要进一步调查的恶意软件。 在 312 毫秒内,云保护服务返回了初始评估。然后,它指示客户发送样本并继续锁定文件,直到给出更明确的判决。 大约两秒钟后,客户端完成了示例的上传。默认情况下,它设置为等待最多 10 秒,以收到来自云保护服务的回复,然后再允许此类可疑文件运行。 上传样本后,后端文件处理系统会立即分析样本。多类机器学习分类器确定该文件是恶意的概率超过 95%。云保护服务创建了一个签名,并将其发送回客户端。所有这一切都发生在短短五秒钟内。 一秒钟后,Windows Defender AV 客户端应用了云签名并隔离了恶意软件。它将结果报告给云服务;从那时起,此文件被自动阻止,从而保护所有 Windows Defender AV 客户。 从 Windows Defender AV 上传示例开始,云保护服务在短短 5 秒内返回恶意软件签名,如以下实际时间戳所示: 2017-04-20 03:53:21 – 云保护服务收到来自 Windows Defender AV 客户端的查询 2017-04-20 03:53:21 – 云保护服务评估它没有看到该文件,这是可疑的,因此它请求样本并继续锁定文件 2017-04-20 03:53:23 – 样品上传完成 2017-04-20 03:53:28 – 云保护服务将文件确定为恶意软件,生成签名,并将其发送回客户端 2017-04-20 03:53:29 – Windows Defender AV 客户端通知它已成功检测并删除恶意软件 使用 Windows 10 创意者更新保持保护我们多年来对恶意软件、网络攻击和网络犯罪行动的深入研究,使我们能够深入了解威胁如何继续演变并试图绕过安全解决方案。在威胁专家研究人员的指导下,我们使用数据科学、机器学习、自动化和行为分析来不断改进我们的检测解决方案。 我们能够对新的和未知的文件进行快速评估,这使我们能够保护即使是潜在的零号病人免受攻击。更重要的是,我们利用这些情报来保护其他客户,他们可能会在后续攻击或其他网络犯罪活动中遇到这些恶意软件。 默认情况下,在 Windows Defender AV 中启用基于云的保护。若要检查它是否正在运行,请启动 Windows Defender 安全中心。转到“设置”>“病毒和威胁防护设置”,并确保“基于云的保护”和“自动示例提交”都处于打开状态。 在企业环境中,可以使用组策略或通过 Windows Defender 安全中心应用管理云保护服务。 启用后,默认情况下,Windows Defender AV 会锁定可疑文件 10 秒钟,同时查询 Windows Defender AV 云保护服务。管理员可以将 Windows Defender AV 配置为将超时期限延长至一分钟,以便云服务有时间执行更多分析并应用其他技术来检测新的恶意软件。 Windows Defender 高级威胁防护 (Windows Defender ATP) 还集成了来自 Windows Defender AV、Windows Defender 攻击防护和 Windows Defender 应用程序防护的保护,从而提供无缝的安全管理体验。

|