近日,eset偶然发现了一个名为HotPage.exe的安装程序,它部署了一个能够将代码注入远程进程的驱动程序,以及两个能够拦截和篡改浏览器网络流量的库。该恶意软件可以修改或替换所请求页面的内容、将用户重定向到另一个页面,或者根据某些条件在浏览器新选项卡中打开新页面

安装程序被大多数安全产品检测为广告软件组件,但真正引起我们兴趣的是由Microsoft签署的嵌入式驱动程序。根据其署名,它是由一家名为湖北盾W网络科技有限公司(机器翻译:湖北盾W网络科技有限公司有限公司),缺乏有关这方面的信息是耐人寻味的。分发方式尚不清楚,但根据我们的研究,该软件被宣传为针对讲中文的个人的“网吧安全解决方案”。它声称通过阻止广告和恶意网站来改善网络浏览体验,但现实情况却完全不同-它利用其浏览器流量拦截和过滤功能来显示与游戏相关的广告。它还将有关计算机的一些信息发送到公司的服务器,最有可能收集安装统计数据。

除了其明显的恶作剧行为之外,该内核组件无意中为其他威胁打开了大门,以Windows操作系统中可用的最高权限级别运行代码:SYSTEM帐户。由于对该内核组件的访问限制不当,任何进程都可以与它通信,并利用其代码注入功能来攻击任何不受保护的进程。

在执行过程中,HotPage恶意软件会安装一个驱动程序,但在深入了解其内部工作原理的技术细节之前,我们想了解更多有关此驱动程序的代码签名签名的信息。首先引起我们注意的是签名证书的所有者,如图1所示。

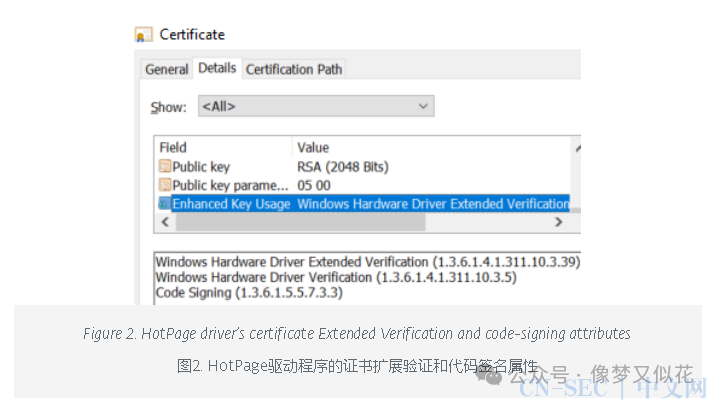

自64位版本的Windows 7以来,内核模式驱动程序需要签名才能由操作系统加载。正如Mandiant Intelligence,SentinelLabs和G DATA团队之前所详细介绍的那样,签名过程是建立在信任的基础上的,但也有被滥用的情况。看起来这家中国公司通过了微软的驱动程序代码签名要求,并设法获得了扩展验证(EV)证书,如图2所示。

如何根据签名找到相联公司名称?

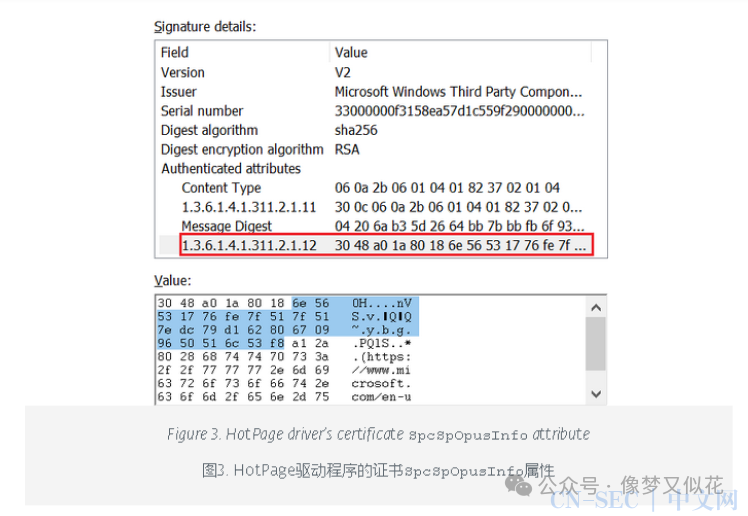

为了检索与此签名相关联的公司名称,必须提取签名者的属性。图3显示了由对象ID1.3.6.1.4.1.311.2.1.12标识的SpcSpOpusInfo属性。

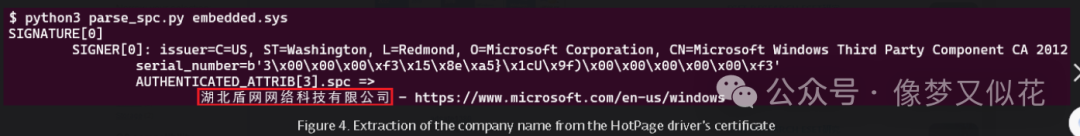

使用LIEF二进制解析器,可以提取标识此签名背后的公司的结构成员programName,如图4所示。

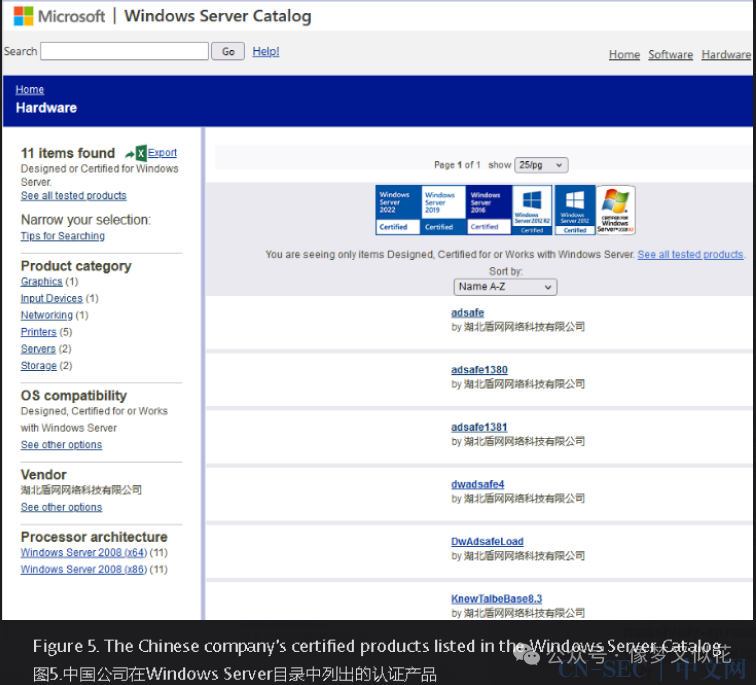

在Windows Server Catalog中找到了对该公司的引用,如图5所示。该公司在提交其驱动程序进行认证时使用了各种产品类别。根据其名称,该公司似乎开发了两个网络过滤程序:netfilter组件和HotPage驱动程序,称为adsafe或其内部名称KNewTalbeBase(注意[Tt]albe错字,这也出现在HotPage代码的其他地方)。

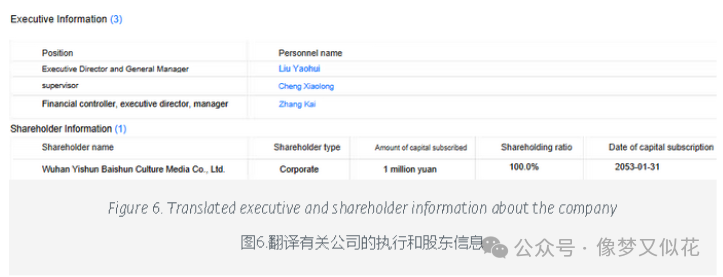

通过中文搜索引擎[baidu]调查该公司并没有得到很多结果。根据公司注册钉钉(dingtalk),发现该公司创建于2022年1月6日,并提供了电子邮件地址dwadsafe@mail[.] io.经营范围包括:开发、服务、咨询等与技术相关的活动,而且还有广告活动。如图6所示,主要股东现为武汉亿顺百顺文化传媒有限公司,有限公司,一个非常小的公司,看起来是专门从事广告和营销。

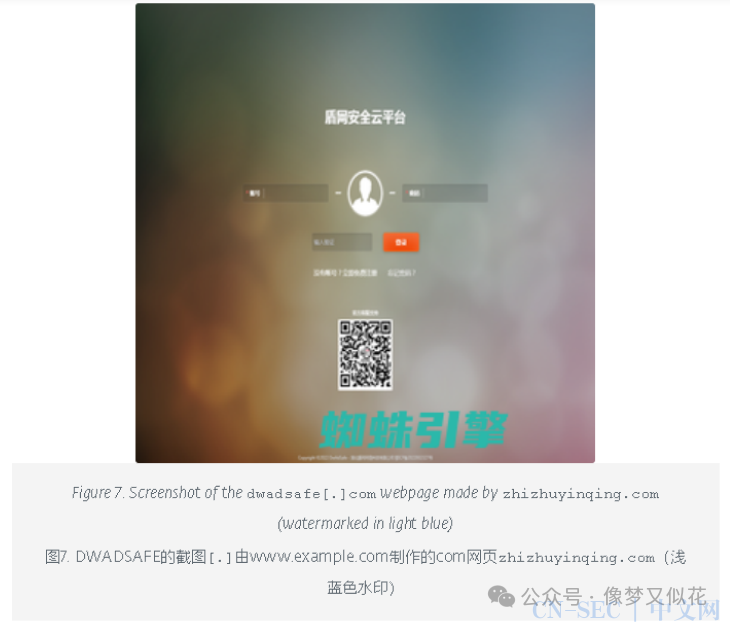

从“知识产权”选项卡中,我们了解到,该公司在2022年4月和5月申请了“Shield Internet Café Security Defense”的商标名称和网站dwadsafe[。com创建于2022年2月22日。该域现在解析为localhost(127.0.0.1),因此无法访问。然而,该网站的屏幕截图是由网络爬虫在2023年11月10日拍摄的,如图7所示。

URL https://www.dwadsafe [.]的HTTP正文com/login/reg.html(SHA-1:744 FFC 3D 8 ECE 37898 A0559 B62 CC 9 F814006 A1218)也被VirusTotal捕获。网吧主动防御云平台(机器翻译:网吧主动防御云平台)。此页面包含一份许可协议,详细说明了软件的用途,尽管存在矛盾。表1列出了一些有趣的信息。

表1.许可协议相关部分的翻译

Original text

原文

Translated text (via Google Translate; emphasis ours)

翻译文本(通过谷歌翻译;强调我们的)

6、DwAdsafe作为一款主动防御系统,自身并不具有任何拦截功能,单独运行本软件不会对现有任何软件或者程序有拦截、破坏、修改等操作,也不会拦截任何病毒程序。用户只有在编写相关过滤规则后,才会开始生效;用户可以根据自己的实际需要,选择是否使用这些规则.

6.1As an active defense system, DwAdsafe does not have any interception function. Running this software alone will not intercept, destroy or modify any existing software or programs, nor will it intercept any virus programs. Only after users write relevant filtering rules will they take effect; users can choose whether to use these rules according to their actual needs.

6.2作为一种主动防御系统,DwAdsafe没有任何拦截功能。单独运行本软件不会拦截、破坏或修改任何现有软件或程序,也不会拦截任何病毒程序。只有当用户编写了相关的过滤规则后,这些规则才会生效;用户可以根据自己的实际需要选择是否使用这些规则。

7、DwAdsafe是应用户的强烈需求而开发的:目前,有部分软件和网站的广告对用户存在较大的骚扰和误导,严重影响用户的上网体验。应广大用户提出要求,本公司开发并提供网吧环境下的安全监视、监控、过滤等功能的软件——DwAdsafe。DwAdsafe中所有的过滤规则均由网友提供并共享,通过DwAdsafe发布。用户可以根据自己的实际需要,选择是否使用这些功能。

7.1 DwAdsafe was developed in response to the strong needs of users: At present, the advertisements of some software and websites are quite harassing and misleading to users, seriously affecting users’ online experience. In response to requests from users, our company develops and provides software for security monitoring, monitoring, filtering and other functions in Internet café environments – DwAdsafe. All filtering rules in DwAdsafe are provided and shared by netizens and published through DwAdsafe. Users can choose whether to use these functions according to their actual needs.

7.2DwAdsafe是应用户的强烈需求而开发的:目前一些软件和网站的广告对用户的骚扰和误导相当大,严重影响用户的上网体验。本公司根据用户的要求,开发并提供网吧环境中的安全监控,监视,过滤和其他功能的软件- DwAdsafe。DwAdsafe中的所有过滤规则均由网民提供和共享,并通过DwAdsafe发布。用户可以根据自己的实际需要选择是否使用这些功能。

8、DwAdsafe是主动防御型软件,故包括但不限于拦截、监视、删除、结束等功能。使用DwAdsafe会对计算机信息系统的部分或全部有对应的控制及处理权限,

8.1 DwAdsafe is an active defense software, so it includes but is not limited to interception, monitoring, deletion, termination and other functions. Using DwAdsafe will have corresponding control and processing authority over part or all of the computer information system.

8.2DwAdsafe是一款主动防御软件,因此包括但不限于拦截、监控、删除、终止等功能。使用DwAdsafe将对部分或全部计算机信息系统拥有相应的控制和处理权限。

根据表1.许可协议许可协议,该软件确实是作为网吧屏蔽广告的安全解决方案销售的。然而,尽管该公司声称DwAdsafe没有任何拦截能力,但我们的调查显示,该软件确实具有相当侵入性的功能,并且带有预先编写的不可修改的规则。

HotPage行为分析

在本节中,我们将介绍如何安装不同的组件并相互交互以实现其目的:将广告注入浏览器。到目前为止,我们还没有发现恶意软件是如何分发的,但我们相信,由于安装驱动程序所需的特权级别,它可能与另一个软件包捆绑在一起,或者作为安全产品进行宣传。在2022年的一些论坛中发现了一些关于该产品的广告引用;图8中显示了一个示例。

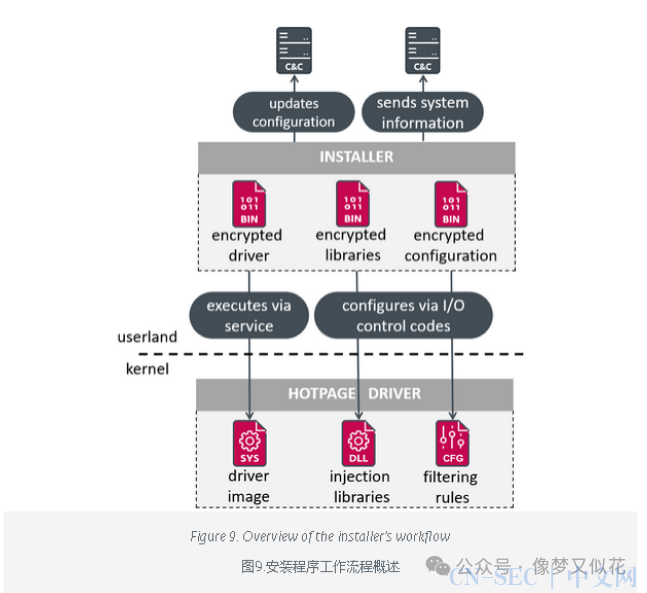

安装程序将驱动程序放到磁盘上,并启动一个服务来执行它。它解密其配置文件,其中包含基于Chromium的目标浏览器和库的列表。如果发现这样的可执行文件正在运行或正在加载,驱动程序会尝试将列出的库之一注入浏览器进程。在钩住基于网络的Windows API函数之后,注入的库检查正在访问的URL,并且在某些条件下,它通过不同的方式向用户显示另一个页面。

HotPage程序安装包分析

我们分析的安装程序(SHA-1:941 F0 D2 D4589 FB 8ADF 224 C8969 F74633267 B2561)是一个UPX压缩文件,于2023-08-26上传到VirusTotal。图9提供了驱动程序安装的高级概述。

安装程序包含驱动程序组件的加密版本(密钥为0xE3的单字节XOR操作),将注入Web浏览器进程的库,以及三个JSON格式的配置文件:

· Chrome.dll contains the names of the targeted browser libraries to hook and the targeted functions’ pattern for hooking them,包含要挂钩的目标浏览器库的名称以及挂钩它们的目标函数模式,

· HotPage(未使用)包含目标浏览器列表、命令行参数和网站的允许列表以及可以使用的主页URL,

· Newtalbe contains filtering rules, an API endpoint to send basic information about the compromised computer, and another one to manage configuration updates.包含过滤规则、用于发送有关受损计算机的基本信息的API端点以及用于管理配置更新的另一个端点。

恶意软件首先执行CPU ID指令(参见Hypervisor Discovery),以检查它是否在虚拟化环境中运行。然后检查驱动程序的设备文件名是否为\. KNewTableBaseIO存在,如果不存在,则解密驱动程序并将其存储在C:WindowsShieldNetWorkBusiness中。它的名称是随机生成的7个字符串,后跟.sys扩展名。使用存储的驱动程序的文件路径创建服务,并将随机字符串用作服务名称。由于启动类型设置为SERVICE_DEMAND_START,因此需要显式启动服务才能加载驱动程序。

奇怪的是,这个广告软件没有实现任何持久性机制,或者至少在这个版本中没有。

安装程序继续通过其设备文件名使用I/O控制代码按以下顺序与驱动程序通信并对其进行配置

- 0x9C4013FC – send the 32-bit hooking library that will be injected into target web browser processes.- 发送将被注入到目标Web浏览器进程中的32位挂钩库。

- 0x9C400FFC – send the 64-bit hooking library that will be injected into target web browser processes.- 发送将被注入到目标Web浏览器进程中的64位挂钩库。

- 0x9C40173C – send the- 发送chromedll克罗梅德尔 configuration.配置.

安装程序检索与创建的服务关联的注册表项,并检查是否存在IP和port这些值从未被此代码设置,因此它们可能是由其他组件创建的。在不深入网络协议细节的情况下,远程服务器应该提供newtalbe配置的更新。通信是用RC 4加密的,使用的密钥来自字符串ID:f~WdH+K?KD)r* sD 4使用Windows BCryptGenerateSymmetricKey函数。图10显示了配置文件的内容。

表2描述了该文件中使用的重要值,并按照它们在配置文件中出现的顺序列出(图10)

值

| 描述

| cnzCNZ

| URI模式匹配URL,用于在访问由url值指定的URL时收集统计信息。

| URL和DNS

| 如果正在访问blist中列出的其中一个URL,则将打开一个指向该URL值的新选项卡。dns值是域的IP地址。

| hostapikey, hostapi,

hostlist

| hostapi的URL值用于更新主机列表,主机列表是一个由游戏相关域沿着及其相应IP地址组成的字典。hostapikey是解密密钥。

| apiurl

| 要向其发送有关受损计算机的信息的端点列表

| Wlist,

blist,

jclist,

hblist

| 要匹配以应用重定向规则的模式(URI、域、文件扩展名、HTML代码和HTTP响应标头)列表(请参阅挂钩NtDeviceIoControlFile和检查传入和传出数据部分)。

|

使用此文件的hostapi接收到的数据使用具有hostapikey值的RC 4进行解密;它包含与游戏相关的主机名及其相应解析地址的字典。

完成这些更新后,安装程序通过发出带有控制代码0x 9 C400 BFC的I/O请求,将更新后的newtalbe配置发送给驱动程序。

最后,恶意软件迭代JSON元素apiurl提供的端点列表,并为每个端点创建包含有关受损计算机信息的JSON格式字符串,使用密钥Abc123!@#& amp;XM通过Windows API BcryptGenerateSymmetricKey派生,并通过HTTP POST请求将收集的信息发送到远程服务器。收集的信息包括计算机名称、网络接口MAC地址、操作系统版本和屏幕尺寸。

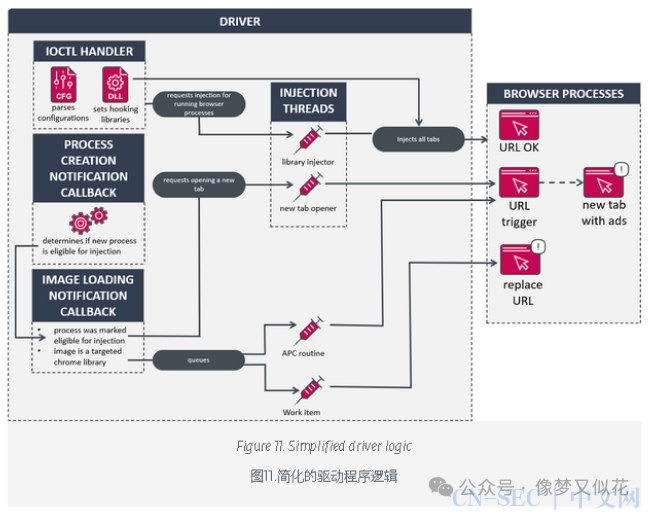

驱动程序的主要目的是将库注入浏览器应用程序,并改变其执行流,以更改正在访问的URL或在新选项卡中打开页面。创建了两个线程来处理打开新选项卡和使用公开可用的Blackbone项目注入库的请求。此外,进程创建和映像加载通知例程被设置为监视新创建的进程和正在加载的可执行映像。驱动程序的简化逻辑如图11所示。

由于未知的原因,驱动程序开始从磁盘中删除其映像。然后,它创建一个名为\的设备对象。 KNewTableBaseIo并设置其IRP_MJ_DEVICE_CONTROL例程来处理表3中列出的各种I/O请求。用于配置或设置注入库的控制代码(IOCTL)只能调用一次;因此无法更新设置。通过检查调用方的文件路径是否与正则表达式*ShieldNetWork\Business\DwBusiness_*匹配来保护这些特殊的控制代码

表3.可用IOCTL及其描述列表

IOCTL

| Action

| 0x9C400BFC

| 解析作为参数传递的newtalbe配置。

| 0x9C400FFC

| 设置要注入的64位库。

| 0x9C4013FC

| 设置要注入的32位库

| 0x9C40173C

| 解析作为参数传递的chromedll配置

| 0x9C401EC4

| 接收要终止的浏览器选项卡(进程)列表。

| 0x9C4027A8

| Returns the返回hotPageconfiguration.配置.

| 0x9C4027AC

| 返回hotPage配置的大小

| 0x9C4027E8

| Returns the返回newtalbe configuration.配置.

| 0x9C4027EC

| 返回newtalbe配置的大小

| 0x9C4027FC

| 分析作为参数传递的hotPage配置。

|

驱动程序行为:

在处理控制代码0x9C400BFC和0x9C40173C时,如果找到chromedll,驱动程序会遍历所有正在运行的进程的已加载模块。

最后,驱动程序通过创建两个线程并设置上面提到的通知例程来结束其初始化

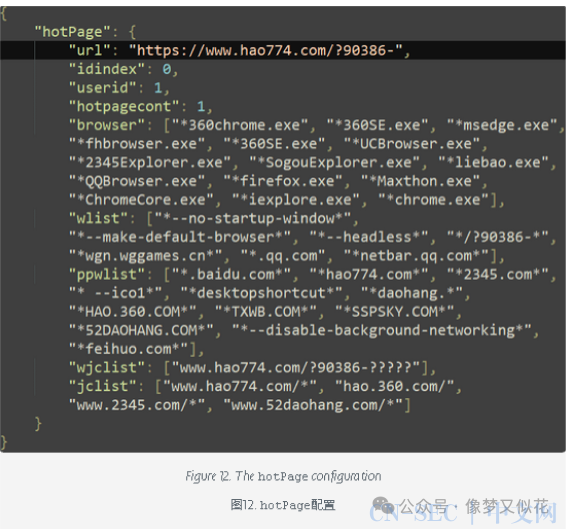

PS:从未设置过hotPage任何提到这个文件的地方都只是为了描述如何根据驱动程序的控制流来使用它。本质上,hotPage配置用于在目标浏览器启动时将用户重定向到充满广告的特定页面(或主页)。

我们分析的软件版本仅依赖于chromedll和newtalbe配置来实现广告注入。

注入进程库

这个线程检查排队的注入请求,对于每个请求,它通过KeStackAttachProcess将自己附加到目标进程,分配内存块,并复制其shellcode。通过使用Blackbone库函数Zwavelet ThreadEx,驱动程序调用shellcode,shellcode实现自己的PE加载器并调用注入库的入口点。

新建进程

第二个线程使用相同的逻辑;但是,注入的shellcode不同。它使用命令行参数调用Windows API函数ProcessW,命令行参数是目标进程的进程名,并与应打开的URL连接在一起。后者由URL和hotPage配置中的idindex和userid例如,图12所示的配置将创建字符串https://www.hao774 [.] com/?90386-00001。由于基于Chromium的浏览器为每个新标签创建一个新进程,因此从浏览器进程创建一个进程将有效地创建一个新标签。

图12显示了hotPage配置文件的内容。

此配置文件包含目标Web浏览器和命令行参数的列表,这些参数决定是否应注入进程。这些域名要么与游戏广告有关,要么与网吧维护有关。

进程创建通知例程

本质上,这个例程确保新Web浏览器实例的主页被重定向到hotPage配置中的特定URL。本节描述驱动程序如何实现此功能,即使它没有使用,因为此版本的安装程序从不将此配置发送到驱动程序

根据以下条件,Web浏览器进程将被标记为有资格打开hotPage配置中的URL

- 这是浏览器的第一个实例,而不是正在打开的新选项卡

- the process’s file path matches one of the regular expressions in the browser list in the hotPage configuration .

- the command line of the process does not match any regular expression in the wlist list of the hotPage configuration

- if the process’s command line includes its own file path, it must not match any regular expressions in the ppwlist list of the hotPage configuration.

如下一节所述,当浏览器进程开始加载第一个可执行图像时,打开新选项卡的请求将排队。图13和图14分别示出了合法web目录2345[.] com和显示给用户的充满广告的页面

图象装入通知程序

这个例程主要处理两种类型的场景。如果正在加载的图像在chromedll列表中,则APC例程排队,该例程将通过其自己的PE加载器加载其中一个挂钩库。

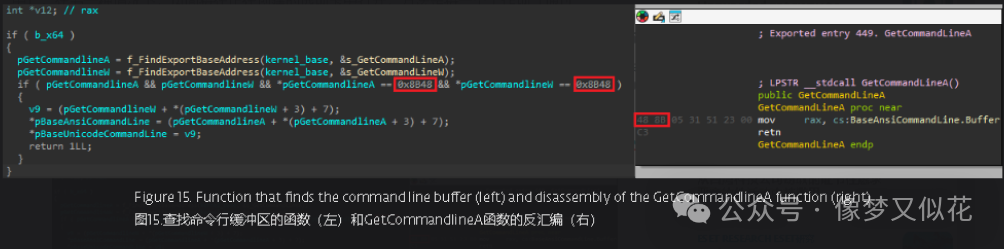

否则,如果进程被标记为有资格打开新页面,恶意软件将通过在新选项卡或当前选项卡中打开它来实现这一点。如果进程文件名与hotPage配置的browser1列表中的一个正则表达式匹配,则打开新选项卡的请求将排队,并由相应的线程处理(注意,browser1列表元素不存在于我们检索的配置文件中)。在另一种情况下,页面将在正在创建的选项卡中打开,方法是将一个工作项(通过IoCineWorkItemEx)排队,该工作项将修改正在创建的流程的命令行。后者将自身附加到进程,在kernelbase.dll库中查找GetCommandLineA和GetCommandlineW的导出地址,并修改BaseAnsiCommandLine中存储的Unicode字符串。命令行将替换为与hotPage配置中的URL连接的进程可执行文件路径。图15显示了负责查找命令行缓冲区的代码和GetCommandLineA函数的反汇编代码的并排比较。

注入库

注入的库所做的第一件事是通过查询驱动程序来检索hotPage和newtalbe如果被注入的浏览器文件名是360 Chrome,它会删除注册表项HKCUSoftware360chromeHomepage,并修补Preferences文件(位于浏览器默认目录360chromechromeUser DataDefaultPreferences下),使主页指向hotPage配置的URL值。

使用Microsoft Detours挂钩库,该示例挂钩SetProcessMitigationPolicy,使其返回1,以防止安全策略应用于进程,从而允许代码注入。然后,getaddrinfo被挂接,以强制浏览器将某些主机名解析为特定的IP地址,以确保在域名不再存在的情况下重定向到正确的服务器。

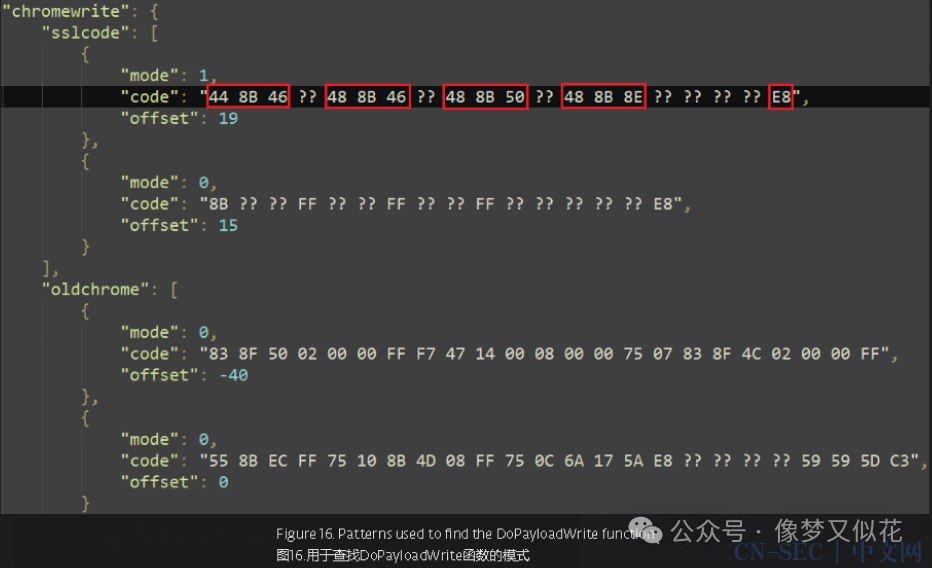

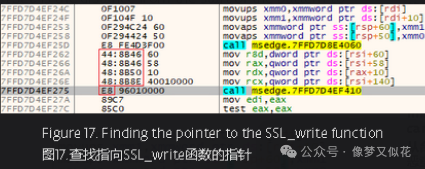

钩子注入SSL连接(网络监听)

恶意软件挂钩SSL_read和SSL_write函数以允许操纵浏览器的解密TLS流量;它通过搜索加载模块内的特定模式来实现这一点,因为这些函数不会导出。例如,chromedll配置中的chromewrite字典包含两种模式,sslcode和oldchrome,如图16所示。它们分别用于查找DoPayloadWrite函数的新版本和旧版本。我们测试并确认模式与微软Edge库msedge.dll版本122.0.2365.80匹配。

模式值用于确定模式的版本,是32位还是64位;代码值是实际的字节模式,偏移量是从模式的开始到指向SSL_write函数的指针的距离(参见图17)。

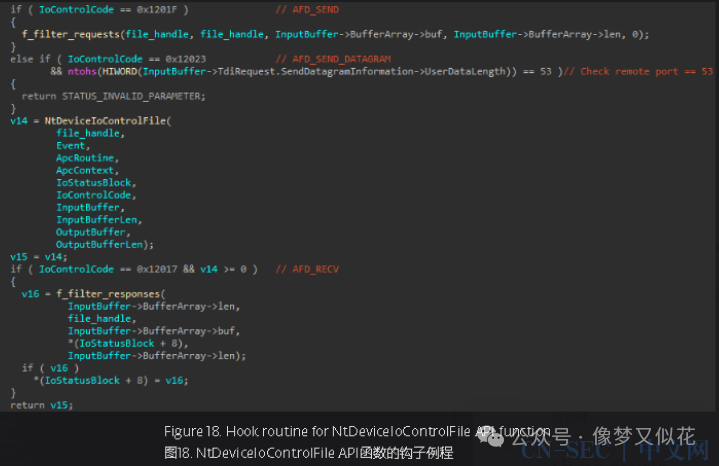

一旦找到SSL_write和SSL_read,就可以使用Detours库将它们挂钩。对于前者,恶意软件检查数据,然后调用原始函数,加密并发送数据。至于后者,注入的库则相反,以操纵解密的数据。对于这两个函数,数据由分别处理挂接NtDeviceIoControlFile的函数中的AFD_SEND和AFD_RECV控制代码的代码检查。

钩子NtDeviceIoControlFile并检查传入和传出数据

恶意库挂钩NtDeviceIoControlFile函数来处理特定的IOCTL代码,如图18所示。

对于控制代码0x12023(发送UDP数据包时使用的AFD_SEND_DATAGRAM),如果远程端口号为53,则恶意软件通过返回STATUS_INVALID_PARAMETER来取消任何DNS请求。这可确保Web浏览器仅使用newtalbe配置提供的主机。

处理控制代码0x1201F(AFD_SEND)的例程首先从请求中提取URL和Referrer头。根据与newtalbe和hotPage配置中的某些值匹配的URL,恶意软件会执行各种操作,如表4所述。在某些情况下,请求被发送,但响应在处理AFD_RECV控制代码的例程中通过稍后解释的不同重定向方法被修改。

表4.发送HTTP请求时在特定条件下执行的操作列表

Configuration

| Matching value

| Action

| newtalbe

| cnzCNZ

| 将有关受损计算机的信息发送到apiurl(类似于安装程序的结尾)

| hotPage

| whomepage

| 增加内部主页点击计数器

| hotPage

| wjclist

| 发送数据而不进行任何修改。

| newtalbe

| url or wlisturl

| 发送数据而不进行任何修改

| newtalbe

| blistb

| 发送数据,但使用重定向方法0修改响应。响应将在新的浏览器选项卡中打开。

| newtalbe

| jclist

| 发送数据,但使用重定向方法1修改响应。

| newtalbe

| bcnzlist

| 发送数据,但使用重定向方法2修改响应。

| hotPage

| jclist

| 发送数据,但使用重定向方法3修改响应。

|

对于控制代码0x12017(AFD_RECV),恶意软件首先检索客户端接收的数据,并检查响应是否标记为符合重定向条件。有四种类型的重定向,如表5所述。修改后的响应中的xxx字符串将针对newtalbe配置中的URL进行更改。

表5.重定向方法

重定向方法

| 修改的响应

| 描述

| 0

| HTTP/1.1 302 Moved Temporarily

Server: nginx

Content-Type: text/html

Connection: close

Location: xxx

HTTP/1.1 302 Moved Temporarily

Server:nginx

Content-Type:text/html

Connection:close

Location:xxx

| 使用HTTP代码302将用户重定向到另一个页面;内部重定向计数器递增。

| 1

| <html><head><meta charset="utf-8"><meta content="always" name="referrer"></head><body scroll=no style="margin:0;padding:0"><iframe src="xxx" width=100% height=100% frameborder=0></iframe></body></html>

<html head Meta charset=“utf-8”Meta content=“always”name=“编辑器”/head body scroll=no style=“margin:0;padding:0”iframe src=“xxx”width=100% height=100% frambord =0/iframe/body/html>

| 使用指向新URL的iframe替换当前页面的内容。

| 2

| location.replace("xxx")location.replace(“xxx”)

| 使用Location接口的replace方法重定向当前页。

| 3

| HTTP/1.1 302 Moved Temporarily

Server: nginx

Content-Type: text/html

Connection: close

Location: xxx

HTTP/1.1 302 Moved Temporarily

Server:nginx

Content-Type:text/html

Connection:close

Location:xxx

| 与重定向0相同,但重定向计数器不递增。

|

图19示出了在导航到与newtalbe配置的blist URL模式之一匹配的URL(www.5zy[.] cn)。另一个选项卡将打开并指向同一配置中指定的url

安全问题和权限升级(自我保护)

当初始化设备对象时,驱动程序不指定任何访问控制列表(Access Control List,简称ACL)来限制谁可以与它通信;因此,任何人都可以向它发送I/O请求。如前所述,一些I/O控制代码要求请求进程位于与正则表达式匹配的路径中:

*ShieldNetWork\Business\DwBusiness_*

这显然不足以检查通信进程是否是HotPage组件之一,并且可以通过在用户可写的文件夹下创建所需的目录来轻松绕过。

复现应用场景

我们提出了两个场景,允许在系统上运行HotPage驱动程序的用户以NT系统帐户运行代码。我们在Python中创建了一个概念验证(proof-of-concept,缩写为PROC)脚本来实现这两个场景。

场景#1:通过在任意进程中注入任意DLL来升级开销

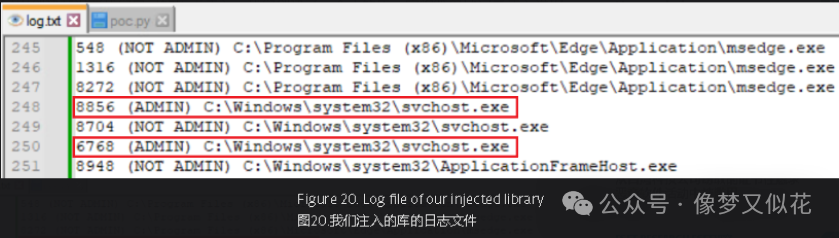

在第一个场景中,我们假设驱动程序已经加载,但是chromedll配置和注入它的库还没有设置。在这种情况下,可以创建并设置我们自己的库来注入。我们创建了一个小的库,它将简单地记录注入进程的PID,无论它是否以管理员权限运行,以及注入进程的文件路径。

如图20中日志文件的屏幕截图所示,我们的库中注入了很多进程,包括具有管理员权限的进程。

然而,应该注意的是,受保护的进程不能使用这种技术注入

场景#2:通过更改新创建的进程的命令行来进行升级

在第一个场景中,我们依赖于这样一个事实,即注入的库和chromedll配置都没有设置,但是,正如安装程序分析中所看到的那样,它们都在驱动程序最初加载时设置。但是,hotPage配置永远不会设置。基于控制流分析,我们设计了一种方法来利用驱动程序的进程创建和图像加载通知例程的逻辑,再次执行相同的可执行文件,但使用不同的命令行。

在某些情况下,如进程创建通知例程和映像加载通知例程部分所述,驱动程序可以打开一个新选项卡,指向hotPage配置中存在的URL。这可以通过替换新创建的浏览器进程的命令行或复制浏览器进程并将其命令行更改为hotPage配置中的URL来实现。例如,如果我们指定可以复制哪个进程和新的命令行,我们可以通过以具有SYSTEM权限的进程为目标来实现权限提升

结论

对这个看起来相当普通的恶意软件的分析再次证明,广告软件开发人员仍然愿意付出额外的努力来实现他们的目标。不仅如此,他们还开发了一个具有大量操作进程技术的内核组件,而且他们还满足了微软提出的要求,为其驱动程序组件获取代码签名证书。

HotPage驱动程序提醒我们,滥用扩展验证证书仍然是一件事。由于许多安全模型在某种程度上都是基于信任的;威胁行为者倾向于在合法和可疑之间沿着。无论此类软件是作为安全解决方案宣传,还是与其他软件捆绑在一起,这种信任所授予的功能都会使用户面临安全风险。

尽管广告软件很烦人,但这种恶意软件引入的漏洞会使系统面临更危险的威胁。具有非特权帐户的攻击者可以利用易受攻击的驱动程序获取SYSTEM特权或将库注入远程进程以造成进一步的损害,而所有这些都是使用合法和签名的驱动程序。

转载翻译;

原文https://www.welivesecurity.com/e ... d-injecting-driver/

|