本帖最后由 驭龙 于 2024-11-30 15:17 编辑

想必很多人跟我一样,在诺顿V22不复存在以后,都想寻找IPS的下位替代,虽然说找到与IPS同级别的是不太可能了,但起码也是要有入侵防御效果的功能,之前我跟大家说过ESET的NAP,也就是网络攻击防护,是针对网络漏洞入侵的防御功能,但平时不遇到攻击的话,是根本见不到的。

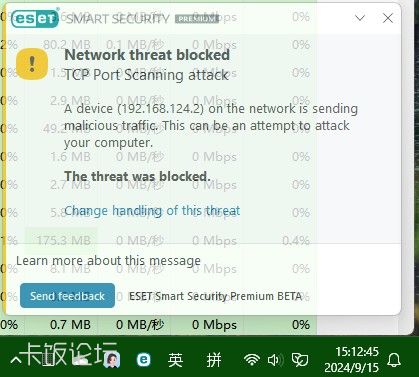

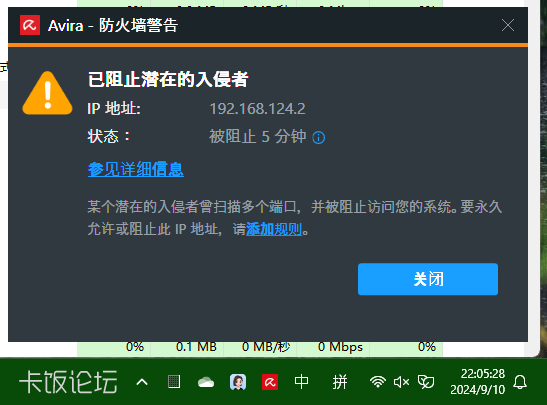

之后我又说过Avira的PRO版防火墙中有IDS简易版,也就是入侵者防御,这是删减版的功能,只是防一防端口扫描这种基础操作,因为没有发现外置IDS特征库,所以Avira的入侵者防护是非常差的。

据说avast的web shield也是有一些入侵防御能力,但是我很少关注avast,故,这里就不多说什么了。

现在该说我现在使用的卡巴了,在我安装卡巴标准版21.19的首日,我就第一时间通过老爷机对新电脑发起攻击,测试卡巴是否有独特的网络入侵防御效果和功能,毕竟卡巴是有名为反网络攻击的IDS功能,所以我第一时间测试端口扫描攻击,更高级的我怕让我重装系统,所以就简单测一下。

官方介绍简易版:

“反网络攻击”设置

反网络攻击(也叫入侵检测系统)可跟踪内进网络流量以检查网络攻击的活动特征。当卡巴斯基应用程序在用户计算机上检测到网络攻击企图时,它阻止与攻击计算机的网络连接。当前已知网络攻击类型的描述和消除它们的方法指定在卡巴斯基应用程序数据库中。反网络攻击可以检测的网络攻击列表在更新应用程序数据库和模块时被更新。

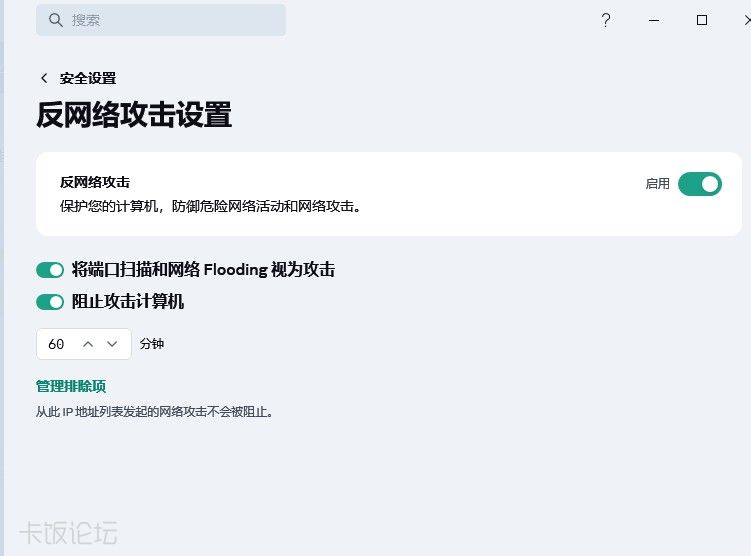

“反网络攻击”设置

将端口扫描和网络 Flooding 视为攻击

网络 Flooding 是对组织网络资源(例如,Web 服务器)的攻击。该攻击在于发送大量流量以耗尽网络的带宽。结果,用户便无法访问组织的网络资源。

端口扫描攻击在于扫描 UDP 和 TCP 端口,以及计算机上的网络服务。该攻击可以决定计算机的漏洞级别以便发动更危险类型的网络攻击。端口扫描也允许黑客决定计算机的操作系统并选择针对操作系统类型的攻击。

如果开关开启,反网络攻击组件阻止端口扫描和网络 Flooding。

阻止攻击计算机 N 分钟

如果启用此功能,反网络攻击组件添加攻击计算机到阻止列表。这意味着反网络攻击将在第一次网络攻击开始后在指定时间段内阻止与攻击计算机的网络连接以便自动保护用户计算机以防任何可能的来自相同地址的后续网络攻击。攻击计算机可以添加到阻止列表中,时间最短为一分钟。最长持续时间为 999 分钟。

卡巴的反网络攻击功能,默认是不开启端口扫描检测的,毕竟家用环境的WiFi内网容易出现误报,为测试,我开启端口扫描的检测和防御。

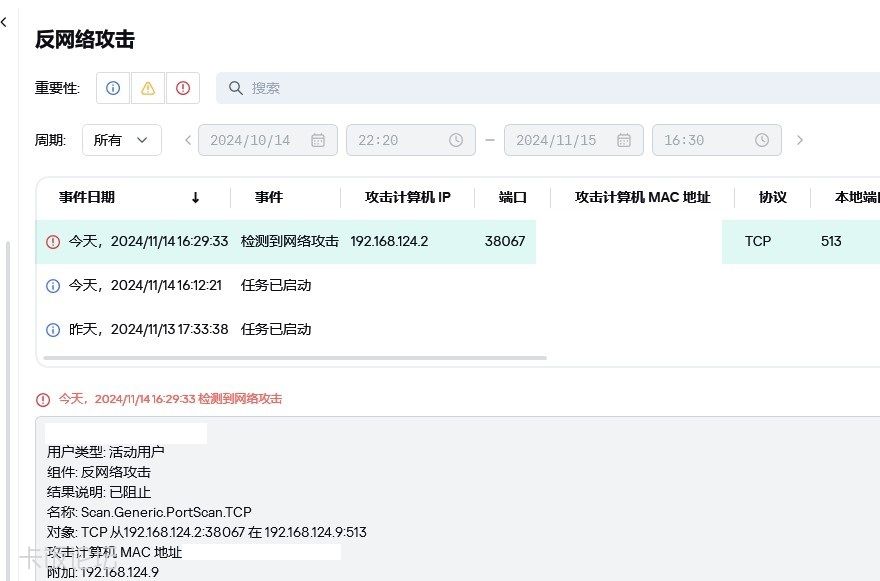

卡巴报告检测到网络攻击,成功阻止端口扫描,另一端的扫描设备没能识别被卡巴保护的设备是什么操作系统,没有卡巴保护的情况下是可以识别的。

卡巴检测到的网络攻击报告日志,信息十分详细。

通过卡巴的特征库位置查看,反网络攻击功能,也就是IDS是有独立IDS特征库和驱动的,这就不是Avira那种简易版能比的,虽然反网络攻击比不上IPS,但也算是目前比较好的家用级IDS功能。

C:\ProgramData\Kaspersky Lab\AVP21.19\Bases\下的IDS组件是经常更新的。

C:\ProgramData\Kaspersky Lab\AVP21.19\Bases\Stat记录了IDS版本信息和其他信息。

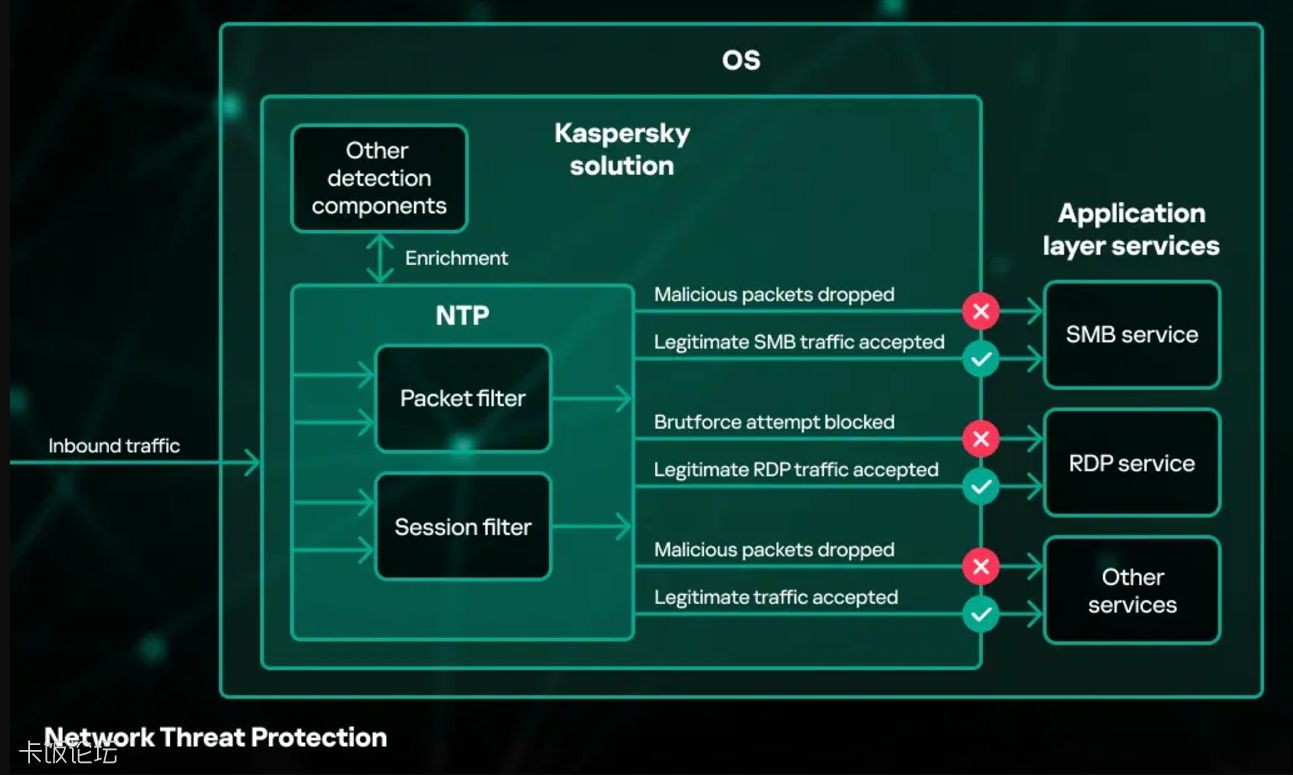

简单说了卡巴的反网络攻击功能,但卡巴没有说他的反网络攻击是IDS,而是被称呼为Network Threat Protection的技术,因为NTP包含IDS功能,却强于IDS功能,技术原理如下图所示:

在官方介绍中Network Threat Protection (NTP) 是能够防御已知Exploit攻击漏洞和端口扫描以及密码暴力破解与洪水攻击,这一系列网络威胁的攻击,而且威胁行为分析引擎也就是Behavior-based Protection技术会获取NTP提供的信息,完成行为分析,所以NTP是与TBE(Threat Behavior Engine)威胁行为引擎联动的组件。

关于Threat Behavior Engine是包括以下技术的强大体系:

Kaspersky Lab's new Threat Behavior Engine:

Behavior Detection

Exploit Prevention (EP)

Remediation Engine

Anti-locker

话题有一点跑偏,我们还是说回NTP了,按照上图所示,官方对NTP技术的介绍:

Network Threat Protection (NTP) is a component of Kaspersky products that detects and blocks network-based attacks. Such attacks include exploits against network vulnerabilities in software applications, system services and even operating systems, as well as port scanning, flood attacks and password brute-force attempts. Attackers can use a variety of techniques that can be detected on the network layer:

known exploits against vulnerabilities in critical network services to perform intrusion attempts. One of the most famous examples is the EternalBlue exploit for the Windows operating system which uses a bug in the SMB protocol parser to corrupt kernel memory and execute remote code on the victim's machine;

different port scanning techniques to determine services that are running on the victim's machine, and retrieve useful information, such as a list of open directories, SMB shares, OS and service versions, etc.;

password brute-force techniques to determine login credentials for network services (RDP, FTP, SSH, etc.), to be used down the line for exfiltration of sensitive information;

flood attacks to prevent or slow down other users from accessing network services of the attacked host. The aim is to exhaust capabilities of the network services on the attacked host to serve large amounts of traffic, or connections to it.

These types of threats are successfully covered by NTP to protect endpoints from being compromised. This technology acts as a network packet filter and operates before actual traffic processing by services or software applications. Once it detects a malicious packet, it drops the network session and may also block network connections from the remote host. NTP is deeply integrated into other components and detection technologies, so the Threat Behavior Engine can grab detection information from the NTP component.

====================

机器翻译:

网络威胁防护 (NTP) 是 Kaspersky 产品的一个组件,用于检测和阻止基于网络的攻击。此类攻击包括利用软件应用程序、系统服务甚至操作系统中的网络漏洞,以及端口扫描、洪水攻击和密码暴力破解尝试。攻击者可以使用可在网络层检测到的各种技术:

针对关键网络服务中漏洞的已知漏洞,用于执行入侵尝试。最著名的例子之一是 Windows 操作系统的 EternalBlue 漏洞利用,它使用 SMB 协议解析器中的错误来破坏内核内存并在受害者的机器上执行远程代码;

不同的端口扫描技术,以确定受害者机器上运行的服务,并检索有用的信息,例如打开目录的列表、SMB 共享、操作系统和服务版本等;

密码暴力破解技术,用于确定网络服务(RDP、FTP、SSH 等)的登录凭据,用于泄露敏感信息;

泛洪攻击,用于阻止或减慢其他用户访问受攻击主机的网络服务。其目的是耗尽受攻击主机上网络服务的功能,以提供大量流量或与其的连接。

NTP 成功覆盖了这些类型的威胁,以保护端点免受威胁。该技术充当网络数据包过滤器,在服务或软件应用程序进行实际流量处理之前运行。一旦检测到恶意数据包,它就会丢弃网络会话,并且还可能阻止来自远程主机的网络连接。NTP 深度集成到其他组件和检测技术中,因此威胁行为引擎可以从 NTP 组件中获取检测信息。

简单来说,卡巴的NTP技术是非常强力的网络入侵防御功能,不单单有基础的IDS还可以为TBE提供更多信息,这是不是有一点当年Symantec各大组件联动的味道?可惜Symantec一去不复返,如今卡巴也不差,虽然NTP比不上IPS,但作为IPS的下位替代还是绰绰有余,起码功能上仅次于IPS了。

PS:用卡巴的饭友就不要觉得NTP毫无存在感,因为攻击没有负载是无法触发NTP的,也就是说NTP很少会误报,所以希望饭友们都不要遇见NTP的警报,当然遇到也证明NTP成功防御网络入侵,也没什么好担心的,再说一句,就让NTP默默地守护设备吧。

好了,本帖就到这里,我们下个帖子再会。 |