本帖最后由 107 于 2010-11-8 19:55 编辑

今天主要来测试SD和RVS防穿透的能力,为了避免引起口水帖。我会上传我测试的样本病毒,大家自己也可以试试!测试水平一般,高手莫见笑!

测试样本主要来源08年半年多在网吧收集的机器狗每天的变种的样本,非论坛上的机器狗07年最老的机器狗样本,我的样本可称为一群疯狗。(废话太多了)

开始吧!let's go!

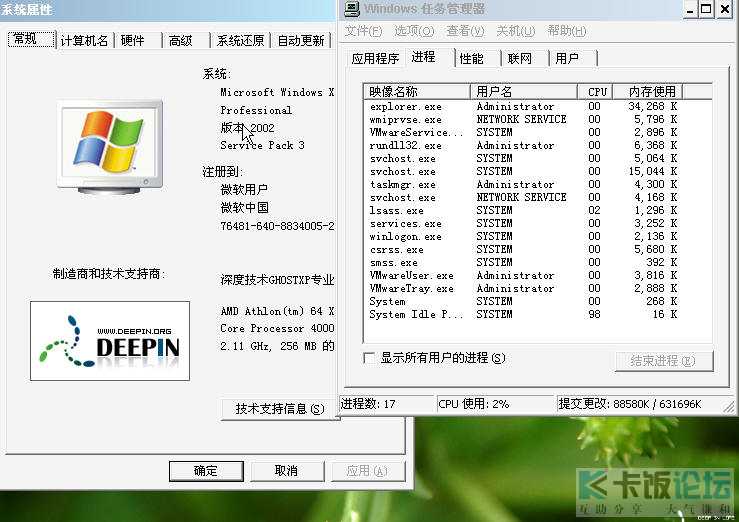

测试平台:vmware6.04

操作系统:windows XP SP2

测试软件:Shadow Defender 275 Returnil Virtual System Premium Edition 2.0.0.5007

测试样本:2008年1月-6月在网吧内收集的机器狗变种样本共51个

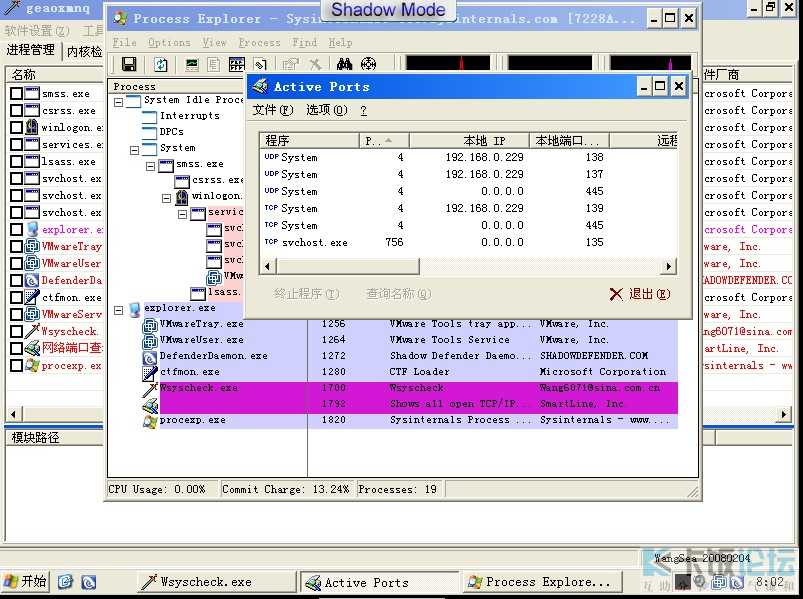

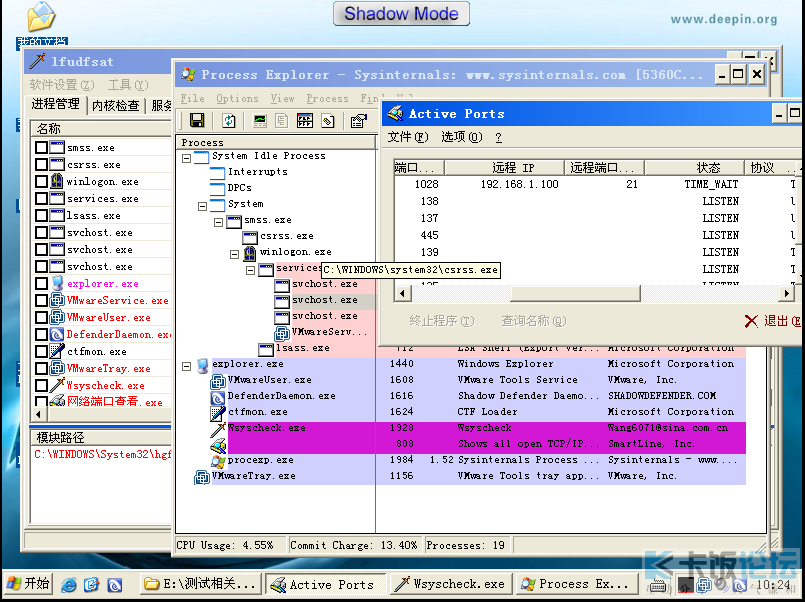

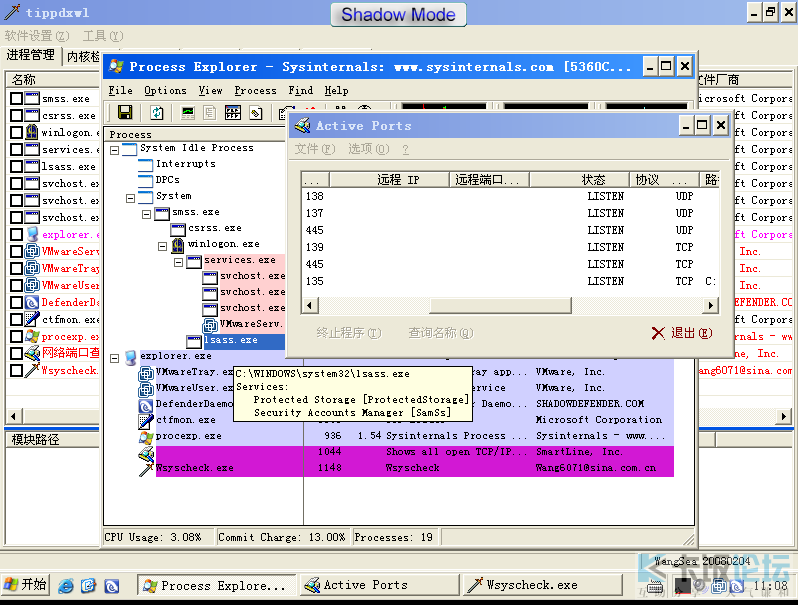

测试工具:Wsyscheck 端口监测工具 EQ ProcessExplor

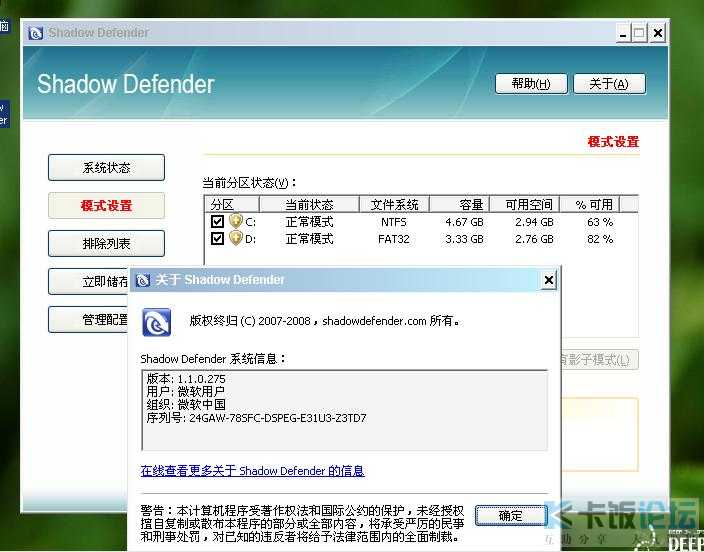

首先上场的第一主角是我们的Shadow Defender

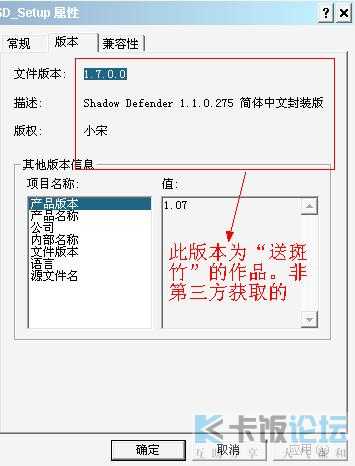

Shadow Defender的版本号是275

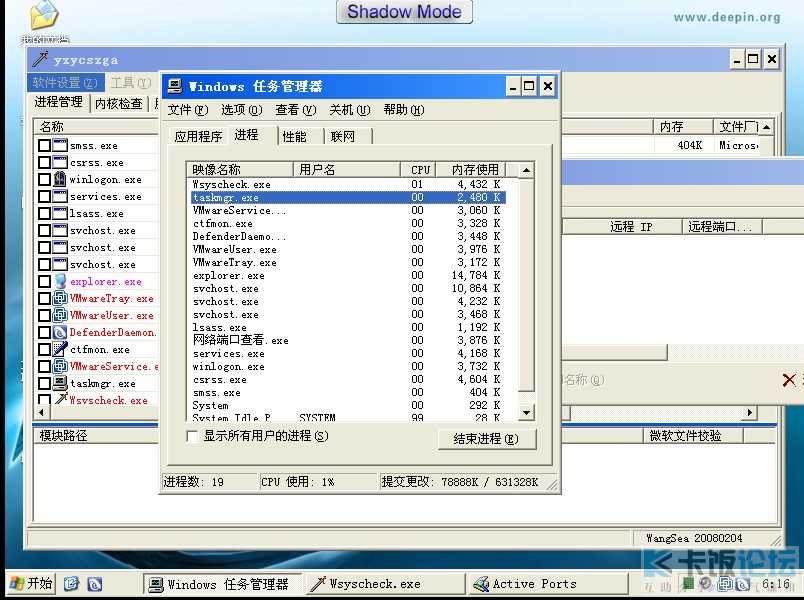

测试使用的系统正常,见下图

系统的网路连接正常!确认安全!

这个是未了避免有人以为我是先放毒后开保护来测试,什么都要完全公正的测试。

下面我们来开始介绍第一主角是我们的Shadow Defender 版本号275

宋斑竹的SD275汉化版安装程序

大小: 1327104 字节

文件版本: 1.07

修改时间: 2008年10月18日, 12:40:34

MD5: 42AA0742844D18A91DBDB5EE11BDC676

SHA1: 2927620124849015998B91BD81388361A95A1763

CRC32: 1491D5CA

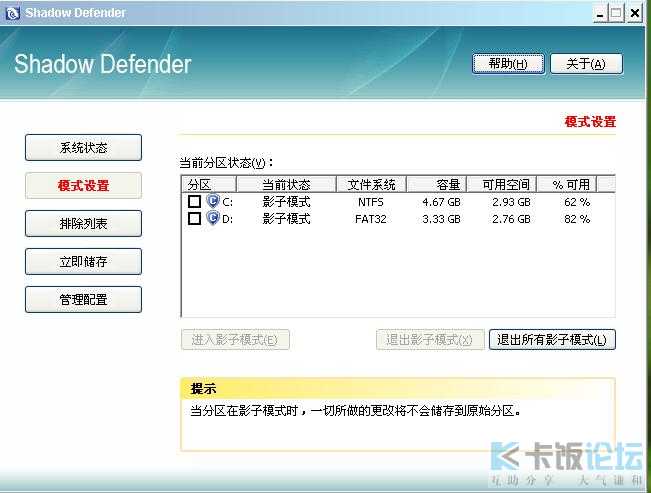

安装完成之后的主界面 见下图

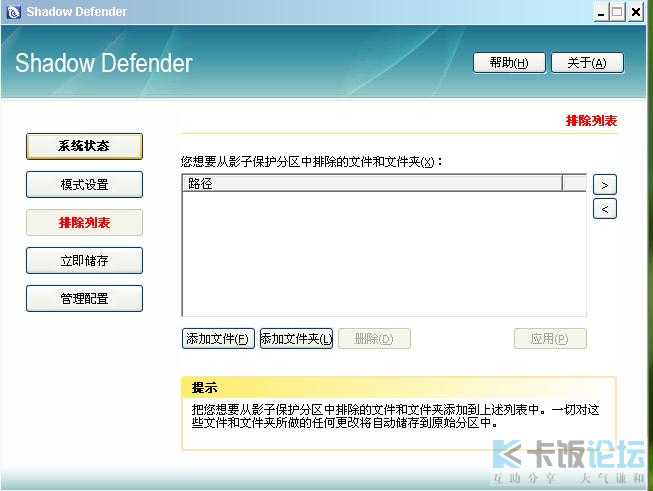

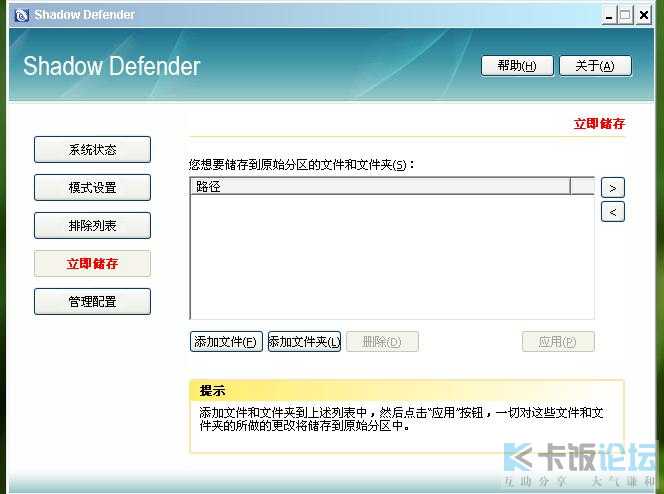

排除列表内没有任何目录被排除 见下图

立即转储列表内也没有任何文件被转储

好了到这里全部安全,系统没有任何危险程序。我们来开启SD的保护!

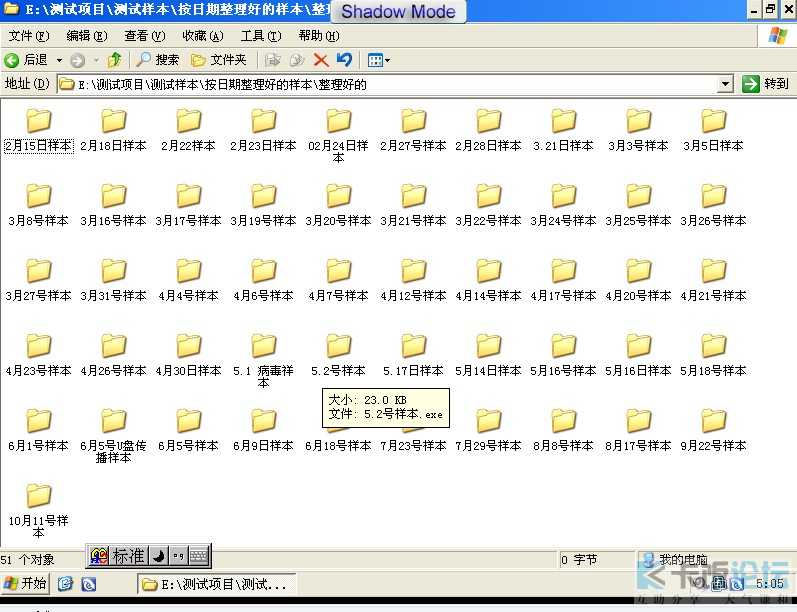

下面该我们的狗狗们亮相了!!!  这是今天个经过半个多小时的解压整理出来的! 这是今天个经过半个多小时的解压整理出来的!

1(SD防御措施简介)在“送斑竹”的长期大力回复兄弟们SD使用问题的情况下,使我们知道SD防止穿透的保护措施是以重启或者蓝屏的方式来回击穿透型病毒。在下面的测试过程中我会有针对性的做两次测试,第一次是在不影响SD的防护措施情况下来测试病毒样本,第二次在用HIPS在阻止SD重启和一些底层操作这样的情况下来测试病毒样本。测试样本我按日期顺序来测试。由于病毒尝试穿透SD会重启系统,导致无法截取病毒运行后的图片,我将以文字叙述。

测试过程一

2月15号样本测试

①运行2月15号样本,被SD直接重启动,根据SD的防穿措施原理判断0215样本穿透失败,进入系统后正常,见下图0215样本测试结果。

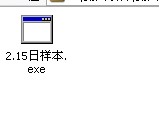

0215样本相关信息

1.特写:

2.ID信息

文件: 2.15日样本.exe

大小: 21504 字节

修改时间: 2008年2月11日, 22:31:40

MD5: B510F02190591C3A06EF2718C9157BD8

SHA1: CF0DB338E835BF04B5E88FEA1F93507A2AD02CFD

CRC32: BC5E

0215样本测试结果图

2月18日样本测试

②运行2月18号样本,同样被SD直接重启动,根据SD的防穿措施原理判断0218样本穿透失败,进入系统后正常,见下图0218样本测试结果

0218样本相关信息

1.特写:

ID信息:

文件: 2.18日样本.exe

大小: 18780 字节

修改时间: 2008年2月18日, 6:25:1

MD5: 06BC7AEA72A9B3B0279AE5002DA7EB69

SHA1: F95993F6E3A7B8CDEA5D64DA746697EF994BCC86

CRC32: 36866959

0218样本测试结果图

2月22号样本测试

③同时运行2月22号的三个样本,同样被SD直接重启动,根据SD的防穿措施原理判断02.22的三个样本病毒穿透失败,进入系统后正常,见下图02.22样本结果。(靠!真被SD折服了,老子今天整不死你SD个小样的)

0222样本相关信息

1.特写:

2.ID信息:

文件1: ~tmp1666.exe

大小: 18776 字节

修改时间: 2008年2月22日, 14:10:34

MD5: 7F21435DC605FAD428D6A5C215449768

SHA1: DDD1EB15AB788E3F0CCA06E47BB01F4EF0CB621C

CRC32: 6BACE353

文件2: ~tmp6488.exe

大小: 18776 字节

修改时间: 2008年2月22日, 14:10:26

MD5: 7F21435DC605FAD428D6A5C215449768

SHA1: DDD1EB15AB788E3F0CCA06E47BB01F4EF0CB621C

CRC32: 6BACE353

文件3: ~tmp8773.exe

大小: 18776 字节

修改时间: 2008年2月22日, 14:10:34

MD5: 7F21435DC605FAD428D6A5C215449768

SHA1: DDD1EB15AB788E3F0CCA06E47BB01F4EF0CB621C

CRC32: 6BACE353

文件4: 2月22样本\2.exe

大小: 18736 字节

修改时间: 2008年2月28日, 12:19:42

MD5: 23E151B510C12B1E20F99932DD094FDB

SHA1: 08AC73151113B8E221BF9E50E8E335FB16C6EE88

CRC32: EF07BA24

0222 样本测试结果图

2月23号样本测试

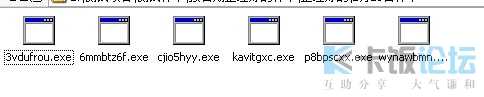

④同时运行2月23号的六个样本,依然被SD直接重启动,根据SD的防穿措施原理判断02.23的六个样本病毒穿透失败,进入系统后正常,见下图02.23样本结果见下图

0223样本相关信息

1.特写

2.ID信息

文件: 3vdufrou.exe

大小: 45935 字节

修改时间: 2008年2月23日, 3:52:02

MD5: 1474369DD4F9F90FEBBE58E63D616ADD

SHA1: 847B6224B76A67D2970F8C794229A4392CCDE252

CRC32: 2BB5BA02

文件: 6mmbtz6f.exe

大小: 45913 字节

修改时间: 2008年2月21日, 0:31:38

MD5: 7DB16833162018A88640F0EF92106117

SHA1: 7788B8D04E253F0E051A5ED0E7F82C12F370B4E3

CRC32: A62677E3

文件: cjio5hyy.exe

大小: 45935 字节

修改时间: 2008年2月23日, 3:53:22

MD5: 1474369DD4F9F90FEBBE58E63D616ADD

SHA1: 847B6224B76A67D2970F8C794229A4392CCDE252

CRC32: 2BB5BA02

文件: kavitgxc.exe

大小: 45935 字节

修改时间: 2008年2月23日, 4:13:24

MD5: 1474369DD4F9F90FEBBE58E63D616ADD

SHA1: 847B6224B76A67D2970F8C794229A4392CCDE252

CRC32: 2BB5BA02

文件: p8bpscxx.exe

大小: 45935 字节

修改时间: 2008年2月23日, 4:10:34

MD5: 1474369DD4F9F90FEBBE58E63D616ADD

SHA1: 847B6224B76A67D2970F8C794229A4392CCDE252

CRC32: 2BB5BA02

文件: wynawbmn.exe

大小: 45935 字节

修改时间: 2008年2月23日, 3:37:10

MD5: 1474369DD4F9F90FEBBE58E63D616ADD

SHA1: 847B6224B76A67D2970F8C794229A4392CCDE252

CRC32: 2BB5BA02

0223样本测试结果图

2月24号样本测试

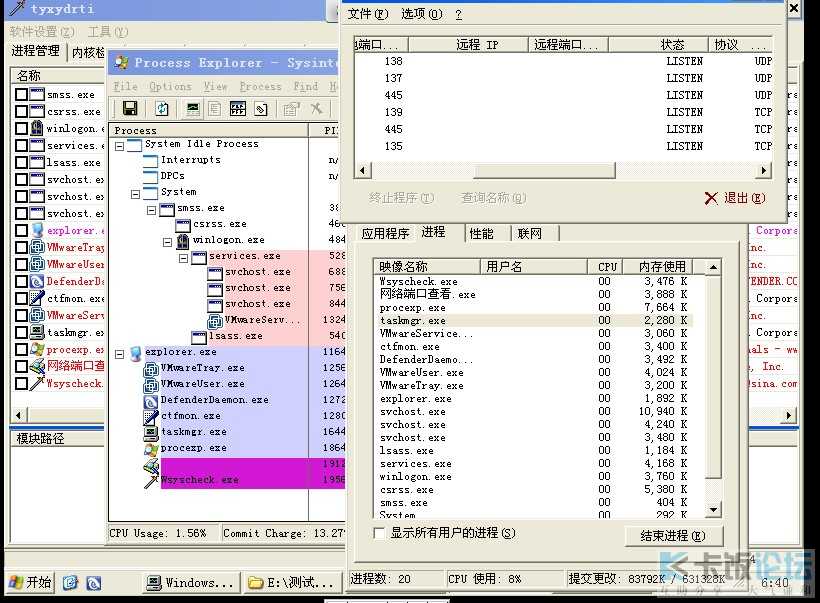

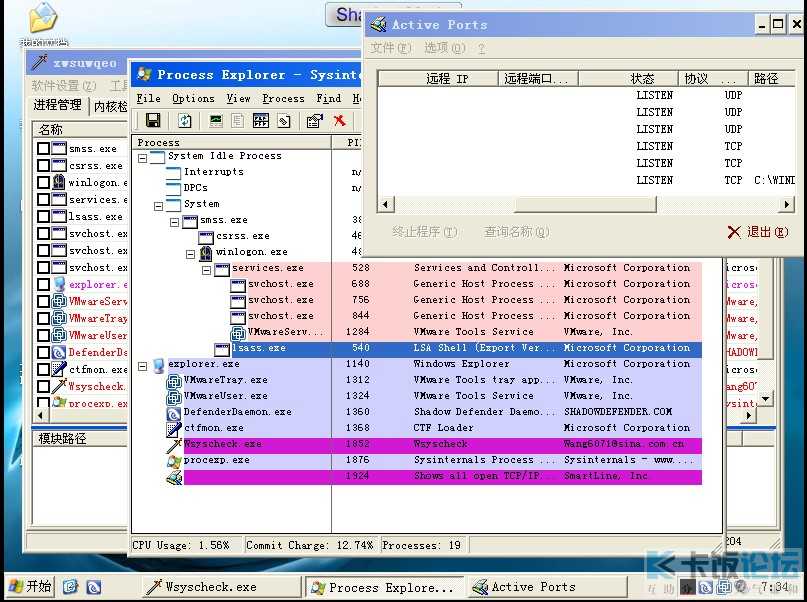

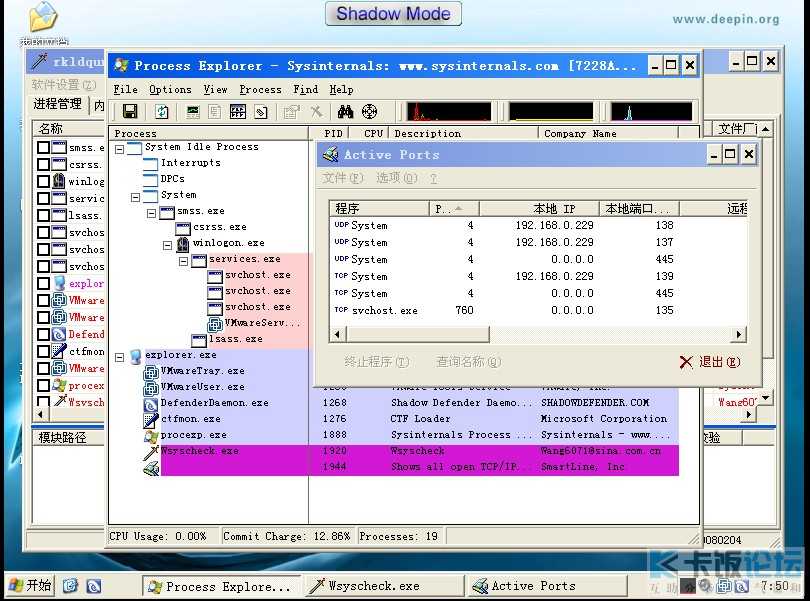

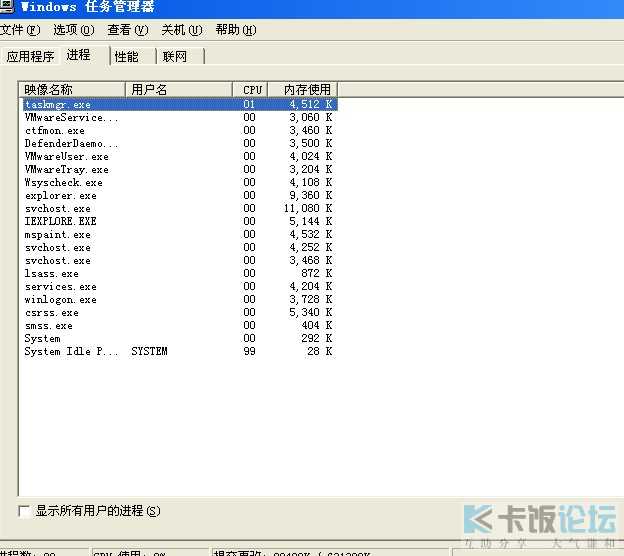

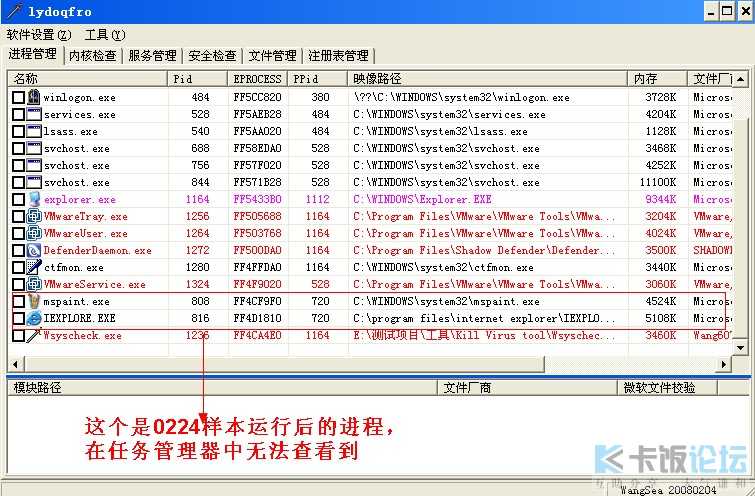

④同时运行2月24号的两个个样本,SD没有重启。0224的样本是自动播放类的病毒穿透类型相对较低,但是传播能力不可小视!运行后的有两个隐藏进程只有Wsyschehk才能查看的到,用任务管理器查看不到。见下图

任务管理器查看

Wsyschehk查看能看得到0224的样本的两个进程

运行后等待5分钟手动重启系统,进入系统正常。0224样本穿透失败,见下图

补上0224样本的信息

特写:

ID:文件: 02.24样本.exe

大小: 752640 字节

修改时间: 2007年12月22日, 20:18:02

MD5: 5AC2BF2A3509F5C8F9202C399EF49C54

SHA1: 6ACFD2E8F193C54089BB0A5A28F5D6D172652A18

CRC32: EEF9757F

文件: AutoRun.inf

大小: 81 字节

修改时间: 2008年2月24日, 22:13:06

MD5: 3946EB5B2DA219B75DE1A307235A7F08

SHA1: 332A49AE4D26660153A2FA5125EE3E4F64F57C3B

CRC32: 50CAA60A

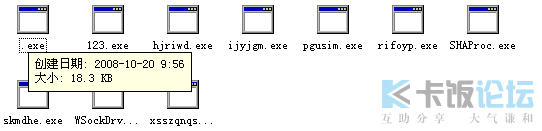

2月27号样本测试

⑤2月27号的样本共9个,同时运行0227样本包的9个样本,SD依旧重启动来回击。根据SD防护措施原理判断0227样本包集体被扼杀在摇篮中了。穿透失败!进系统后一切正常,0227样本测试结果图见下图

0227病毒相关信息

1.特写:

2.ID信息:

文件:hjriwd.exe

大小: 17442 字节

修改时间: 2008年2月27日, 20:26:26

MD5: 9322088417090D5230C5EED0FD9FBE3F

SHA1: 0E0F707AF4F2BB86372EC51DDD9F378ABA538B91

CRC32: D3936EF0

文件: ijyjgm.exe

大小: 16783 字节

修改时间: 2008年2月27日, 20:26:22

MD5: A0872C13AEFBB77F1FDF5FB4F64AA02E

SHA1: 1037705EADE1C8686FF6A7B084AA21999E20B335

CRC32: 2F566D9E

文件: pgusim.exe

大小: 18174 字节

修改时间: 2008年2月27日, 20:26:24

MD5: 8848071159712E16D2CD409D0965E404

SHA1: 6A4ADAA36AF440F4659E66C2DC5D788EC411CA60

CRC32: BD4F63B9

文件:rifoyp.exe

大小: 17350 字节

修改时间: 2008年2月27日, 20:26:30

MD5: 49A7B374BD2DDFD7DC4DC3BCC5DFD020

SHA1: D6321896671A11E229E85E8B4BECF15254B92DB9

CRC32: 4FFCBD0F

文件: SHAProc.exe

大小: 16612 字节

修改时间: 2008年2月27日, 20:26:28

MD5: 4BBDDD3E12C2368FAFC6C6F32F758294

SHA1: FF6F8EBE4ACF7BCA3085817AA831ECBEFE451C70

CRC32: 09523C1D

文件:skmdhe.exe

大小: 16580 字节

修改时间: 2008年2月27日, 20:26:30

MD5: FF99AFBBA97D76210BA42B99C59497C8

SHA1: C115B0A1B8C7D3DC19BCC5C86467DCB7BAFA15F6

CRC32: FC3BA3F1

文件:WSockDrv32.exe

大小: 17867 字节

修改时间: 2008年2月27日, 20:26:24

MD5: 54176AA0D26EACD8571BBBE3381E7546

SHA1: C9F389A68E647CB86CC7FAA77C337AE27B5CE945

CRC32: 82CAA65A

文件: xsszqnqs.exe

大小: 45935 字节

修改时间: 2008年2月25日, 10:26:26

MD5: 1474369DD4F9F90FEBBE58E63D616ADD

SHA1: 847B6224B76A67D2970F8C794229A4392CCDE252

CRC32: 2BB5BA02

文件: .exe

大小: 18744 字节

修改时间: 2008年2月25日, 11:23:28

MD5: 5D179AF0AA53476F47D3A1775EFC0E04

SHA1: E9A41EA1FCAABEA380D04A227E5365909CCCCEEC

CRC32: D3A15EB9

文件: 123.exe

大小: 11484 字节

修改时间: 2008年2月27日, 17:06:34

MD5: 5935272C956BB91252600A40FC311B65

SHA1: C467494913DC101B905095530F90A936610FD55B

CRC32: E0DFCD47

0224样本测试结果图

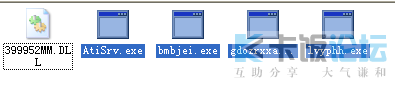

2月28号样本测试

⑥2月28号的样本有4个.同时运行4个病毒样本后,病毒行为性的删除了自身。系统未出现重启或蓝屏现象。回到0228样本目录发现刚才的4个样本又回来了(这里可能第一次运行样本,样本试探性的探测运行环境,虚拟机环境或调试环境还有就不运行不发作)我就再一次运行0228的4个样本,这次运行等待大概5秒左右,系统重启动。肯定这次运行病毒是动真格的,尝试性的穿透SD,SD依旧以重启神功保体,0228样本穿透失败。进入系统后一切正常,见下图0228样本测试结果

0228样本相关信息

1.特写

2.ID信息

文件: 399952MM.DLL

大小: 48945 字节

修改时间: 2008年2月28日, 23:22:38

MD5: D729BE7D5B6C835483527E8AFEF6FA25

SHA1: 470E3E29D31A9DDC8954CC5E1B948E2B56BE0D92

CRC32: F762F567

文件: AtiSrv.exe

大小: 11504 字节

修改时间: 2008年2月28日, 23:01:34

MD5: 17DE1ECA74664E197A5614762D072B19

SHA1: 56EC3173D9C98552628E3C24688F520B430AC610

CRC32: EE46CA17

文件: bmbjei.exe

大小: 17436 字节

修改时间: 2008年2月28日, 23:22:34

MD5: 0DCCD04529E57A8AE5851331FB796468

SHA1: A05C35A3CB03D0E68C1EADD0DAB1FD7DCA7C1E9C

CRC32: 19089746

文件: gdozrxxa.exe

大小: 18337 字节

修改时间: 2008年2月28日, 23:23:02

MD5: AD1E7E283FB1BE891A00C1AE4DDEC90A

SHA1: 6527BA72E5ED02C6F37B1754B718AA709941A5C4

CRC32: D73CFA24

文件: lvyphh.exe

大小: 19565 字节

修改时间: 2008年2月28日, 23:22:28

MD5: F452FE164001323D1685F792E8FAAEFC

SHA1: 523DD356CC2754F4F9ABADA779D0D171A15BC017

CRC32: E217F8DB

0228样本测试结果图

因为发贴限制和兄弟们把我楼下占满了,后面3月到8月的的病毒测试结果就不一一发出爱了,全部都是以重启告终。 等所有的测试结束,我会放出我的所有样本。

[ 本帖最后由 woods12345 于 2008-10-30 07:24 编辑 ] |

[复制链接]

[复制链接]