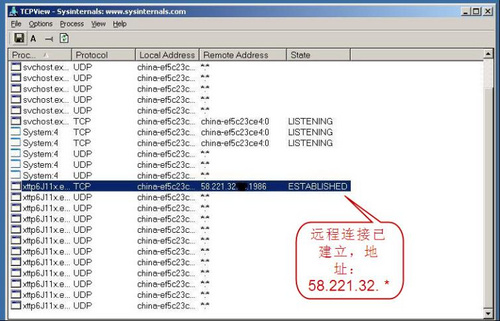

我们使用Sysinternals出品的网络连接查看工具TCPView检查一下目前计算机的联网情况。不看不知道,一看真的吓一跳,很明显,该木马已经同远程主机建立起连接,正在偷偷进行通讯。如下图所示:

看来这种木马威力还不小。以上测试是在没有使用卡巴斯基2010安全免疫区的情况下运行木马后,计算机上的一些变化。 现在,我们将虚拟机恢复到未感染木马的状态下进行新的测试。这次打开卡巴斯基2010。按理来说,这个样本对于卡巴斯基7.0已经是免杀的了,卡巴斯基应该是不能通过特征码比对检测到此木马的。所以笔者试着用卡巴斯基扫描一下该木马,感觉也不应该会被检测到,然而却发生了令笔者意想不到的事情:

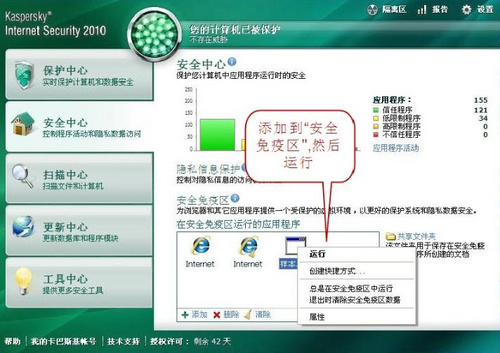

卡巴斯基竟然报警了。原来虽然卡巴斯基没有通过特征码检测到该木马,但卡巴斯基的启发式扫描引擎还是发现该文件是个木马程序。这里不得不称赞一下卡巴斯基的启发式扫描,效果还是非常好的。 没办法,看来要想运行此木马,我们只有关闭卡巴斯基2010的实时保护了,否则不用运行,只要一点击文件,卡巴斯基就会报警然后将文件删除掉。之后就是在安全免疫区中运行木马了。我们将木马样本添加到卡巴斯基的安全免疫区中,然后运行。具体操作就是在卡巴斯基的安全免疫区中点击添加,然后浏览找到该木马,添加即可。如下图所示:

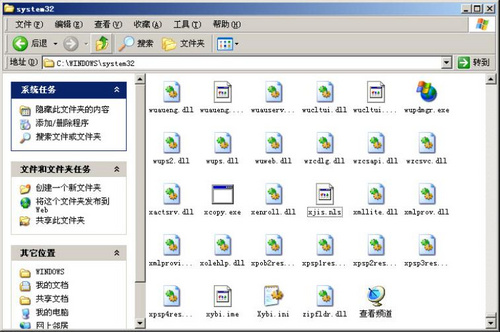

运行样本后,桌面样本没有消失,而且也没有其他异样情况发生。那么到底有效果没有呢?我们看一下系统的system32目录下,是否有木马释放的文件,如下:

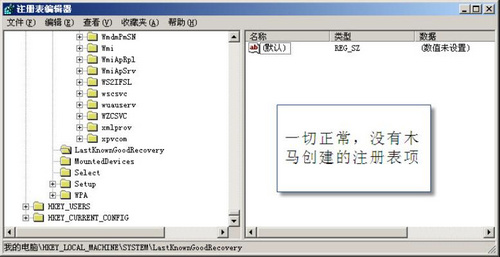

我们非常欣慰的看到,这次没有了木马释放的xttp6J11x.exe文件的踪迹。看来,木马应该是没有感染到计算机。为了进一步证明,我们再打开注册表看一下:

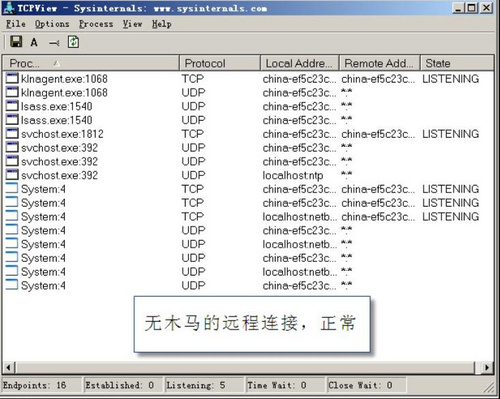

可以看到,木马这次没有能够创建注册表项。最后,我们再来看一下TCPView的显示结果是否也正常。如下图所示:

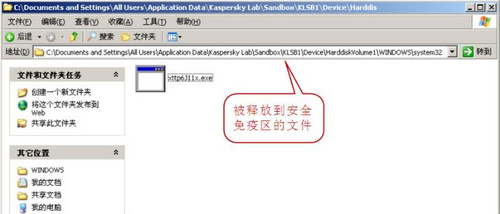

很明显,网络连接里面也没有了木马远程连接的踪影,再一次证明了木马没有感染计算机。那木马运行后到底怎样了呢?我们打开卡巴斯基安全免疫区共享文件夹,发现原来其释放的文件被困在这里,不会对系统产生危害。如下图所示:

经过上述测试表明,卡巴斯基2010的安全免疫区的确可以避免病毒、木马等恶意程序的突破,保护计算机系统本身的安全。在安全免疫区中运行的程序被进行了限制,它所做的操作不会对安全免疫区以外的正常系统造成任何影响。 笔者认为,此功能十分实用,尤其是在遇到来历不明,安全性未知的程序时,我们大可以将这些程序在卡巴斯基的安全免疫区内运行。这样,即使是最新的反病毒软件无法查杀到的病毒、木马,也不会对我们产生危害。如果用户能够经常使用此功能,感染病毒的几率应该会小很多。

通过上述小实验 足以说明卡巴越做越傻瓜型 但是功能丝毫没有缩水 不过2010到底和2009比哪个更好? 个人还是倾向于2009滴 2010到底怎样 还是等高人达达们来做测试吧

[复制链接]

[复制链接]