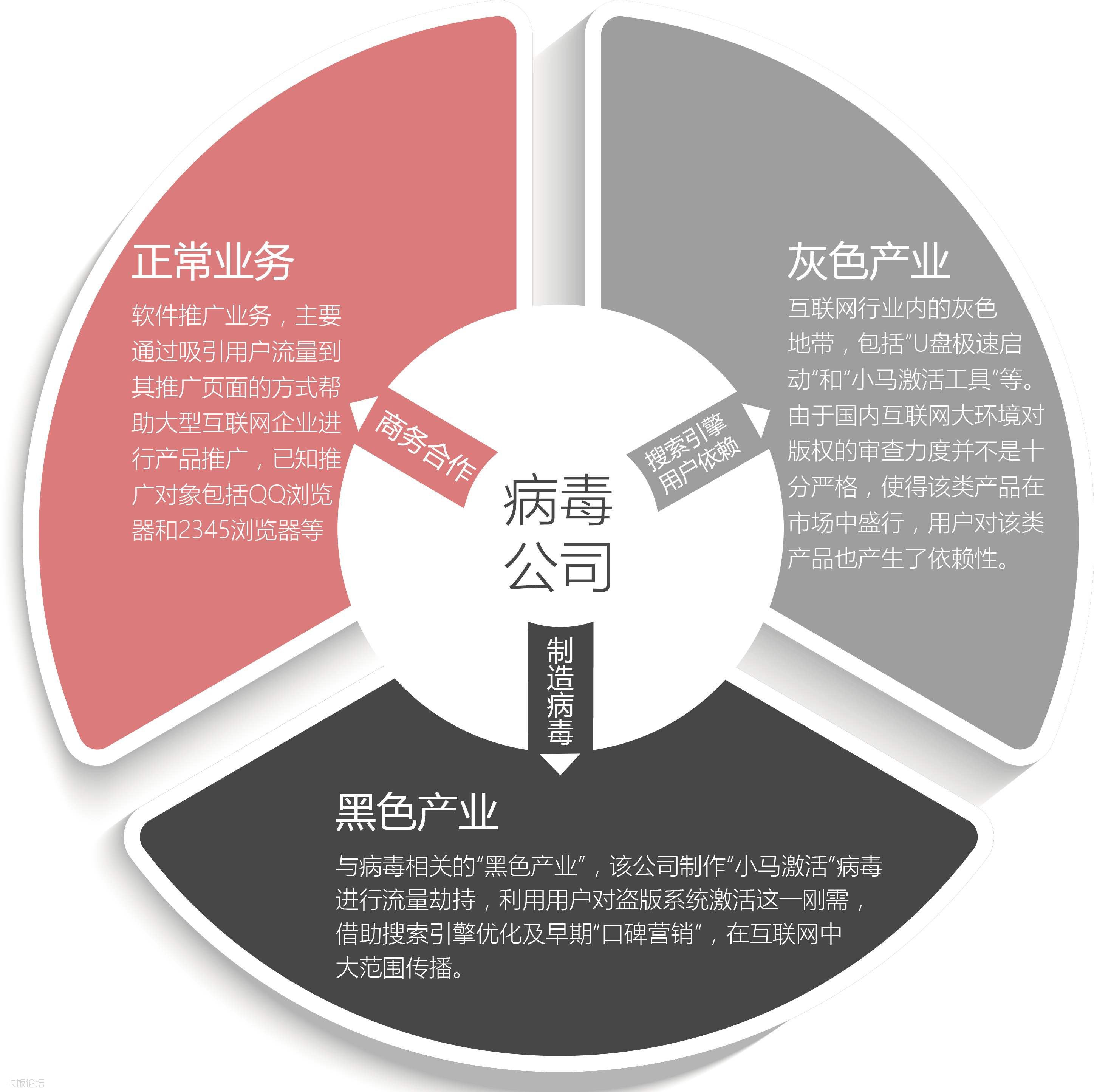

今天在样本区见到了一个有趣的帖子,正与我对激活工具的认识不谋而合,借这个机会与各位聊聊 从某度随机找到了5款激活工具,均针对WIN系统 还有样本区贴及本贴中新增测试的3款激活工具 (共八款) 从某度随机找到了5款激活工具,均针对WIN系统 还有样本区贴及本贴中新增测试的3款激活工具 (共八款)

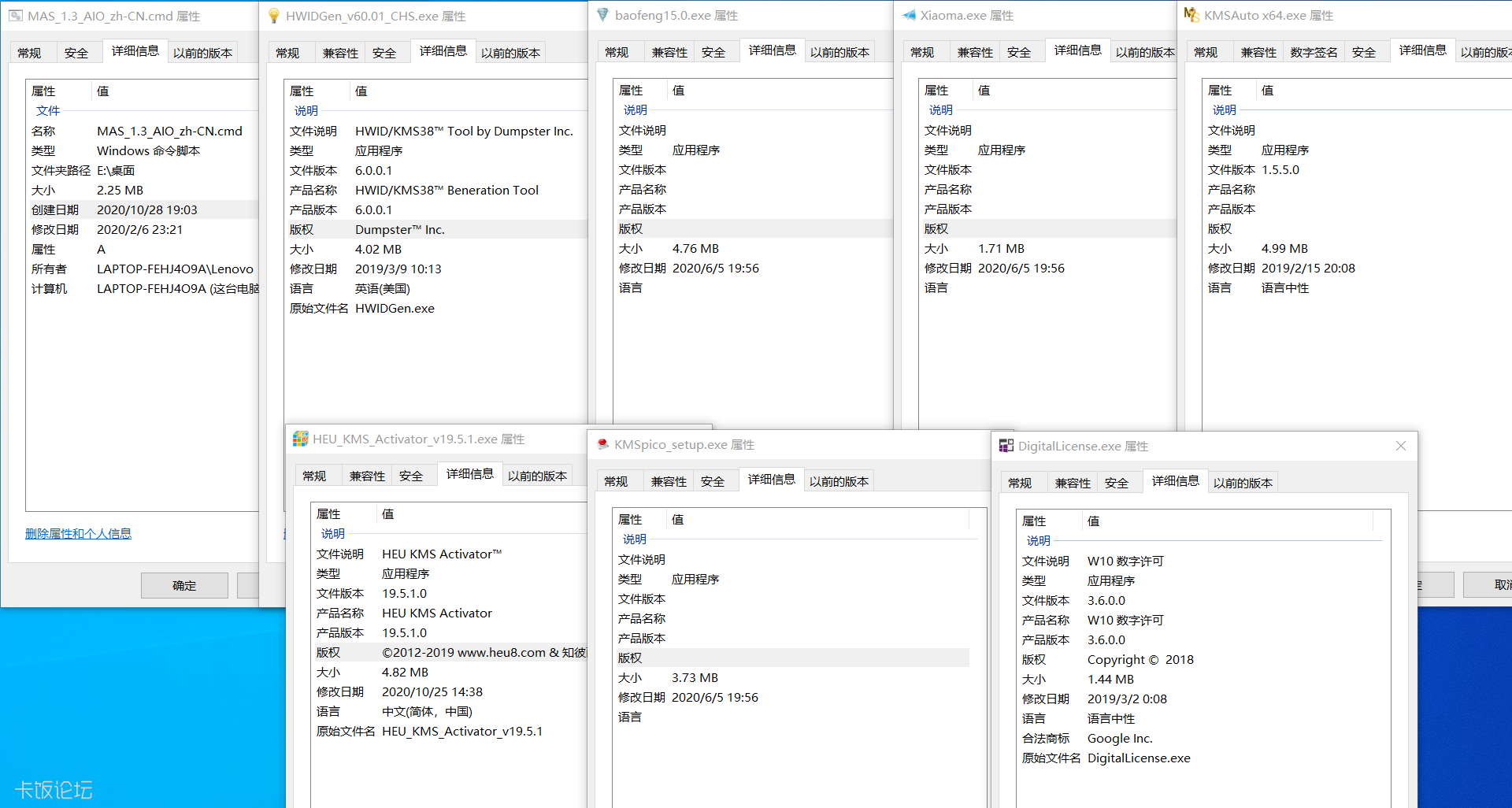

分别名为①:MAS_1.3_AIO_zh-CN ②:HWIDGen_v60.01_汉化版 ③:暴风激活V16.2 ④:通用小马oem激活工具 ⑤:KMSAuto Lite Portable⑥:HEU_KMS_Activator_v19.5.1 应回帖补充:⑦KMS pico ⑧Win10数字许可 C#这几样的激活过程大同小异

| 编号 | 软件名称 | 软件作用 | 安全程度 | 下载地址 | | 1 | MAS_1.3_AIO_zh-CN | win激活/office激活 | 较危险级别 | 见表格下方 | | 2 | HWIDGen_v60.01_汉化版 | win激活 | 安全级别 | 见表格下方 | | 3 | 暴风激活V16.2 | win激活 | 危险级别 | 见表格下方 | | 4 | 通用小马oem激活工具 | win激活 | 危险级别 | 见表格下方 | | 5 | KMSAuto Lite Portable | win激活/office激活 | 较安全级别 | 见表格下方 | | 6 | HEU_KMS_Activator_v19.5.1 | win激活/office激活 | 较危险级别 | 见表格下方 | | 7 | KMS pico | win激活/office激活 | 较危险级别 | 见表格下方 | | 8 | Win10数字许可 C# | win激活 | 安全级别 | 见表格下方 |

其中较危险工具包括 不会对电脑造成损失,但不完全安全 及 不安全工具 两类。本贴涉及的8款激活工具全部公开上传,为加密压缩包,密码是infected,需要请自取。(注:此样本供研究使用,请勿二次上传/转发至别的站点或媒体,严禁实施商业盈利及其他非法用途,后果请自负,感谢您的配合)

https://wwx.lanzoux.com/i2380hq79uj

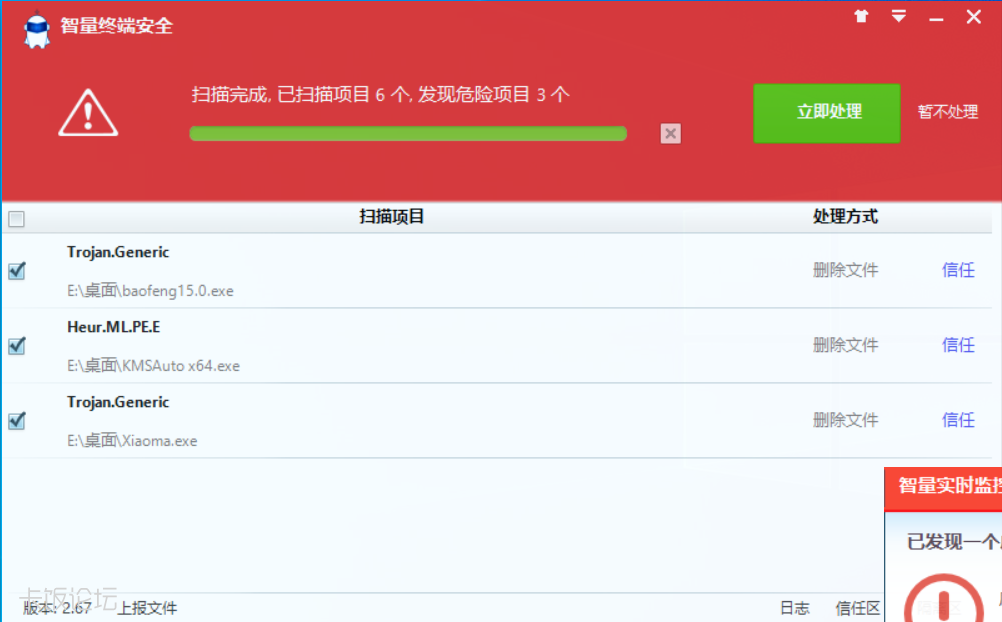

智量V2.67高启发2020/10/24毒库的扫描结果 3/6 不足为奇

网友1:

- KMS不是木马。Key Management Service(简称:KMS)这个功能是在Windows Vista之后的产品中的一种新型产品激活机制,目的是为了daoMicrosoft更好的遏制非法软件授权行为(盗版)。能够通过KMS进行激活的一般称为VL版,即VOLUME授权版,一般不会单独在零售市场进行发售,一般是直接向企业提供电子ISO映像进行批量授权安装,基于对KMS原理研究成果,我们可以自行搭建KMS激活服务器,实现每180天一次的自动激活,使得系统一直保持激活状态。

- 假的有毒 ,是因为很多kms激活使用了批处理文件,也就是命令行的执行模式,这种属于脚本代码,和一般的程序代码不同,杀毒软件和防火墙会认为可能存在威胁(主要原因是它对这种代码到底是否有害无识别能力)。

其实这种说法并不是错误的,但是所谓激活工具到底在后台干了什么呢 其实这种说法并不是错误的,但是所谓激活工具到底在后台干了什么呢

我将会对这六款工具的SHA1和SHA256值进行公开 (注:8款均来自于网络,且为随机挑选,并无针对性,请酌情考虑)

先来看看VT的报毒结果(截止发帖时间)

①号工具:

https://www.virustotal.com/gui/file/32fd2ad4b290118ccafc3cd1ce7431173a7deee42c00219948ae0ab54e355c77/detection

0/57

②号工具:

https://www.virustotal.com/gui/file/b59a782c19ef7c4f3851dd9a7cb2473cf1bd7b73ad1634feeb19f93b42d00a4b/detection

44/72

③号工具:

https://www.virustotal.com/gui/file/498ed725195b5ee52e406de237afa9ef268cabc4ef604c363aee2e78b3b13193/summary

48/70

④号工具:

https://www.virustotal.com/gui/file/02cf7b4e1db49f9004a6a67c8b5cecb8ef9921410afe4d75aa8cc8bf0bd00d97/detection

47/71

⑤号工具:

https://www.virustotal.com/gui/file/d00977521dba67111876729e4b8ed09455b85c653bef2fd0c23e9e8a09f0a9b6/detection

43/67

⑥号工具:

https://www.virustotal.com/gui/file/4159ba56c793d9a4ea76a1f364534e9af97ba28e750104697c10d6d97f6c2cfa/detection

37/69

⑦号工具:

https://www.virustotal.com/gui/file/5389df953b5c2e79e106e5c97bd21f07e9eb5b1f6cebf2ca2ad52d182b3b332f/detection

45/72

⑧号工具:

https://www.virustotal.com/gui/file/5db7dc6f8602e411012bafd15d63fceb921a578ee8223feabef3ad81fa732f62/detection

41/71

不难看出小马和暴风激活的报毒量最多

然而它们到底有什么行为呢?以下工具被分为四个安全等级:

第一类:较安全工具:②、⑧

第二类:不会对电脑造成损失,但不完全安全:⑤、⑦

第三类:不安全工具:①、⑥

第四类:危险工具:③、④

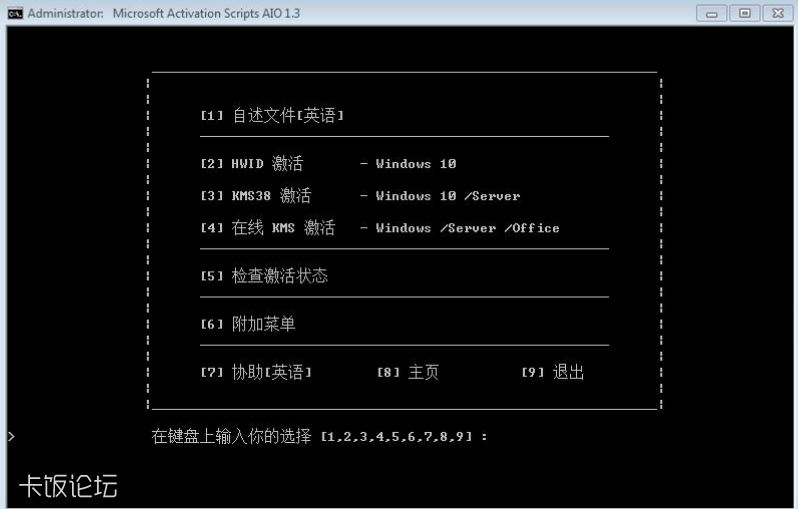

①号工具:

运行截图:

首先,命中了yara规则

使用["U2hlbGxFeGVjdXRl"]篡改了其特征码

在运行后,自动连接了两个IP

- 198.54.117.200

- 198.54.117.199

处于消费者使用工具的层面来看,无法保证其完全安全。

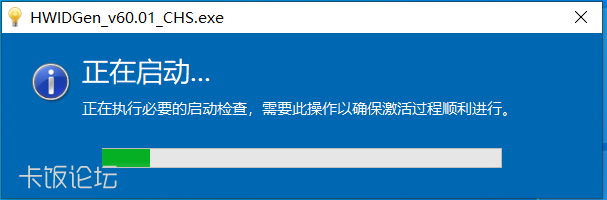

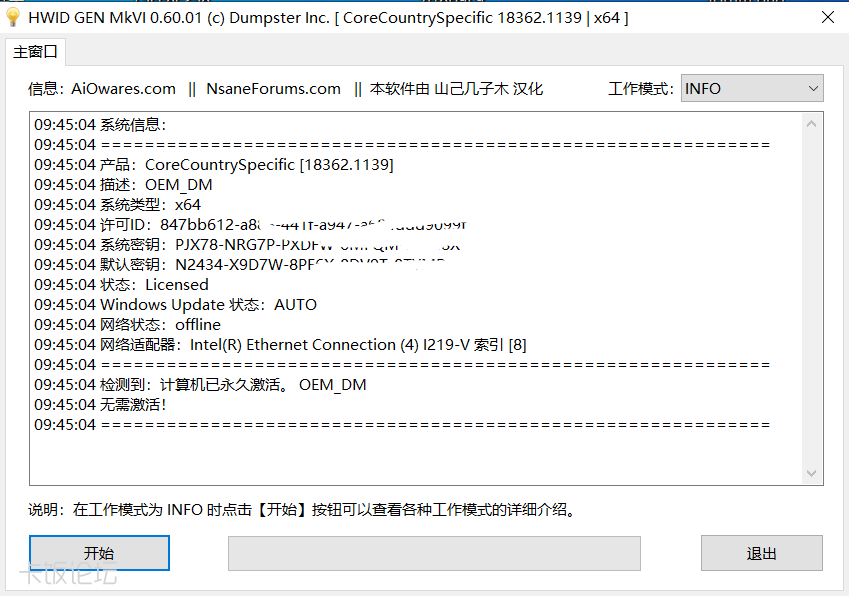

②号工具:

运行截图:

通过反逆向工程检查已知设备来确定是否存在调试器或者取证工具,并在系统盘解压了自身的5个文件,产生两个隐藏进程

激活过程:

- 1、首要右键点击桌面【此电脑】,挑选【特点】,检查体系版别,以专业版为例阐明,然后右键开端图标,挑选【windows powershell(管理员)】,或许指令提示符管理员;

- 2、翻开指令窗口,仿制这个指令slmgr /ipk W269N-WFGWX-YVC9B-4J6C9-T83GX,(假如要400年激活,仿制企业G版密钥)在指令窗口鼠标右键会主动张贴,按回车键履行,装置密钥,即便你是零售版,也能够装置这个密钥变成VL版;

- 3、接着仿制指令slmgr /skms zh.us.to,在窗口中右键主动张贴,按回车履行,设置kms效劳器,kms效劳器还能够是kms.03k.org或kms.chinancce.com

- 4、最终仿制指令slmgr /ato,在窗口总右键主动张贴,按回车履行激活操作,提示成功地激活了产品;

- 5、要检查激活状态,就履行指令slmgr /xpr,回车,kms激活都是180天,到期持续履行上面操作续期,假如履行的是400年企业G版激活,就相当于永久激活了。

处于消费者使用工具的层面以及其主要行为/进程来看,判定为安全。

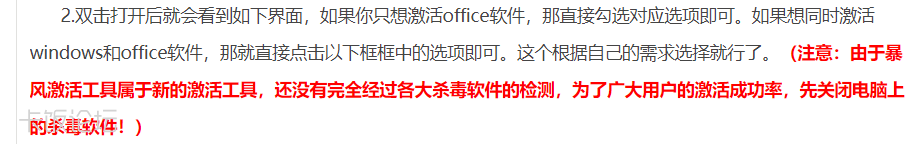

③号工具:

双击后释放了多个衍生物,包括wuhost.exe、_J833.exe、KMDF_LOOK.sys,System.dll和baofeng15.0.exe。检测了自己是否位于沙箱或虚拟机种运行

运行截图:

在某下载站,贴出这样一句话,明目张胆的要求关闭杀软运行

恢复远程进程中一个挂起的线程,说明了样本有远程注入的行为,并且禁用了代{过}{滤}理,可能为了流量劫持等负面操作,并且分配了可读取/写入数据的硬盘,枚举了多个正在运行的线程并释放了二进制文件。

- 百度官网104.193.88.77

- du.testjj.com(152.32.215.234)

- wappass.baidu.com白名单

- 182.61.200.178服务器

处于消费者使用工具的层面以及主要进程/进程注入来看,可确认其危险性。

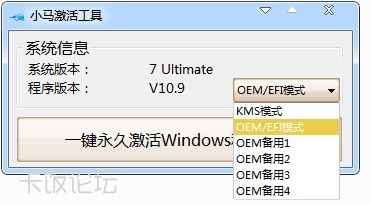

④号工具:

运行截图:

- 1、小马激活大多数利用KMS激活方式,卡巴zhi斯基实验室给部分KMS激活软件定义为黑客工具(即此类软件可能绑定恶意病毒程序或垃圾软件),因此,运行小马等激活软件时,安全程序可能会报告病毒;

- 2、但是关闭安全软件后重新运行激活软件可能会成功激活软件或系统,再次打开安全软件时大多数情况下也不会报告病毒,但此时系统可能面临着安全隐患,比如,某些激活软件内捆绑挖矿程序,在系统运行后,电脑也就成了矿机;

- 3、如果这是您的常用主机操作系统,强烈不建议您利用未知开发者的激活软件激活系统或软件,某宝等平台的激活密钥几块到几十块就能搞定,记住,天下没有免费的午餐

- 在主板BIOS中有Slic2.1软件识别表的基础上,才可以通过导入与SLIC2.1对应的品牌OEM产品证书,达到完美激活win7,Vista以及各个系统

- c83e6b96ee3aa1a5__j833.exe

- dfcec8526b65fae5_system@baidu[2].txt

- dc4da2ccadb11099_system.dll

- 551c4564d5ff5375_dvlayout.exe

- 98f78b78e7816da1_time.txt

- 17f746d82695fa9b_wccenter.exe

- c01dc77f5d76acbc_system@baidu[1].txt

- parameters :/c ping -n 3 127.1 >nul & del /q C:\Users\vbccsb\AppData\Local\Temp\_J833.exe

- filepath :C:\Users\vbccsb\AppData\Local\Microsoft\Event Viewer\wrme.exe

- filepath_r :C:\Users\vbccsb\AppData\Local\Microsoft\Event Viewer\wrme.exe

- parameters :/c del /q C:\Users\vbccsb\AppData\Local\Microsoft\WindowsApps\DvLayout.exe

- filepath :C:\Users\vbccsb\AppData\Local\Microsoft\Event Viewer\wuhost.exe

- filepath_r :C:\Users\vbccsb\AppData\Local\Microsoft\Event Viewer\wuhost.exe

- parameters :

- filepath :C:\Users\vbccsb\AppData\Local\Microsoft\Event Viewer\wdlogin.exe

- filepath_r :C:\Users\vbccsb\AppData\Local\Microsoft\Event Viewer\wdlogin.exe

小马的坏心思屡见不鲜

- 小马KMS激活导致系统闪屏。闪屏仅进入桌面后出现,表现为不停刷新,无法用常规方法运行应用。需要通过任务管理器运行。具体:现在有些人通过一些KMS工具对Win10,包括小马KMS。

⑤号工具:

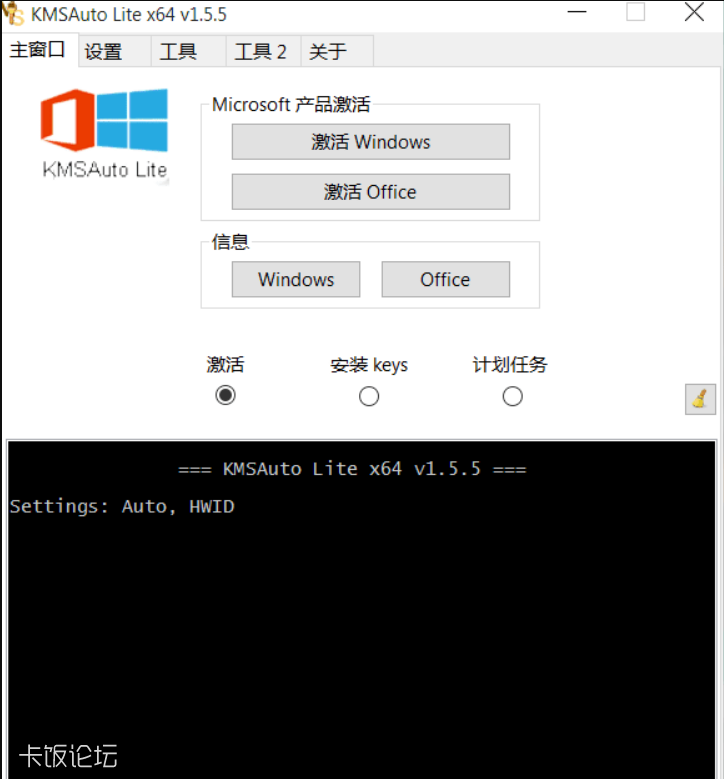

运行截图:

自称可激活的版本:

- Office 2010 / 2013 / 2016 所有版本

- Windows 10 家庭版、教育版、专业版、企业版、企业版 2015 LTSB 所有版本

- Windows 8 、Windows 8.1 核心版、专业版、企业版、数据中心版、所有版本

- Windows 7 Professional/N/Enterprise/N 专业版、企业版、所有版本

- Windows Vista Business/N/Enterprise/N 商业版、企业版、所有版本

- Windows Server Technical Preview Build 9841/9860/9926 所有版本

- Windows Server 2008/2008R2 Standard/Datacenter/Enterprise 标准版/数据中心版/企业版

- Windows Server 2012/2012R2 Standard/Datacenter/Enterprise 标准版/数据中心版/企业版

- WMIC.exe tried to sleep 3900 seconds, actually delayed analysis time by 60 seconds

- "wmic.exe" path OfficeSoftwareProtectionProduct where (Name LIKE 'Office%%' And PartialProductKey is Not NULL) get Name, Description, ID, PartialProductKey, LicenseStatus, KeyManagementServiceMachine, KeyManagementServicePort, VLRenewalInterval, VLActivationIn

- "C:\Windows\System32\cmd.exe" /c copy C:\Windows\system32\Tasks\KMSAuto "C:\Users\ADMINI~1\AppData\Local\Temp\KMSAuto.tmp" /Y

- "wmic.exe" path OfficeSoftwareProtectionProduct where (Name LIKE 'Office%%' And PartialProductKey is Not NULL) get Name, Description /FORMAT:List

- "wmic.exe" path Win32_NetworkAdapter get ServiceName /value /FORMAT:List

- "wmic.exe" path SoftwareLicensingProduct where (Name LIKE 'Office%%' And PartialProductKey is Not NULL) get Name, Description /FORMAT:List

- "wmic.exe" path SoftwareLicensingProduct where (Name LIKE 'Office%%' And PartialProductKey is Not NULL) get Name, Description, ID, PartialProductKey, LicenseStatus, KeyManagementServiceMachine, KeyManagementServicePort, VLRenewalInterval, VLActivationInterval,

其中包含的部分网页:- http://crl.usertrust.com/UTN-USERFirst-Object.crl05

- http://schemas.microsoft.com/SMI/2005/WindowsSettings

- http://forum.ru-board.com/topic.cgi?forum=2

- http://ocsp.usertrust.com0

- http://www.usertrust.com1

- www.download.windowsupdate.com 183.134.67.140

- 位于 中国/浙江省

处于消费者使用工具的层面以及其可以延缓行为分析/链接IP来看,无法保证其完全安全,但不会对电脑造成较大损失。

⑥号工具:

运行截图:

[color=rgb(51, 102, 153) !important]复制代码

一般杀软早就拉黑MD5了

- MD5

- 7cd8b711be93ff8858b7dc753c4065ca

- SHA1

- 358ead5466fd6f67545cd77d87d541235449558f

- SHA256

- 4159ba56c793d9a4ea76a1f364534e9af97ba28e750104697c10d6d97f6c2cfa

- SHA512

- 99a03912de71e832de24f16f225c38325ad4d5358f31286fe9e27e8face8590aac2ac29abe3d49833154e02ef4612e6dcf6444d7e397baeae3d43d9e6ff6b897

- SSDeep

- 98304:R8sjkqfcfKquIxKbcC+Ad44X8AFp5IbW7zLulUqp/6X0A2UU:3jgfXuIQb7+5A8AFp6bMKUy/zUU

行为多的像个勒索

不过有一点值得关注,那就是这个样本操作了本地防火墙的策略和设置

对子文件加里的10个文件进行修改(篡改更贴切)- 1

- netsh advfirewall firewall add rule name="heu-kms-SppExtComObjHook" dir=in action=allow profile=any program="C:\Windows\system32\SppExtComObjHook.dll"

- 2

- C:\Windows\system32\cmd.exe /c set "Path=%SystemRoot%;%SystemRoot%\system32;%SystemRoot%\System32\Wbem;%SYSTEMROOT%\System32\WindowsPowerShell\v1.0\;" & netsh advfirewall firewall add rule name="HEU_KMS_Activator" dir=in action=allow profile=any program="c:\U

- 3

- netsh advfirewall firewall delete rule name="HEU_KMS_Renewal"

- 4

- C:\Windows\system32\cmd.exe /c set "Path=%SystemRoot%;%SystemRoot%\system32;%SystemRoot%\System32\Wbem;%SYSTEMROOT%\System32\WindowsPowerShell\v1.0\;" & netsh advfirewall firewall add rule name="heu-kms-SppExtComObjHook" dir=in action=allow profile=any progra

- 5

- netsh advfirewall firewall add rule name="HEU_KMS_Activator" dir=in action=allow profile=any program="c:\Users\Administrator\AppData\Local\Temp\heu_kms_activator_v19.5.1.exe"

- 6

[color=rgb(51, 102, 153) !important]复制代码

释放的文件:

- 1e1b06b1bda8d902_aut91ce.tmp

- 5ce462e5f34065fc_cleanospp.exe

- d352bbe8c271cc90_ver.ico

- 1d1a1ae540ba132f_msvcr100.dll

- babba1b9fb634d80_digitallicence.7z

- 3fdefe2ad092a9a7_cleanospp.exe

- 66fae80dc13273d3_sppextcomobjhook.dll

- b7dea91768212bc9_heu_configuration.ini

- 5e74ac75bf1609aa_left.jpg

- 84de47c26a7379ef_heu_kms_renewal.xml

- 9c047b20f9baa9fd_head.jpg

- 9f8a7b4ca21ff277_kms-server.exe

- f239c27b50cef792_sppextcomobjhook.dll

- dea555536f4ae87a_kms_x64.exe

- d6c0234c05d4a8cd_aut92ab.tmp

- a6b7bcc8e941a7aa_secopatcher.dll

- 9672b50641ba9f9f_zanzhu.ico

- 2f93d2e0440b7154_scripttemp.ini

- 59d0339d7bd251bc_restore.bmp

- f046f91eac3dbe86_ewm_zfb.jpg

- 008cf05944053116_ospp.vbs

- 6bc8e3991da8c652_ospp.vbs

- c136b1467d669a72_7z.exe

- b41530f2a85ce734_shuoming.jpg

- 1041b38106701f2e_amt.ico

- d49adf2dabbbf6aa_slerror.xml

- 6c4c7816d99652a6_svctrigger.xml

- ce54bd0ca93b73bb_kmsmini.7z

- eff981009c7da557_setupcomplete.data

- d97a73d83088b4de_office.jpg

- 9a4b1b68bed977e4_kmsset.log

- ce6400ad2b4e5427_scriptdir.ini

- 25e1ee2d65c00543_digital.7z

- 7aa09c46eb983c49_windows.jpg

- b3378a3178f3e520_slerror.xml

- 4159ba56c793d9a4_heu_kms_activator.exe

- 1f81e6d61080adbb_ewm_wx.jpg

- 427ff43693cb3ca2_setacl.exe

- d5e779d151772504_setacl.exe

- 60c06e0fa4449314_msvcr100.dll

- 31cfc14e37df7dec_secopatcher.dll

- e91a4f80813094ef_aut8509.tmp

- 0b815ba61b8c7dfa_getproductkey.data

- 78aaf80445a9323f_kms.exe

- e3b0c44298fc1c14_svctrigger.log

- 034f12590c9fc940_kms-client.exe

创建了30余个除主进程外的隐藏进程,但是其没有与网络相关的操作,可以排除是远控[:01:]

处于消费者使用工具的层面以及未请示用户的情况下擅自修改防火墙配置来看,无法保证其完全安全。

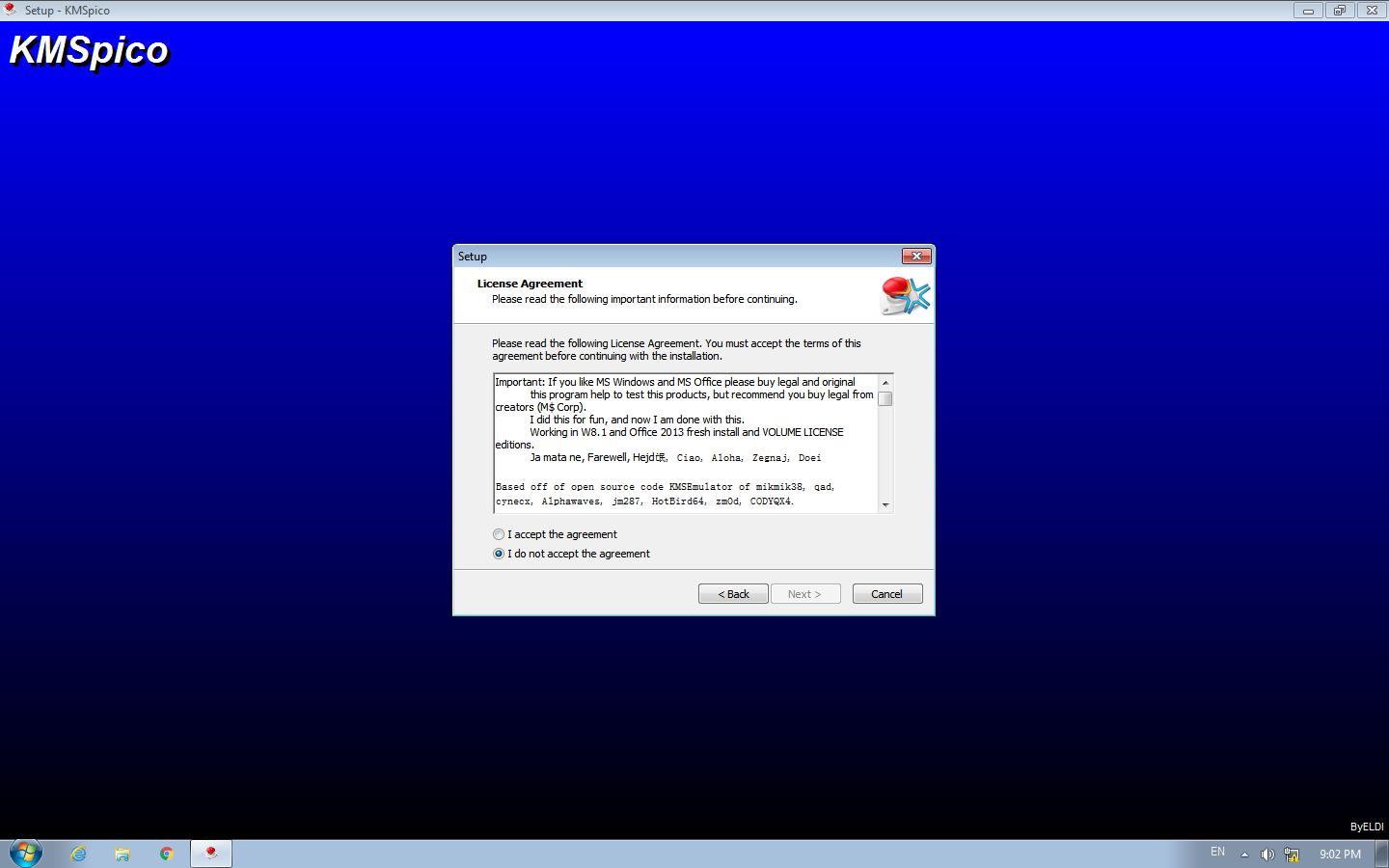

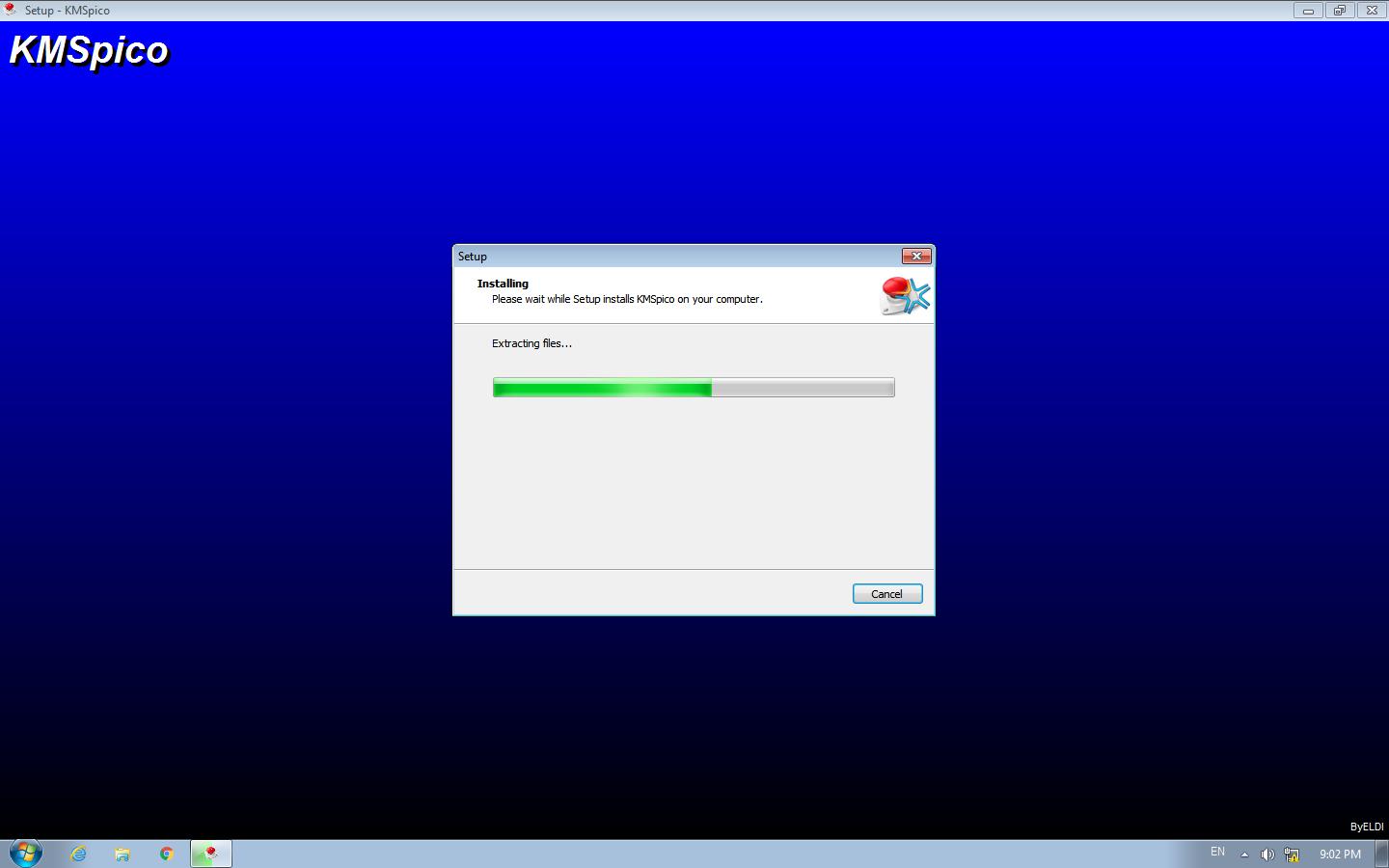

⑦号工具:

可发现与KMSAuto Lite Portable相似

其释放的文件

为获得微软激活码数据库的配置文件

- _setup.tmp

- idp.dll

- _shfoldr.dll

- is-UJL6E.tmp

- is-4CVLV.tmp

- KMSpico-setup.tmp

- is-JDHF8.tmp

- _setup64.tmp

- _setup64.tmp

- setup log 2020-10-17 #001.txt

同样通过开机自启动实施激活

- "schtasks.exe" /Create /F /SC WEEKLY /D WED,SUN /ST 12:00 /RL HIGHEST /TN "Optimize Thumbnail Cache" /TR ""C:\Program Files (x86)\Common Files\installshield\engine\8\intel 32\isupdate.exe"

- cmdline

- "schtasks.exe" /Create /F /SC ONLOGON /RL HIGHEST /TN "KMSpico Automatic Update Scheduler" /TR ""C:\Program Files\KMSpico\KMSUPD.exe"

- %HOMEPATH%\AppData\Local\Temp\is-43O7F.tmp\idp.dll

- %HOMEPATH%\AppData\Local\Temp\is-FO10K.tmp\idp.dll

- %HOMEPATH%\AppData\Local\Temp\is-SN6OJ.tmp\_isetup\_shfoldr.dll

- %HOMEPATH%\AppData\Local\Temp\is-43O7F.tmp\idp.dll

- %HOMEPATH%\AppData\Local\Temp\is-FO10K.tmp\idp.dll

处于消费者使用工具的层面以及其开机自启动的配置文件和主进程来看,无法保证其完全安全,但不会对电脑造成较大损失。

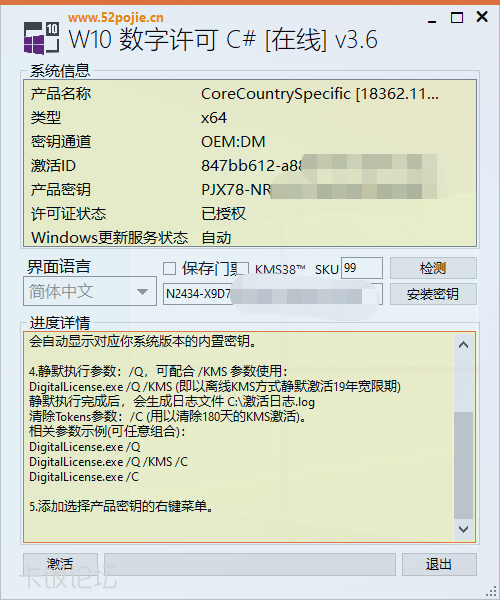

⑧号工具:

- +++++++++++++++++++++++++++++++++++++++++++++

- Product: Professional [17134.1]

- 11:58:21 AM Currently preparing...

- 11:58:21 AM Installing key:VK7JG-NPHTM-C97JM-9MPGT-3V66T

- 成功地安装了产品密钥 VK7JG-NPHTM-C97JM-9MPGT-3V66T。

- 11:58:26 AM SKU: 48

- 11:58:26 AM Adding registry key...

- 11:58:26 AM Executing GatherOsState.exe...

- 11:58:40 AM Deleting registry key...

- 11:58:41 AM Applying GenuineTicket.xml...

- Done.

- Converted license Microsoft.Windows.48.X19-98841_8wekyb3d8bbwe and stored at C:\ProgramData\Microsoft\Windows\ClipSvc\Install\Migration\47f1754e-8d08-43cb-8aab-bd0206fec676.xml.

- Done.

- +++++++++++++++++++++++++++++++++++++++++++++

- 11:58:41 AM Activating system...

- 正在激活 Windows(R), Professional edition (4de7cb65-cdf1-4de9-8ae8-e3cce27b9f2c) ...

- 成功地激活了产品。

- 11:58:45 AM Deleting temporary files...

在行为方面

[/table][table=50%]

2020-07-09 20:09:02.859375NtQuerySystemInformation

2020-07-09 20:09:03.390375NtQuerySystemInformation

2020-07-09 20:09:03.922375NtQuerySystemInformation

2020-07-09 20:09:13.093375NtQuerySystemInformation

2020-07-09 20:09:13.640375NtQuerySystemInformation

2020-07-09 20:09:14.172375NtQuerySystemInformation

该软件检测了联网环境及自身更新并获得有关数字密钥- 此文件干扰了任务管理器对进程的分析

- temp_file_name.exe tried to sleep 922337203745 seconds, actually delayed analysis time by 922337203745 seconds

- C:\Windows\Microsoft.NET\Framework\v1.1.4322\mscorwks.dll

- C:\Windows\Microsoft.NET\Framework\v2.0.50727\clr.dll

- C:\Windows\Microsoft.NET\Framework\v1.0.3705\mscorwks.dll

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\mscorrc.dll

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\mscorlib.dll

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\clr.dll

- C:\Windows\Microsoft.NET\Framework\v1.1.4322\clr.dll

- C:\Windows\Microsoft.NET\Framework\v1.0.3705\clr.dll

- C:\Windows\Microsoft.NET\Framework\v2.0.50727\mscorwks.dll

处于消费者使用工具的层面以及其主要行为/进程来看,判定为安全。

总结一下四种应用于工具中的激活手段:

一、数字许可证激活: - 数字许可证(HWID)让系统硬件的永久激活,这意味着一旦激活,即使系统重新安装,您也将自动获得数字许可证,但您必须连接到互联网一旦获得许可后重新安装。您可以在系统中建立所有受支持的版本,Digital许可证。要轻松为所有版本建立HWID,您可以使用Change W10 Edition Option。此激活不会在系统中安装任何文件。要成功进行即时激活,必须启用Windows Update服务和Internet。如果您仍在运行它,那么当您启用时,系统将在以后自动激活Windows更新服务和Internet。使用[过滤],隐私,反间谍工具,基于隐私的主机和防火墙规则可能会导致(由于某些MS服务器阻塞)成功激活时出现问题。 您可能会在激活过程中看到有关“已阻止密钥”或其他错误的错误。请注意,这些错误背后的原因是上述原因或损坏的系统文件或很少MS服务器问题。出现“阻止密钥”错误,因为系统无法联系MS服务器进行激活,此脚本激活过程实际上不使用任何阻止密钥。在相同的硬件中,激活后,如果用户从a重新安装相同的Windows版本“零售(消费者)” ISO系统将在首次在线联系时自动激活,但在“VL(商业)” ISO的情况下,用户必须插入该Windows版零售/ OEM密钥才能激活系统用户不希望使用此脚本再次激活。

二、Server KMS38激活: - KMS38激活意味着激活到2038年。它不是永久性的,在Windows重新安装后用户必须再次运行此激活。与数字许可证不同,KMS38在激活时不需要互联网或启用的Windows更新服务。系统中不会存储任何文件以保持激活。 如果您计划使用KMS38以及180天公里的办公室,在这种情况下,首先

- 应用KMS38,然后使用任何KMS38兼容的kms激活剂。KMS38激活将清除KMS IP和端口,在应用KMS38 后,使用任何办公室激活器。系统可能会重新启动以完成激活,因此在继续之前保存您的工作。(If windows is 180 days kms activated, in that case to fix KMS38 activtaion script automatically uses slmgr /rearm , hense a restart is needed.)

三、Online KMS激活: - 在线KMS激活方法100%清除防病毒检测。此激活器脚本基于@ abbodi1406的KMS_VL_ALL(独立的Activate-Local.cmd)脚本被修改为与Multi Kms服务器和服务器的续订任务一起使用。(有关详细信息,请参阅creadits)此激活器会跳过任何永久激活的产品和KMS38激活的激活。 KMS激活Windows和Office 180天(核心/ ProWMC版本为30至45天)此激活器在Win 8.1及更高版本中提供即时全局激活,这意味着以后安装/更改办公产品(办公室2010除外) ),Windows版改变,更改日期,硬件更改等,系统将自动激活,如果在线。您不需要再次运行激活器。此激活器包括最稳定的kms服务器(6+)列表。服务器选择过程是完全自动的。您无需担心服务器的可用性。如果您只想激活180天,并且不希望系统中有任何激活器残留物,则首先激活,然后使用完全卸载选项。(要从系统中删除使用过的服务器名称)(但我建议你不要使用完全卸载选项,因为服务器名称只在注册表中注册,没有为它创建文件,这个注册的服务器名称可以是更改办公室许可证,更改Windows版本或系统硬件或任何其他激活失败原因时有用的自动重新激活)对于终身激活使用创建续订任务选项(每六个月至少需要一次互联网)此续订任务主要用途要更新在线KMS服务器,而不是重新激活,系统会

- 在与注册服务器联机时自动续订激活。此续订任务创建每周计划任务(仅在连接互联网时运行)以续订KMS服务器并在

- C:\Windows \Online_KMS_Activation_Script

- 中创建所需文件如果您的系统日期不正确(超过6个月)并且您处于脱机状态,那么案件系统将停用,但如果您只是更正系统日期,将自动激活。当您可以轻松拥有离线KMS激活器时,为什么还要选择在线KMS激活方法?在线kms的主要好处是它可以100%清除任何av的检测,因为所有离线kms激活器都有av检测。因此,如果您或您所在圈子中的某个人在管理对KMS的排除方面存在困难,并希望摆脱误报或喜欢拥有100%清洁系统,那么您应该选择此项。

四、提取$ OEM $文件夹(预激活的Windows安装): - 在网上预激活KMS(单独或与数字许可证或KMS38)的情况下,它会创建两个计划任务,并在

- C上两个.cmd文件的:\ WINDOWS \ Online_KMS_Activation_Script

- 第一后Internet联系人,一个计划任务将运行.cmd文件,并且在成功注册KMS服务器之后,一个任务和一个.cmd文件都将自动删除,并且只会留下一个任务和一个.cmd文件,每周运行一次。如果是在线KMS +数字许可证,在线公司将完全跳过Windows激活,但会为其他产品注册KMS,所有后来安装的Volume(VL)产品(办公室)将在线时自动激活。对于在线KMS + KMS38,在线kms不会跳过Windows激活但跳过KMS38激活,并将为其他产品注册KMS,所有后来安装的Volume(VL)产品(办公室)将在线时自动激活。要进行Preactivated Windows安装,请执行以下操作。提取$ OEM $文件夹。现在将此$ OEM $文件夹复制到Windows安装介质(iso / usb)中的“sources”文件夹。

- iso / usb:\ sources \ $ OEM $

- 现在使用此iso / usb安装Windows,它将在第一次Internet联系时自动激活。

测试不易,希望留下评分和你的意见

|

[复制链接]

[复制链接]