本帖最后由 驭龙 于 2024-8-15 22:00 编辑

没错,又是我,今天我为大家带来的是MD巅峰级技术,当然这不是Intel TDT – Accelerated Memory Scanning (AMS)加速内存扫描技术,AMS只不过是TDT最基本的功能,是为反病毒产品提供GPU加速的功能,今天说的是MD 总纲的TDT技术,因为Intel TDT是分为多个功能的,目前以12代I5-12500为例,TDT是涵盖六大技术的,但是没有vPRO平台认证徽标的设备,TDT只能提供最基本的Intel TDT – Accelerated Memory Scanning (AMS)和Intel TDT - Cryptojacking detector(CD加密劫持检测,也就是挖矿类威胁)

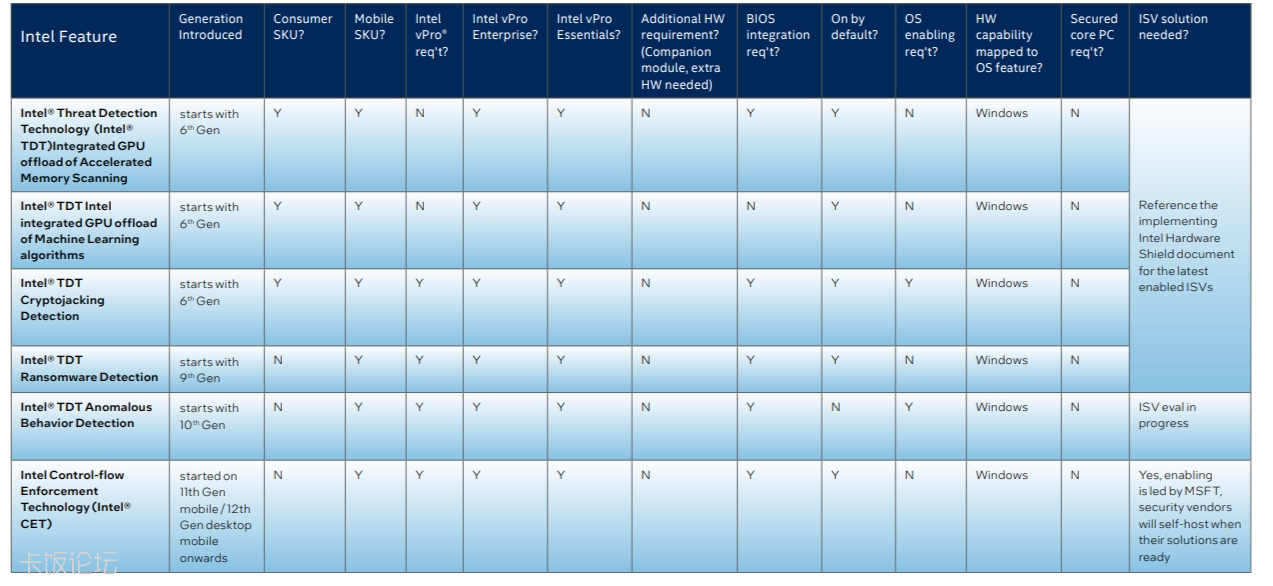

下图是Intel官方早期提供的TDT功能启用分布图和设备要求,其中CD本是需要vPRO认证才可开启的,但是,MD为我们强制开启,所以不需要vPRO设备,也可以开启TDT的AMS和CD技术。

想了解更多TDT技术和vPRO平台的内容,可看我另一个帖子:关于安全软件启用TDT的意义与vpro平台的交流讨论专帖

微软官方对AMS和CD的介绍:

Intel 威胁检测技术 (TDT) - 加速内存扫描 (AMS) : 引入了额外的内存扫描功能,用于检测中央处理单元 (CPU) 上成本高昂的无文件攻击,然后将其卸载到集成的图形处理器单元 (集成的 GPU) 。 两个好处是:

降低 CPU 消耗

减少片上系统 (SoC) 功耗,从而延长笔记本电脑和平板电脑的电池使用时间

Intel 威胁检测技术 (TDT) - 加密劫持: 利用 Intel 的中央处理单元 (CPU) 性能监视单元 (PMU) ,并卸载到集成的图形处理器单元 (集成 GPU) ,以检测恶意软件代码执行 (指纹) 在运行时重复的数学操作。 信号由机器学习层处理,开销最小。

微软明确指出这两个TDT技术是MD默认启用的功能:

如何启用 Intel TDT AMS 或 Cryptojacking 集成?

默认情况下,Microsoft Defender防病毒正在运行时启用。

到这里,大家不要以为帖子即将结束,恰恰相反,上面的内容仅仅是前戏,重头戏才刚刚开始,上面的TDT功能,属于基本功能,而TDT的核心技术是基于硬件的机器学习ML和Ransomware Detector勒索软件检测RD以及名为anomalous behavior detection (ABD)异常行为检测的技术,这几个才是MD最新的天花板技术。

早在2021年4月26日,微软安全博客就曾经发文介绍过Microsoft Defender for Endpoint也就是MDE企业版,是提供TDT技术的,其中需要的条件如下:

This technology doesn’t require any additional investments, IT configuration, or installation of agents. The Microsoft Defender for Endpoint and Intel TDT integrated solution works natively with Intel® Core™ processors and the Intel vPro® platform, 6th Generation or later.

在Intel发表12代酷睿处理器时,对vPRO平台和TDT技术的第三方支持中介绍,MDE是开启TDT全部功能产品,其中对MDE的描述:

Microsoft Defender for Endpoint will soon leverage Intel TDT to help detect ransomware, cryptojacking and to perform accelerated memory scanning on hundreds of millions of endpoints. In addition, Microsoft Defender engineers and researchers collaborated with Intel on the Intel TDT Anomalous Behavior Detection proof-of-concept and industry paper mentioned above.

如上所述,我们可以知道MDE是把TDT技术发挥到天花板级了,因为Intel TDT的已知功能都被MDE启用了,其中包括最新的TDT ABD,所以我说TDT体系是MDE的天花板级技术,不过分吧?

看到这里,有朋友会说,TDT再怎么强大,也是MDE的事情,跟我们MD有什么关系?楼主是不是说了一堆废话?

有这种想法的朋友,你先别急,听我慢慢的接着忽悠,不对,接着介绍MD与TDT的后续内容,也是本帖子的重头戏。

在微软安全博客发布关于TDT技术应用于MDE的一年多以后,也就是2022年8月18日,微软安全博客又发布一篇名为:基于硬件的威胁防御应对日新月异的加密劫持的文章。

该文章中明确指出,MDAV已经集成了TDT功能,来抵御和应对日新月异越来越复杂的环境:

To provide advanced protection against these increasingly complex and evasive threats, Microsoft Defender Antivirus uses various sensors and detection technologies, including its integration with Intel® Threat Detection Technology (TDT), which applies machine learning to low-level CPU telemetry to detect threats even when the malware is obfuscated and can evade security tools.

Using this silicon-based threat detection, Defender analyzes signals from the CPU performance monitoring unit (PMU) to detect malware code execution “fingerprint” at run time and gain unique insights into malware at their final execution point, the CPU. The combined actions of monitoring at the hardware level, analyzing patterns of CPU usage, and using threat intelligence and machine learning at the software level enable the technology to defend against cryptojacking effectively.

按照该文章的介绍,MDAV是启用了TDT大部分技术的,也就是说TDT并不是MDE独享的功能,微软也是有把TDT技术下放给MDAV的。

但是,按照MD的技术文档中关于硬件加速和MDAV的介绍,MDAV是有三个TDT技术的,前面已经介绍了AMS和CD这两个功能,而第三个功能就是Ransomware Detector勒索软件检测RD,但文章中没有对RD的介绍,只有AMS和CD的介绍,只是说八代以后的酷睿处理器支持,其他并没有过多介绍。

在2022年8月18日的文章中,微软提到过MDAV的TDT有对vPro的要求:

Advanced threat detection technology helps stop cryptojacking activities

To detect evasive cryptojackers, Microsoft Defender Antivirus and Intel TDT work together to monitor and correlate hardware and software threat data. Intel TDT leverages signals from the CPU, analyzing these signals to detect patterns modeled after cryptojacking activity using machine learning. Microsoft Defender Antivirus then uses these signals and applies its threat intelligence and machine learning techniques to identify and block the action at the software level.

Intel TDT has added several performance improvements and optimizations, such as offloading the machine learning inference to Intel’s integrated graphics processing unit (GPU) to enable continuous monitoring. This capability is available on Intel Core™ processors and Intel vPro® branded platforms from the 6th generation onwards. By design, Microsoft Defender Antivirus leverages these offloading capabilities where applicable.

In addition to industry partnerships, Microsoft’s consistent monitoring of the threat landscape powers the threat intelligence that feeds into products like Microsoft Defender Antivirus and Microsoft Defender for Endpoint, where knowledge is translated to customer protection in real-time.

但是,既然技术支持文档中提到MDAV支持TDT的功能有AMS和CD又提到RD了,那么MD会不会悄悄地为我们提供TDT的RD功能呢?

如果你的电脑处理器是8代以后的酷睿处理器,那么可以进行如下操作,来确认你的设备是否启用TDT的技术,以及启用了TDT的什么模式。

首先以管理员身份运行PowerShell,输入:

获得以下信息:

- TDTCapable : Supported

- TDTMode : rsw

- TDTSiloType : E

- TDTStatus : Enabled

- TDTTelemetry : Disabled

如果你获得的信息如上,那恭喜你,你的MDAV已经火力全开的支持TDT技术,其中也包括Ransomware,也就是TDT模式:RSW。

但是,你如果获得的信息是N/A,那就意味着你的MDAV没有启用TDT,换句话说,你的硬件不提供TDT的全部技术。

上面的信息并无参考价值,因为我的电脑是有vPro徽标认证的,所以自然可以开启TDT的全部技术,但TDT遥测,我还没有找到强制开启方法,因为它默认禁用。

二更 开启TDT篇

如果你获得的信息是禁用状态,或者你的处理器是八代以后的型号,但是TDT处于非启用状态,可以试着使用PowerShell命令和CMD命令,强制启用TDT功能,方法如下:

首先以管理员身份运行PowerShell,然后输入命令:

- Set-MpPreference -DisableTDTFeature $False -IntelTDTEnabled $True

然后通过:

来确认IntelTDTEnabled项的设置是否为:True

通常情况下IntelTDTEnabled 是否启用是MD特征库控制的,通过以上命令,可以始终启用Intel TDT,前提是你的处理器符合TDT启用要求。

想要进一步了解TDT在本地运行的状态,我们需要的是CMD命令,首先以管理员身份运行CMD命令提示符,输入:

- "C:\ProgramData\microsoft\windows defender\platform\4.18.24070.5-0\mpcmdrun.exe" -TDT

其中4.18.24070.5-0需要替换为你当前运行的MD版本,可通过文件位置确认版本号。

这条命令会获取本地TDT的完整状态,以及软硬件信息,以我的电脑为例,获得的信息如下:

MpCmdRun: Command Line: "C:\ProgramData\microsoft\windows defender\platform\4.18.24080.4-0\mpcmdrun.exe" -TDT

Start Time: 周四 8月 15 2024 15:59:51

MpEnsureProcessMitigationPolicy(0x5): hr = 0x1

Querying MpGetTDTFeatureStatusEx(MP_TDT_STATUS_V5)...

{"CPUCapabilities":"0x00000017","IsTdtCapable":"Supported","Mode":"rsw","PlatformInfo":"{\"cpu_vendor\":\"GenuineIntel\",\"cpu_brand\":\"Intel(R) Core(TM) i5-14500\",\"cpu_family\":\"6\",\"cpu_model\":\"191\",\"cpu_stepping\":\"2\",\"perfmon_version\":\"5\",\"pt\":true,\"intel_gpu\":true,\"gpu_driver_description\":\"Intel(R) UHD Graphics 770\",\"gpu_driver_version\":\"31.0.101.5186\",\"perfmon_freeze\":true,\"os_info\":\"26100 (Windows 10 Pro)\",\"tdt_version\":\"4.7.4.339\"}","TdtLastStatus":"0","TdtSiloType":"E","TdtStatus":"Enabled","TelemetryEnabled":"Disabled"}MpCmdRun: End Time: 周四 8月 15 2024 15:59:51

可以看到我的设备运行了TDT V5版,处理器为i5-14500,核显为UHD770 以及核显驱动版本,还有系统信息,也包括TDT的启用状态,运行的MD使用TDT版本是4.7.4.339

MD的TDT引擎版本是会进行更新的,昨天的4.18.24070和24070引擎,提供的TDT版本是4.7.3.334,今天MD平台和引擎更新到24080版本以后,TDT的版本才更新到4.7.4.339版本,也就是说MD的每次平台和引擎更新,都会有更新TDT引擎的可能,这是让人十分兴奋的事情。

以上通过命令提示符获得的信息,会被保存在C:\Users\用户名\AppData\Local\Temp\MpCmdRun.log日志中

可以重新查看相关信息。

当然如果你不放心,或者不确定是否开启TDT,也可以在命令提示符输入:

- "C:\ProgramData\microsoft\windows defender\platform\4.18.24070.5-0\mpcmdrun.exe" -TDT -On

强制启用设备的TDT功能,当然前提是你的处理器是支持TDT技术的型号。

要确认TDT在系统上是否真的成功运行,可以通过事件查看器,系统日志,查询事件ID:7045

如果有如下事件,也就是MD生成常驻MD内核支持库驱动-KSL驱动,那么,恭喜你,你的设备已经获得MD TDT技术的保护。

日志名称: System

来源: Service Control Manager

日期: 2024/8/15 16:05:13

事件 ID: 7045

描述:

服务已安装在系统中。

服务名称: MpKsl7c31d72a

服务文件名: C:\ProgramData\Microsoft\Windows Defender\Definition Updates\{0FABC9ED-449D-403D-B3F5-48389D4A79B0}\MpKslDrv.sys

服务类型: 内核模式驱动程序

服务启动类型: 按需启动

服务帐户:

本帖标题就在说旧瓶装新酒,实际上指的就是MpKslDrv.sys驱动,该驱动在MSE和早期MD版本中是负责ARK功能,也就是检测和清除Anti-Rootkit功能的驱动,相关信息在我很久以前的帖子中有介绍。

由于我之前的电脑无法启用TDT技术,所以并不会在系统中生成新版本的MpKslDrv.sys驱动,也就不清楚它的更新,如今我启用了MD TDT技术,我才捕获到新版本的MpKslDrv.sys驱动,这才确认MD是通过新版本的MpKslDrv.sys驱动来与处理器硬件进行通讯和监控,完成软硬件之间的通信和功能。

KSL驱动当前的版本是:1.1.24070.64029

不过在我更新到24080引擎版本之前,它的版本是1.1.24050.64020

由于KSL驱动是MD引擎生成的,所以MD引擎的更新,就有可能更新MD TDT引擎的版本,只是TDT驱动不一定每一个月都被更新,这要看微软的规划了。

以下是截止日期为2024年8月的MD特征库中包含的TDT特征码:

- PUA:Win32/CMiner.SA!tdt

- Backdoor:Win32/TDTESS.A!dha

- Behavior:Win32/TDTCM

- Behavior:Win32/TDTCM.Demo

- Behavior:Win32/TDTRSW

- Behavior:Win32/TDTRSW.Demo

- Behavior:Win32/CoinMiner.CM!tdt

- Behavior:Win32/CoinMiner.CN!tdt

- Behavior:Win32/PShellCMiner.CM!tdt

- Behavior:Win32/GenRansom.A!tdt

- Behavior:Win32/GenRansom.D!tdt

- Behavior:Win32/GenRansom.E!tdt

- Behavior:Win32/CMiner.A!tdt

- Behavior:Win32/CMiner.B!tdt

- Behavior:Win32/CMiner.C!tdt

- Trojan:Win32/GenRansom.SA!tdt

- Trojan:Win32/CMiner.SA!tdt

- Backdoor:Win32/TDTESS

- Behavior:Win32/GenRansom.B!tdt

- Behavior:Win32/GenRansom.F!tdt

- Behavior:Win32/TDTCM.E5

- Behavior:Win32/TDTRSW.E5

- Behavior:Win32/GenRansom.G!tdt

- Backdoor:Win32/TDTESS.A

- Behavior:Win32/TDTRSW.A!tdt

- Behavior:Win32/GenRansom.H!tdt

- Behavior:Win32/GenRansom.I!tdt

- Behavior:Win32/GenRansom.J!tdt

- Behavior:Win32/GenRansom.K!tdt

- Behavior:Win32/GenRansom.L!tdt

- Behavior:Win32/GenRansom.M!tdt

- Behavior:Win32/GenRansom.N!tdt

- Behavior:Win32/GenRansom.O!tdt

- Behavior:Win32/GenRansom.P!tdt

- Behavior:Win32/CMiner.D!tdt

- Behavior:Win32/GenRansom.Q!tdt

- Trojan:HTML/Phish.TDT!MTB

由于TDT技术是威胁运行时通过处理器硬件识别行为代码,因此TDT属于行为分析的一部分,MD的TDT特征码也基本上属于行为特征,所以目前MD的TDT只能在运行威胁的情况下触发,这也是在静态扫描和文件实时监控中看不到TDT技术发威的原因。

刚刚在MD的日志中发现我的设备,TDT在本地是调用了TDT遥测的,不清楚为什么状态中显示禁用TDT遥测,可日志中TDT遥测是发挥作用的

BEGIN TDT(E) telemetry

Instance:3267669714106467366

NotifyEvent:{"status":{"code":14,"description":"BENE dynamic throttled process","state":"active","timestamp":"1723709106","tdt_version":"4.7.4.339","process_path":"C:\\WINDOWS\\SYSTEM32\\MPSIGSTUB.EXE","pid":8464,"bene":{"version":"1.0","filter":"true","directory_type":"system","authenticode_check":true},"eof":null}}

Timestamp:08-15-2024 08:05:06

END TDT(E) telemetry

BEGIN TDT(E) telemetry

Instance:9059427661869151453

NotifyEvent:{"status":{"code":4,"description":"set_configuration status notification","state":"inactive","timestamp":"1723709113","platform_info":{"cpu_vendor":"GenuineIntel","cpu_brand":"Intel(R) Core(TM) i5-14500","cpu_family":"6","cpu_model":"191","cpu_stepping":"2","perfmon_version":"5","pt":true,"intel_gpu":true,"gpu_driver_description":"Intel(R) UHD Graphics 770","gpu_driver_version":"31.0.101.5186","perfmon_freeze":true,"os_info":"26100 (Windows 10 Pro)","tdt_version":"4.7.4.339"},"return_code":0,"detector_name":"rsw","profile_name":"tdt_rsw_g304x","profile_date":"2024-04-16","eof":null}}

Timestamp:08-15-2024 08:05:13

END TDT(E) telemetry

BEGIN TDT(E) telemetry

Instance:9059427661869151453

Config Overrides:core_telemetry_publisher.driver_name = MpKsl7c31d72aTM, vail_random_forest_classifier.compute_device = dynamic, library_reporter.detection_recording = false

Timestamp:08-15-2024 08:05:13

END TDT(E) telemetry

MD的TDT还是相当完整的,各种TDT功能都下放给MDAV而不是MDE独享,这真的不错了,除了MD也就隔壁四字母的产品有为消费级用户提供TDT技术,所以我也要先继续MD一段时间了。

好了,本帖先到这里,后续有什么最新进展,我再进行更新吧 |

[复制链接]

[复制链接]