|

掀起你的盖头来:手工实战Rootkit木马

——此教程献给所有的卡饭论坛成员,祝大家在牛年健康平安,百事可乐,牛气冲天!

前言

样本地址:http://bbs.kafan.cn/thread-408416-1-2.html

对象:普通大众用户

目的:解决大家在日常清除恶意程序时遇到的典型困难之一:恶意程序运行Rootkit技术使用户无法打开一些比较主要的修复工具(非映像劫持技术,且此技术对Wsyscheck无效),也无法从普通的工具上看到系统运行的异常。一方面,希望此教程有肋于普通用户对Rootkit木马的了解,另一方面,也希望加强普通用户的动手能力和对修复工具的使用熟悉程度。所以在我们卡饭论坛的样本区里,选了一个比较合适的样本,做清除修复的典型实例,以供大家参考,那么,下面我们就开始吧!

样本原貌(关闭NDO 32运行样本,防止NOD 32对其查杀):

一、恶意行为

⒈屏蔽安全工具:表现为一旦此恶意程序运行,杀软无法正常安装,也无法正常运行,Wsyscheck、Icesword、RootKit Hook Analyzer等一系列的ring0级的修复工具无法运行,见图:

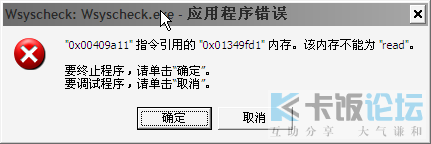

①运行Wsyscheck出错:

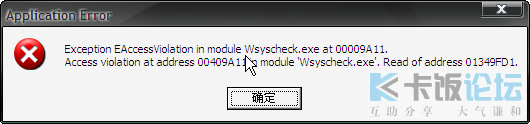

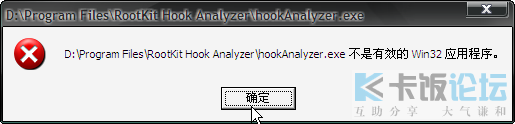

②运行RootKit Hook Analyzer也出错(冰刃和sreng假死无反应,不上图了)

⒉安全模式被破坏:通过注册表中安全模式相关键值的破坏,如果开机按F8想进安全模式,则会出现蓝屏。

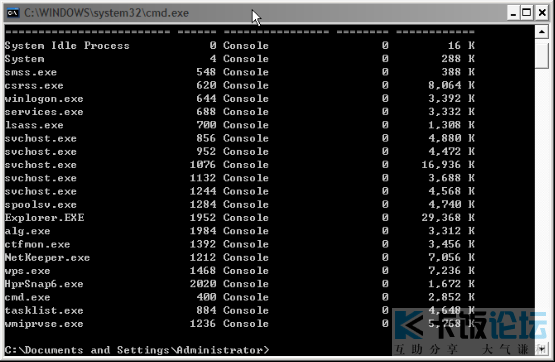

⒊普通工具查看不出任何异常:表现为系统自带管理器和CMD上无法看到病毒的隐藏进程,只见CPU占用忽高忽低,见图:

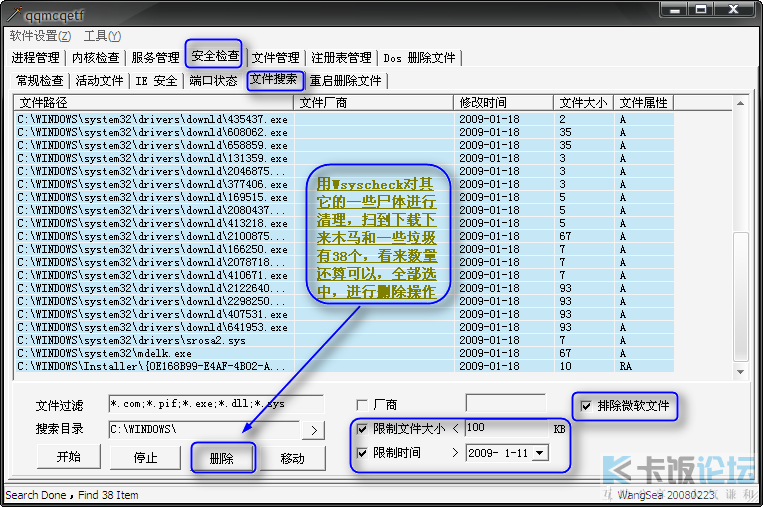

⒋下载木马:除了自身驱动级的保护以外,还会下载大量木马在系统中自动运行,这个后面用Wsyscheck修复时会看到。

二、修复工具

在修复工具上,主要使用三款目前使用也比较宽泛的软件,相信大家都是知道的,它们分别是:

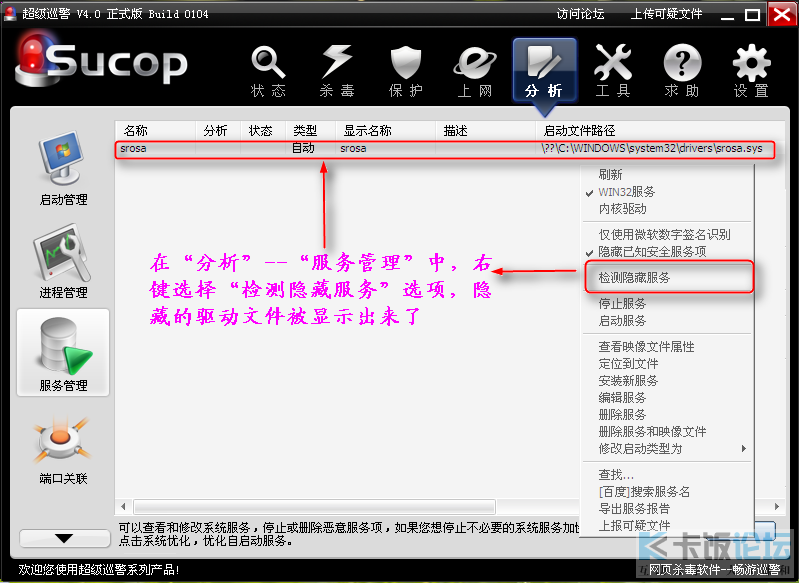

⒈超级巡警:主要用于Rootkit驱动检测,为什么用它?不选专门的一些anti-Rootkit工具?因为基本上ring 0级的anti-Rootkit专用工具全被屏蔽。

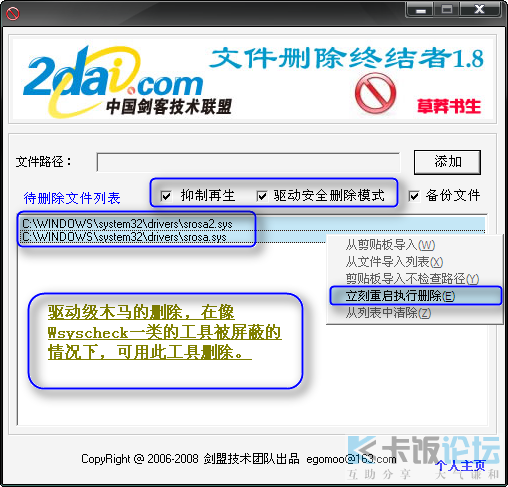

⒉XDelBoX:用于Rootkit驱动删除,可更安全的、更彻底并可抑制删除文件的再生,删除驱动级木马的不二选择。一来,如果是ring 0级的工具对其删除,那只有一个结果:蓝屏。二来,虽然Wsyscheck也有DOS删除功能,但此时已不能正常运行,于是Xdelbox便是最佳选择。

⒊Wsyscheck:这个我在我们论坛已经介绍过了,强大的删除能力(可抑制进程和文件的再生,也可对dll插入式木马进入全局卸载,更变态的是,可以锁定文件清0删除),全面的修复功能,是我修复工具的主力。

⒋Sreng:最后的注册表修复工作由它来完成。

三、清除实战

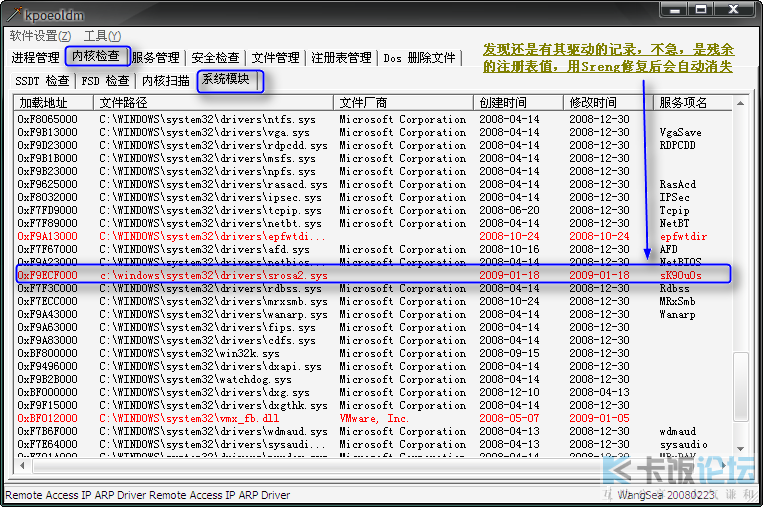

⒈用超级巡警检测隐藏的驱动文件和服务

显而易见,此木马为了躲避安全工具的猎杀,首先要取得系统控制权,屏蔽其ring 0级的安全工具,但是很不幸的是,超级巡警的anti-Rootkit功能可将其驱动检测出来,我们先用超级巡警查看一下是否有异常的隐藏驱动服务,见图:

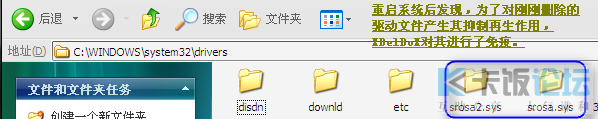

⒉用XDelBox进行驱动文件删除:

用超级巡警定位文件,然后拖到XDelBox里

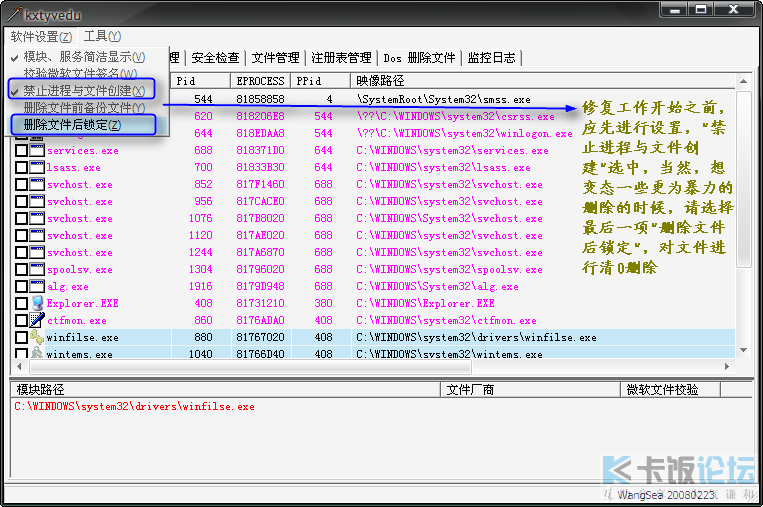

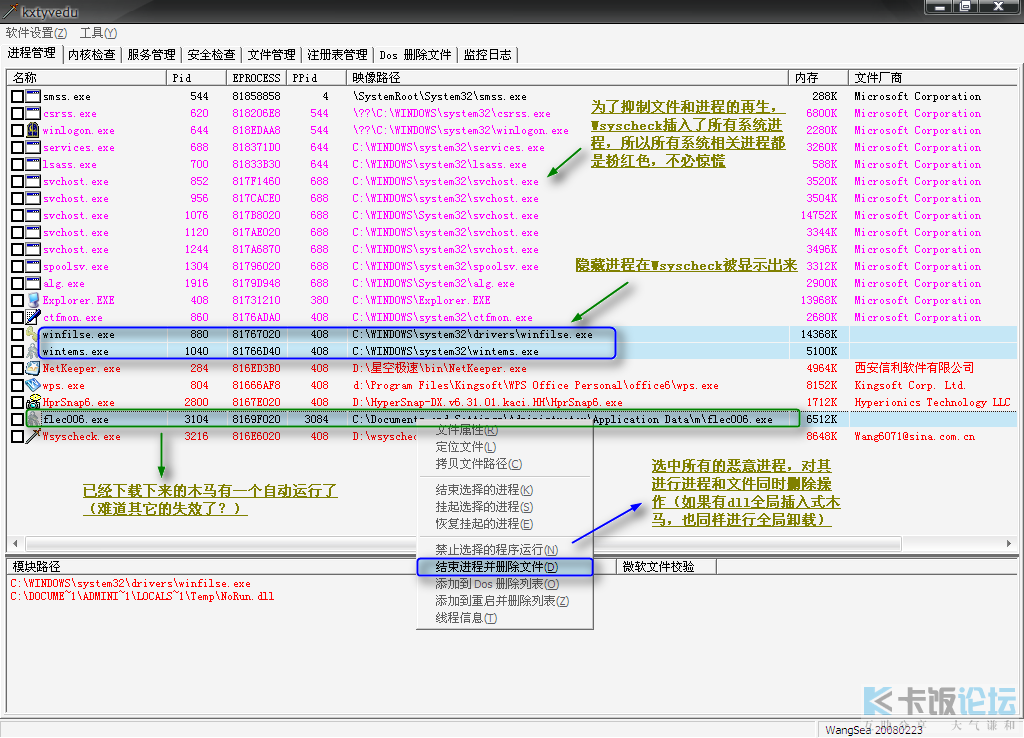

⒊用Wsyscheck全面修复

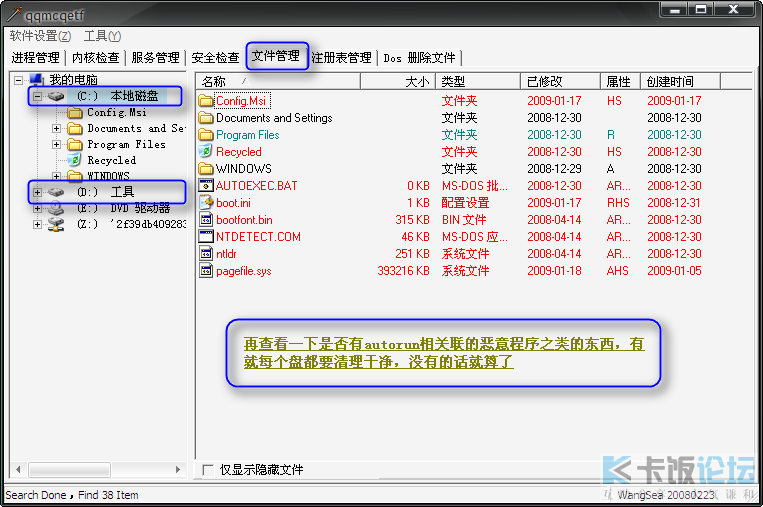

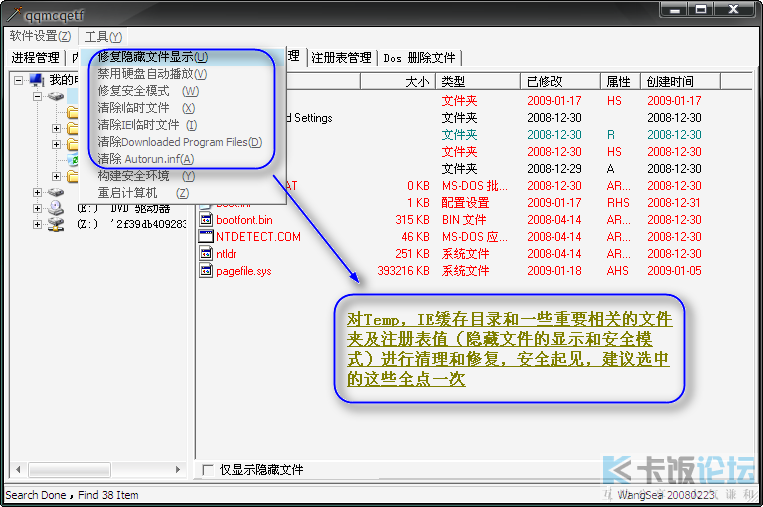

这步完成之后,Wsyscheck就正式登场了,我们打开Wsyscheck正式全面修复清理(由于考虑到篇幅问题,所以不对其无需修复的功能进行介绍,只对其恶意程序修改的地方介绍):

打开Wsyscheck进行设置,这里主要讲一下两个重要选项:

⑴“禁止进程与文件创建”:这个是抑制进程和文件再生功能,推荐在做清除工作时选上。

⑵“删除文件后锁定”:这个就是把文件体积清除为0KB,就是把它变成尸体,等Wsyscheck一退出,这些文件也跟着消失,一个字:狠!如果有出现强制删除都不行的时候,这个相信是你的得力助手。

首先清理进程和文件,查看第三方的恶意进程和文件(深红色)和dll插入式木马的情况(粉红色),然后根据情况进行相应的处理(恶意的深红色的独立进程可全部选中,一次性结束进程及相关文件,dll全局插入的[也就是所有的系统进程都插入了同样的恶意dll],可同时一次性全局卸载),后面的操作在图中已有说明,请大家参考图片文字部分,故不再多言。见图:

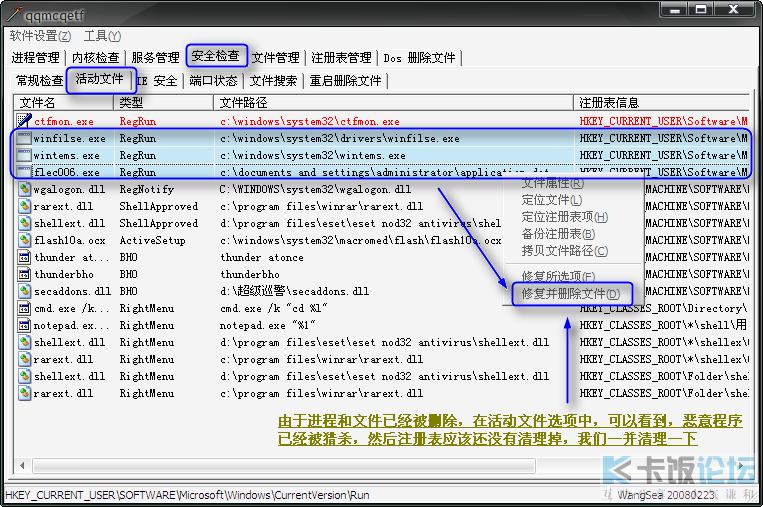

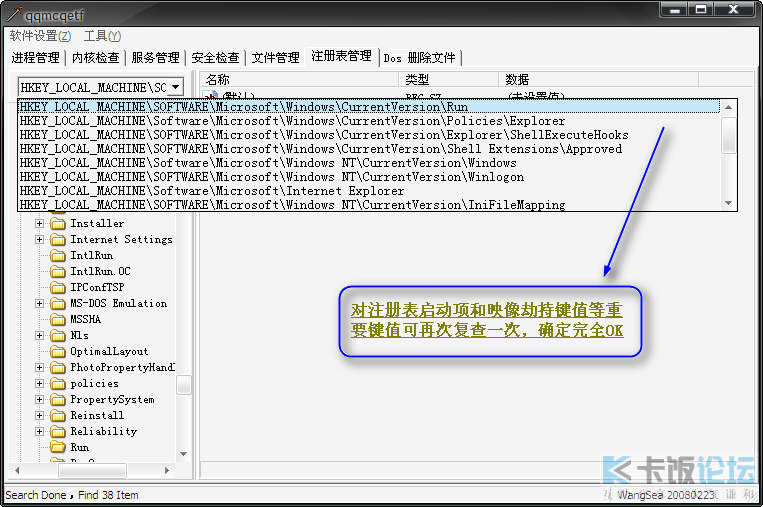

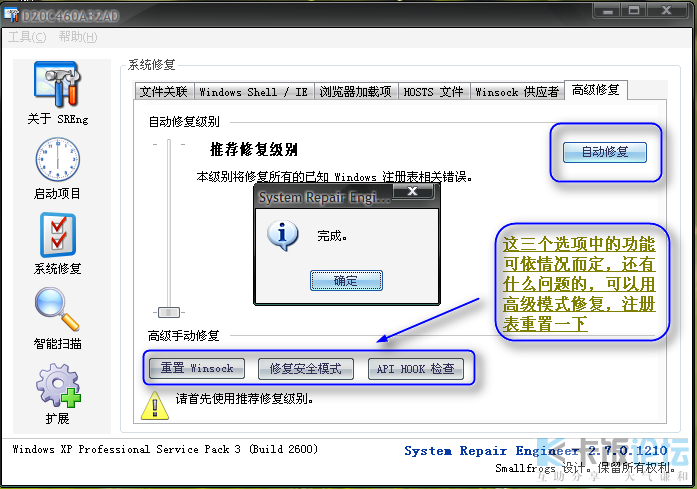

⒋用Sreng修复注册表

经过Wsyscheck每一个功能的检测,只发现上述图片中的部分功能需要操作一下,不需要修复的地方,考虑到篇幅,就不贴出了。那么,最后,用Sreng进行注册表相关错误键值进行全面修复一次就OK了,见图:

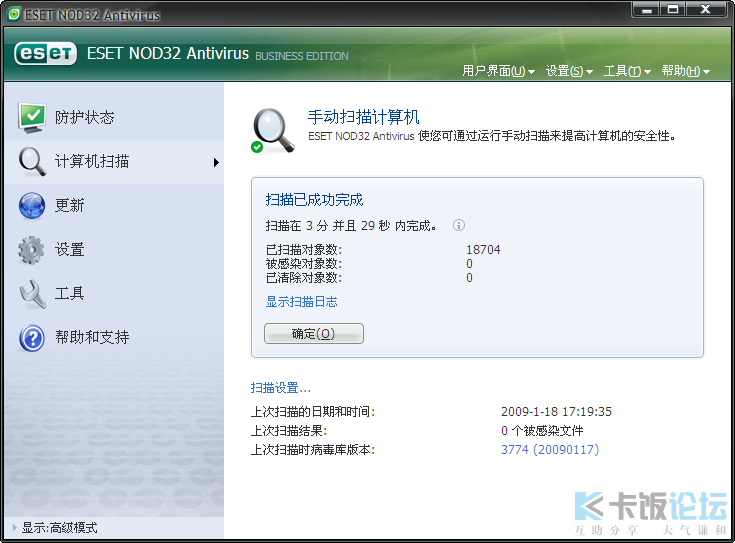

这个木马已经被大多数的杀软所查杀,NOD 32可对其本体和所有下载下来的所有变种木马进行剿杀,我们可对修复工作的结果做一个小小的检测:

结语

到这里,全面的修复工作已经结束,前面差不多5分钟左右就可以了,是不是比扫描快很多?手工修复其实很简单,只要经常动手,经常操作,那么随着熟练度的提高,其所用时间会越来越短。Rootkit猎杀只是广大用户在手工修复时遇到的有点棘手的问题之一,另一个棘手的问题——多重性病毒的修复方法将在下一篇教程中展现,希望通过两篇手工修复系统的教程,可以给广大的普通用户在自己动手修复时,提供一种思路,在完善技巧的同时完善自己的熟悉程度,希望此教程略有帮助,仅供参考,感谢大家!

教程PDF文件下载:

手工实战Rootkit木马.pdf

(806.76 KB, 下载次数: 1032)

手工实战Rootkit木马.pdf

(806.76 KB, 下载次数: 1032)

|